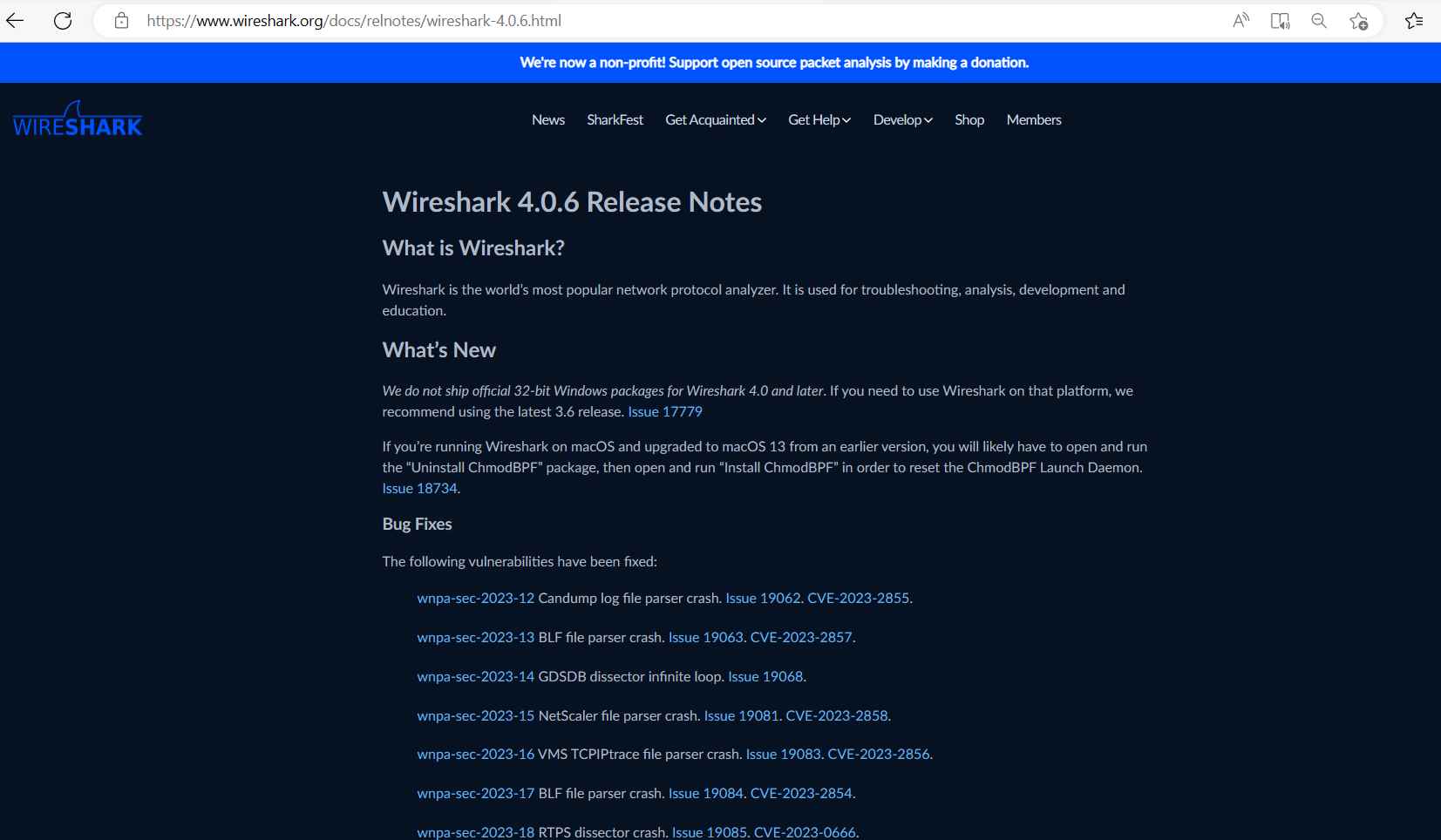

Wireshark es un analizador de paquetes de red de código abierto y gratuito, y lo utilizan personas de todo el mundo. Cuando se trata de análisis de paquetes, se puede utilizar de diferentes formas. La versión inicial de Wireshark fue distribuida bajo el nombre de “Ethreal” por Gerald Combs en la segunda mitad de 1997. La versión más reciente de Wireshark es 4.0.6, que es compatible con el lanzamiento que acaba de ocurrir. Wireshark ha informado, sin embargo, que los binarios oficiales de Windows de 32 bits ya no se envían a los clientes.

Wireshark ha abordado una serie de problemas de seguridad en esta última versión, Wireshark ha abordado 9 fallas de seguridad descubiertas anteriormente. Junto con la reparación de estas fallas y el abordaje de estas vulnerabilidades, Wireshark también ha ampliado el soporte para varios protocolos.

Desbordamiento de búfer de pila en la función candump_write_packet, identificada como CVE-2023-2855

Un adversario puede aprovechar esta vulnerabilidad al transmitir un archivo de carga útil que ha sido cuidadosamente diseñado. Este archivo, cuando Wireshark lo abre, tiene el potencial de hacer que el programa se bloquee e incluso puede resultar en la ejecución del código.

Vulnerabilidad de desbordamiento del búfer de almacenamiento dinámico en el lector BLF, también conocida como CVE-2023-2857

El método blf_pull_logcontainer_into_memory() es susceptible de ser atacado si se envía al destino un archivo BLF diseñado con fines malintencionados. Un atacante puede explotar este problema al enviar el archivo. Debido a esto, podría terminar ejecutándose código arbitrario.

El bucle interminable del disector GDSDB

Esta vulnerabilidad puede ser aprovechada por un atacante mediante la entrega de un paquete malicioso, lo que hace que Wireshark utilice una cantidad excesiva de sus recursos de CPU.

Se descubrió un desbordamiento del búfer de montón en nstrace_read_v10, también conocido como CVE-2023-2858.

Un atacante puede aprovechar esta vulnerabilidad al enviar un archivo de paquete malicioso que resulte en una denegación de servicio para Wireshark y haga que el programa se bloquee o ejecute código arbitrario.

Desbordamiento de búfer de pila en la función parse_vms_packet, también conocida como CVE-2023-2856

La vulnerabilidad puede ser aprovechada por un actor de amenazas al hacer que transmita un archivo malicioso a Wireshark. Luego, la función parse_vms_packet leerá este archivo, lo que hará que Wireshark se bloquee. Como alternativa, puede conducir potencialmente a la producción de código arbitrario.

Heap Buffer Overflow en blf_read_apptextmessage, también conocido como CVE-2023-2854

Esta vulnerabilidad está presente en la función blf_read_apptextmessage del complemento Wireshark BLF. Es posible explotar esta vulnerabilidad enviando una cadena que ha sido especialmente diseñada, lo que resultará en la ejecución de código arbitrario.

Desbordamiento del búfer de análisis de RTPS, también conocido como CVE-2023-0666

En las versiones 4.0.5 y anteriores de Wireshark, el paquete RTPS (publicación-suscripción en tiempo real) no verifica la longitud en la función rtps_util_add_type_library_type. Un atacante puede aprovechar la vulnerabilidad al hacer que transmita un archivo enorme a la función en cuestión, lo que provocará un desbordamiento del búfer de almacenamiento dinámico y también puede provocar la ejecución de código.

CVE-2023-0668 es una vulnerabilidad de desbordamiento en el búfer de análisis IEEE C37.118.

Existe una capacidad de lectura fuera de los límites en el búfer global conocida como conf_phasor_type. Esta capacidad no comprueba la longitud del paquete IEEE-C37.118 que transmite un atacante, lo que da como resultado un desbordamiento de búfer basado en montón y puede conducir a la ejecución de código arbitrario.

Bucle sin fin del disector EHA XRA

Esta vulnerabilidad puede ser aprovechada por un atacante mediante la entrega de un paquete malicioso que, cuando Wireshark lo recibe, puede hacer que el programa se bloquee.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.