Investigadores en ciberseguridad reportan que es posible usar paquetes de Wireshark especialmente elaborados para entregar malware bajo ciertas condiciones, principalmente cuando un usuario objetivo hace doble clic en los campos de URL de un archivo determinado. Otras variantes de este ataque permitirían comprometer a otros usuarios de esta herramienta, ampliamente utilizada por expertos en seguridad informática y pentesting de sistemas operativos como Windows o algunas distribuciones de Linux.

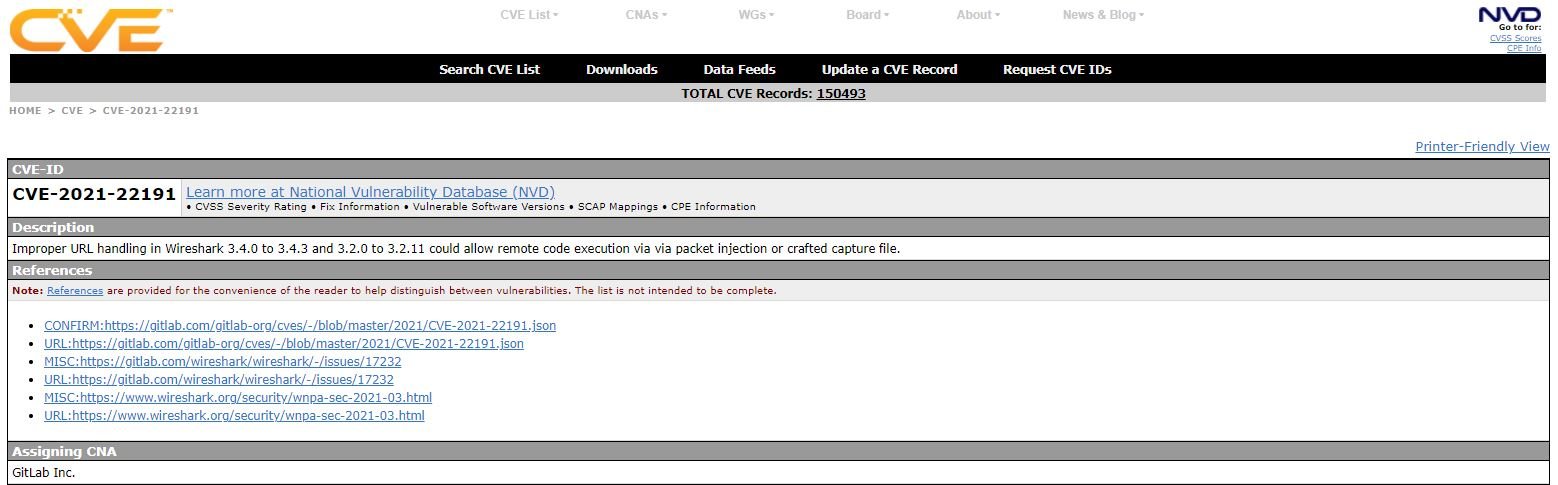

Este ataque fue reportado por el especialista en ciberseguridad Lukas Euler, quien solicitó expresamente la emisión de una clave de identificación CVE para la los problemas de seguridad relacionados con este ataque. Cabe destacar que normalmente no se asigna una clave CVE a las fallas detectadas en Wireshark, aunque en este caso los desarrolladores hicieron una excepción y otorgaron a esta falla la clave de identificación CVE-2021-22191, que ya ha sido corregida mediante una actualización.

Al respecto, un grupo de investigadores mencionó que este problema podría estar relacionado con algunos cambios realizados en Wireshark hace aproximadamente 17 años. Los expertos mencionan que este problema existe debido a que los archivos referenciados serán abiertos por la aplicación estándar del sistema asociada con un tipo de archivo específico; al respecto, Euler menciona:

“En algunos campos del proto_tree de Wireshark se puede hacer doble clic y pasar URL con esquemas arbitrarios a la función QDesktopServices::openUrl; las URL http y https que se pasan a esta función las abre el navegador, que generalmente es seguro. Por otra parte, para algunos otros esquemas como dav y file, los archivos referenciados serán abiertos por la aplicación estándar del sistema asociada con su tipo de archivo. Al preparar archivos compartidos y ejecutables alojados en Internet, puede lograrse una ejecución de código arbitrario a través de archivos pcap (ng) maliciosos o tráfico en vivo capturado y alguna interacción del usuario”.

En máquinas con Windows, si un usuario abre el archivo pcap malicioso y hace doble clic en la URL del archivo, el recurso compartido de WebDAV se monta en segundo plano y se ejecuta el archivo .jar. Un ataque similar es posible en Wireshark para Xubuntu, pero con un recurso compartido de NFS y un archivo .desktop malicioso.

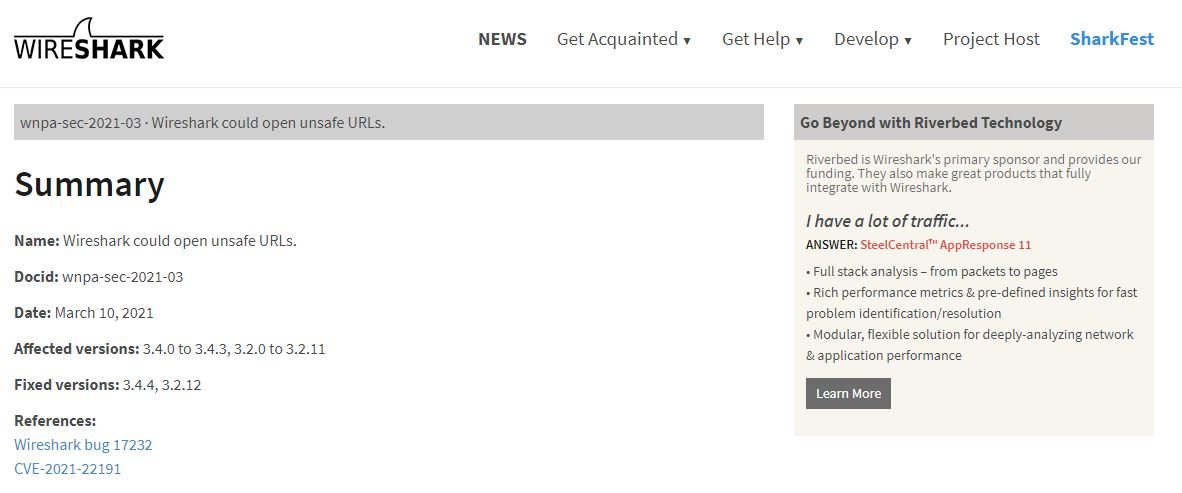

Al respecto, Wireshark recomendó a sus usuarios actualizar a las versiones más recientes disponibles (3.4.4 o 3.2.12), que contienen las actualizaciones correspondientes: “El problema en GitLab también vincula las solicitudes de fusión relevantes; la diferencia de código muestra que el equipo optó por solucionar el problema copiando las URL maliciosas en lugar de abrirlas directamente”, menciona Euler.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.