Un nuevo reporte señala que las plataformas de videoconferencia son vulnerables a una variante de ciberataque basada en la medición de los cambios de luz LED en los dispositivos de salida de audio, permitiendo a los atacantes escuchar información confidencial. El ataque, bautizado como Glowworm, podría impactar servicios como Zoom, Skype, Microsoft Teams y otras plataformas populares.

Acorde a los investigadores de la Universidad Ben-Gurion, el término técnico para referirse a esta condición es “ataque de material electrónico de telecomunicaciones protegido contra transmisiones espurias emanadas” (TEMPEST, por sus siglas en inglés). Este término se relaciona con la emisión de señales no intencionales que pueden servir a los hackers para comprometer un sistema afectado. Por seguridad, el gobierno de E.U. exige a las agencias federales proteger su información clasificada de ataques TEMPEST.

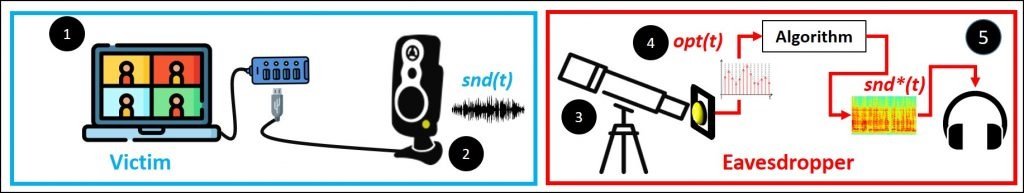

Como se menciona al inicio, la información se obtiene a partir del parpadeo de un dispositivo, ya sea un altavoz, unidad USB o microcontroladores de energía LED: “Analizando los cambios casi imperceptibles en la luz LED de un dispositivo, el ataque Glowworm puede recuperar el audio de una sesión de videoconferencia”, señala el reporte. Los investigadores también mencionan que la gran mayoría de dispositivos pueden verse expuestos a este ataque.

En su reporte, los investigadores demostraron que este ataque es completamente funcional extrayendo información confidencial de las bocinas de una computadora empleando un telescopio con sensor óptico a una distancia de casi 40 metros del objetivo. Este sensor se dirigía al indicador LED de las bocinas, desde donde los investigadores lograron extraer fragmentos claros de una conversación.

Aunque sobra decir que este ataque es altamente complejo y su despliegue contra un negocio u organización es casi improbable, este es un buen recordatorio de que las plataformas de videoconferencia están plagadas de vulnerabilidades, por lo que su uso seguro no está garantizado por los desarrolladores. Las agencias gubernamentales deben estar especialmente atentas a esta clase de reportes, principalmente debido a que es un requisito establecido por el gobierno federal.

Un reporte detallado de estos hallazgos está disponible en las plataformas oficiales de los investigadores de Ben-Gurion.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.