El investigador de ciberseguridad RE-Solver descubrió las credenciales de Backdoor en los enrutadores de interior ZyXEL LTE3301-M209 LTE.

El investigador de seguridad ReSolver anunció el descubrimiento de credenciales codificadas (CVE-2022-40602) en enrutadores de interior ZyXEL LTE3301-M209 LTE.

En investigaciones anteriores, el experto descubrió una puerta trasera Telnet en D-Link DWR-921 que también está presente en ZyXEL LTE3301-M209.

El investigador analizó el comando ELF, centrándose en las funciones amit* que contenían la puerta trasera en los enrutadores D-Link.

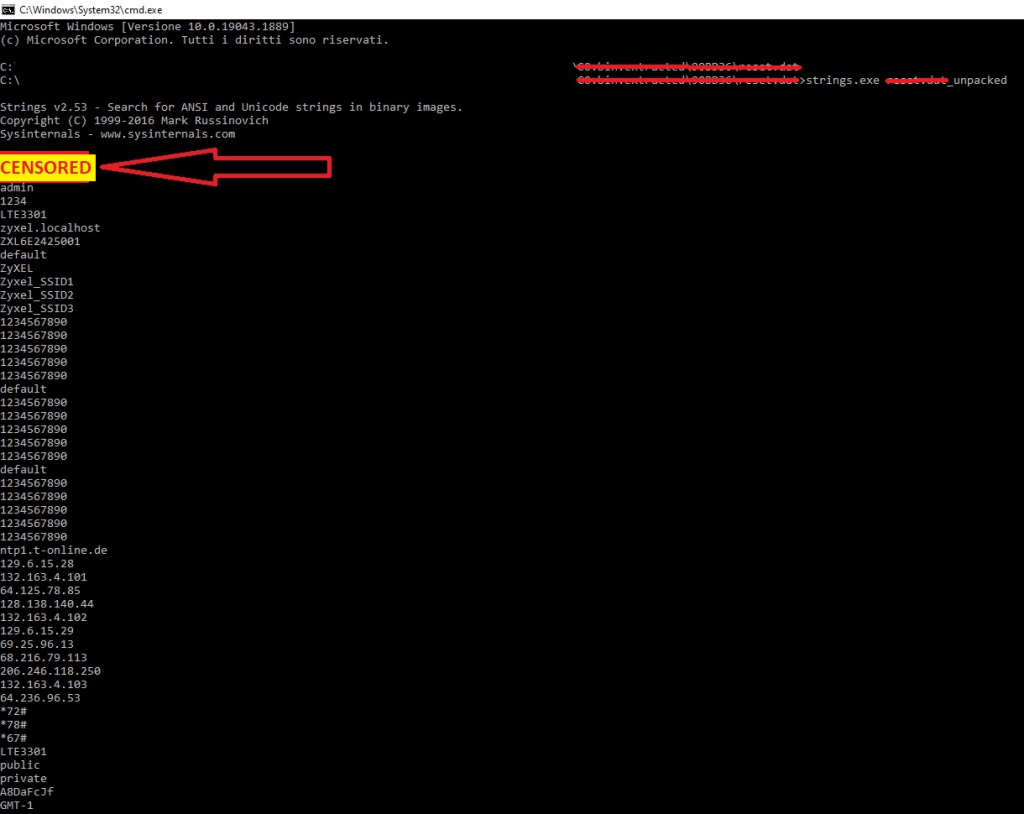

“El firmware es básicamente una combinación de 3 secciones, la sección LZMA es el kernel en 0x148CD6 el root-fs y en 0x90BD36 el contenido www”. escribió el experto . “Dentro de los últimos Squashfs hay un archivo [censurado] que contiene en 0x10 los bytes mágicos de Zlib”.

Una vez desempaquetado el archivo ReSolver notó la siguiente secuencia:

A pesar de que no encontró las credenciales de Telnet descubrió algo que parece una puerta trasera en la interfaz de usuario web.

“Igual que antes y descomprima el config.dat que va a contener la contraseña de inicio de sesión de telnet”, afirma el experto. “Pongamos las cosas juntas: en ZyXEL LTE3301 tenemos dos formas de poseer el dispositivo:

- credenciales webUI ->

nombre de usuario / WebUIFakePassword - credenciales de telnet -> root /

TelnetFakePassword

Los propietarios de los dispositivos afectados deben actualizarlos con la última versión de firmware lo antes posible.

A continuación se muestra la línea de tiempo para esta vulnerabilidad:

- 12 de septiembre de 2022: Vulnerabilidad reportada a ZyXEL

- 13 de septiembre de 2022: ZyXEL solicita detalles para replicar la vulnerabilidad.

- 13 de septiembre de 2022: Detalles enviados a ZyXEL.

- 14 de septiembre de 2022: ZyXEL confirma que las vulnerabilidades solo afectan al modelo LTE3301-M209. Están trabajando con el proveedor para arreglarlo. Piden mantener la información confidencial hasta que se haya lanzado el parche.

- 17 de septiembre de 2022: esperando el parche.

- 19 de octubre de 2022: La vulnerabilidad ahora es rastreado por CVE-2022-40602

- 22 de noviembre de 2022: se publica el boletín de seguridad de ZyXEL. Se ha publicado una corrección de firmware.

- 24 de diciembre de 2022 Con suerte, los usuarios ya han actualizado sus propios dispositivos. Es hora de hacer pública la publicación de mi blog.

El experto y Zyxel PSIRT decidieron evitar la divulgación de las credenciales para evitar la explotación masiva en la naturaleza.

Fuente: https://securityaffairs.co/139974/hacking/backdoor-credentials-zyxel-lte3301-m209.html

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.