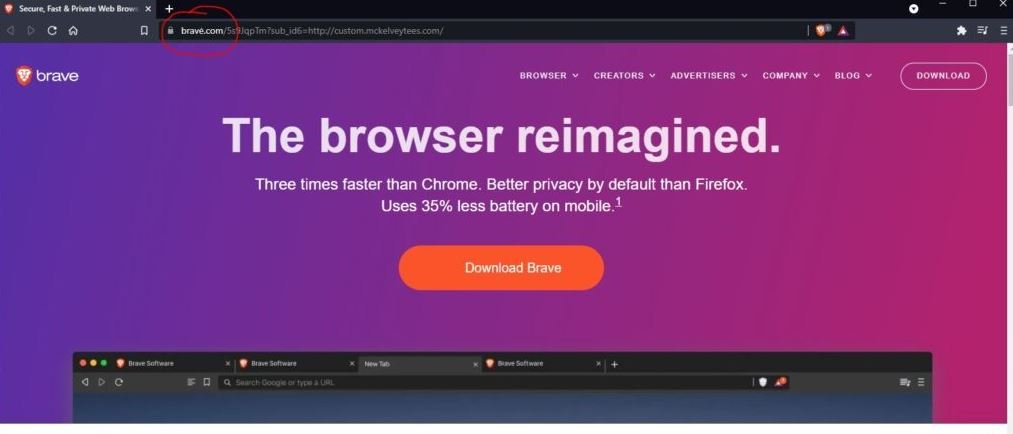

Este fue un fin de semana difícil para aquellos usuarios que buscaban nuevas opciones para navegar en Internet. Un reporte de seguridad señala la detección de una campaña maliciosa en la que los usuarios eran engañados para descargar el navegador Brave desde un anuncio falso que los redirigía a un sitio web malicioso. El sitio web empleado por los hackers es bravė.com, que se escribe de forma idéntica al sitio web original con la diferencia de que los actores de amenazas usaron le letra “ė” del alfabeto lituano en lugar de la letra “e” del alfabeto latino, lo cual pasó de forma inadvertida para los usuarios afectados.

El sitio en cuestión era idéntico a la plataforma legítima de Brave, por lo que los visitantes no dudaron cuando el sitio web les solicitó descargar un archivo ISO que supuestamente contenía el instalador de este navegador. Si bien este archivo realmente incluía tal herramienta, oculta en el paquete de instalación se encontraba una versión de AarechClient, una variante de malware también conocida como SectopRAT.

Acorde al especialista en seguridad Bart Blaze, la función principal de este malware es robar información confidencial de los sistemas afectados, incluyendo direcciones de criptomoneda. Este malware cuenta con mecanismos de evasión antivirus y de entornos seguros, tratando de evitar que los sistemas de seguridad detecten la actividad maliciosa.

La recomendación para los usuarios que instalaron el navegador Brave desde este sitio web malicioso es restablecer las contraseñas para todas sus cuentas en línea para prevenir su compromiso. En caso de que los usuarios tengan cuentas de criptomoneda, también se recomienda que transfieran sus activos virtuales a nuevas direcciones seguras.

A través de un email enviado a diversos miembros de la comunidad de la ciberseguridad, Google confirmó que el anuncio malicioso ha sido eliminado: “Nuestras políticas prohíben los anuncios que intencionalmente traten de evadir los mecanismos de seguridad o que intenten hacerse pasar por otras marcas”, menciona un portavoz.

Esta variante de hacking es conocida como “ataque homógrafo de IDN”, que se refiere a cuando los actores de amenazas registran dominios empleando caracteres inusuales que intencionalmente se asemejan a los caracteres latinos convencionales. Este tipo de ataque se volvió muy común desde que se aprobó el uso de glifos internacionalizados en nombres de dominio, a lo que los desarrolladores de navegadores respondieron con el uso de caracteres no estándar empleando Punycode.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.