Especialistas en ciberseguridad reportan el hallazgo de una vulnerabilidad en GNOME Display Manager (gdm) que podría permitir a los usuarios con privilegios reducidos crear cuentas con privilegios elevados en sistemas Ubuntu. Aunque se deben cumplir con ciertos requisitos para el ataque, los expertos señalan que la explotación de la falla es relativamente fácil, pues sólo se requiere ejecutar algunos comandos simples en la terminal.

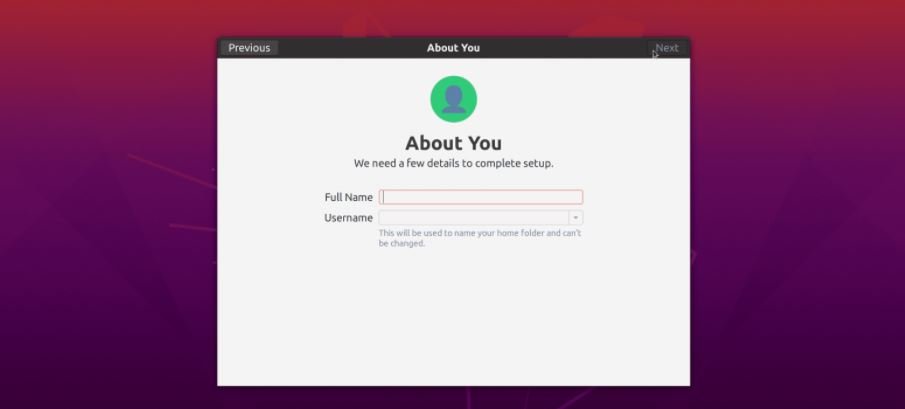

Este ataque abusa del bloqueo en el componente AccountsService, que realiza un seguimiento de los usuarios registrados en el sistema; gdm3 también se encarga de mostrar la interfaz de inicio de sesión de los usuarios en sistemas operativos similares a Unix. Kevin Backhouse, especialista en seguridad de GitHub, encontró un método simple para abusar de los sistemas Ubuntu con el fin de ejecutar una rutina de configuración de la cuenta para un nuevo sistema.

Backhouse descubrió que “gdm3” activaba la secuencia requerida para el ataque cuando ‘accounts-daemon’ en el componente AccountsService no se ejecuta. Debido a dos fallas descubiertas por el investigador, los componentes del sistema pueden bloquearse para eliminar los privilegios de la cuenta del usuario, esto permitiría a los actores de amenazas bloquear el daemon con una señal de falla de segmentación.

El retraso es necesario para dar tiempo a cerrar sesión en la sesión actual o el usuario estará bloqueado. Las dos fallas, identificadas como CVE-2020-16127 y CVE-2020-16126 afectan a Ubuntu 20.10, Ubuntu 20.04, Ubuntu 18.04 y Ubuntu 16.04. Su activación fue posible haciendo una modificación en la Configuración del sistema que no requería privilegios elevados.

A través de un video, Backhouse demuestra lo fácil que resultó explotar la vulnerabilidad gdm3 en Ubuntu 20.04:

El reporte fue publicado este lunes, especificando que los desarrolladores de Ubuntu y GNOME fueron notificados a mediados de octubre. Las correcciones ya están disponibles en las plataformas oficiales. Se solicita a los usuarios de instalaciones comprometidas que actualicen a la brevedad.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.