Según un informe forense publicado por Fortinet el miércoles, un actor de amenazas no identificado explotó una vulnerabilidad clave en el producto FortiOS SSL-VPN de la compañía para atacar al gobierno y empresas relacionadas con el gobierno con malware complejo hecho a medida.

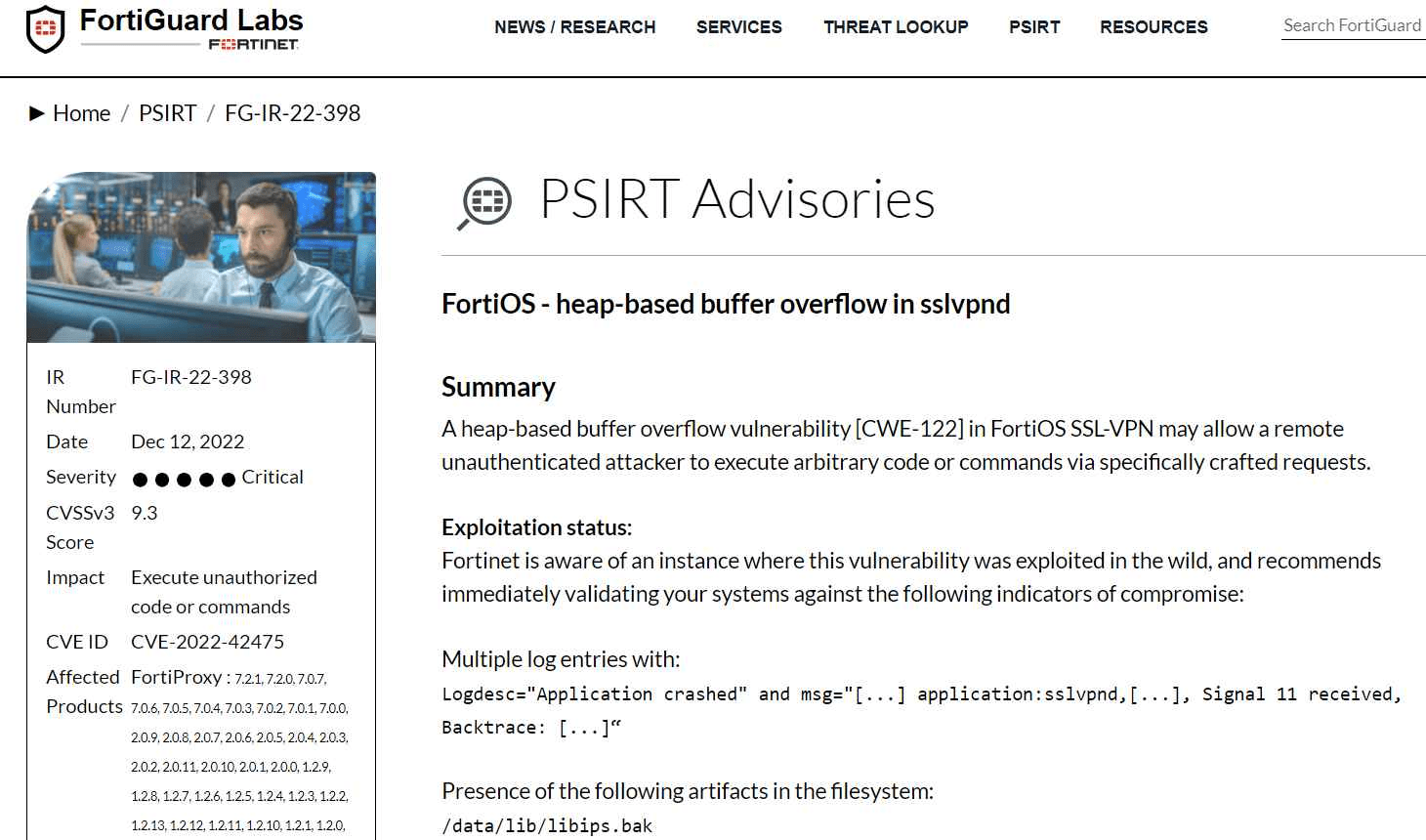

Esta vulnerabilidad, a la que se le ha asignado el número de seguimiento CVE-2022-42475, es un desbordamiento de búfer basado en montón que permite a los hackers ejecutar código malicioso de forma remota. Tiene un índice de gravedad de 9,8 sobre 10 posibles, lo que indica que es muy peligroso. Fortinet, una empresa que fabrica software para la seguridad de la red corrigió la vulnerabilidad en la versión 7.2.3 que se lanzó el 28 de noviembre. Sin embargo, la empresa no reveló el peligro en las notas de la versión que proporcionó en ese momento.

Fortinet ofreció una descripción más completa de la actividad de explotación y el actor de amenazas responsable de ella. Según la última actualización proporcionada por Fortinet el miércoles, los representantes de la compañía dijeron que “la complejidad del ataque implica un actor sofisticado” y que “está fuertemente dirigido a objetivos gubernamentales o relacionados con el gobierno”.

Según los hallazgos de una investigación que Fortinet llevó a cabo en uno de los servidores comprometidos, el actor de amenazas aprovechó la vulnerabilidad para instalar una versión modificada de un conocido implante basado en Linux que había sido modificado para operar en la parte superior. del FortiOS. Cuando se implementó el malware posterior a la explotación, desactivó inmediatamente eventos de registro específicos para que no se descubriera. El implante se colocó en el directorio /data/lib/libips.bak después de la instalación. Es posible que el archivo pretenda ser un componente del motor IPS de Fortinet, que se puede encontrar en /data/lib/libips.so. Además, se podía acceder al archivo /data/lib/libips.so, aunque mostraba un tamaño de archivo de 0 bytes.

Otras indicaciones de que un servidor ha sido objeto de un ataque incluyen conexiones a una amplia gama de direcciones IP, una de las cuales es 103.131.189.143, así como las sesiones TCP que se enumeran a continuación:

- Conexiones del puerto 443 al FortiGate

- Obtener solicitud de /remote/login/lang=en

- Enviar solicitud a control remoto/error

- Obtener solicitud de cargas útiles

- Conexión a la sesión de shell de FortiGate Interactive para llevar a cabo la ejecución de comandos.

El análisis forense revela una amplia gama de otras pruebas de que la víctima estuvo comprometida. Las organizaciones que utilizan FortiOS SSL-VPN deben leerlo detenidamente y examinar sus redes en busca de señales que puedan indicar que han sido atacadas o dañadas. La empresa sugirió encarecidamente a sus clientes que revisaran sus redes en busca de indicios de que la vulnerabilidad había sido explotada en sus sistemas y que se aseguraran de que estaban usando la versión parcheada del software.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.