Anti-Malware Security and Brute-Force Firewal, un popular plugin de seguridad para sitios web de WordPress, se ve afectado por una vulnerabilidad de scripts entre sitios reflejada cuya explotación permitiría a los actores de amenazas comprometer a los usuarios con privilegios de administrador en las plataformas vulnerables.

El plugin afectado funciona como firewall para bloquear las amenazas de seguridad entrantes y como un escáner de seguridad, capaz de verificar los sitios web para identificar backdoors, inyecciones SQL y otras variantes de ciberataque. Anti-Malware Security and Brute-Force Firewall está instalado en más de 200,000 sitios web y cuenta con una versión de paga con opciones de seguridad adicionales.

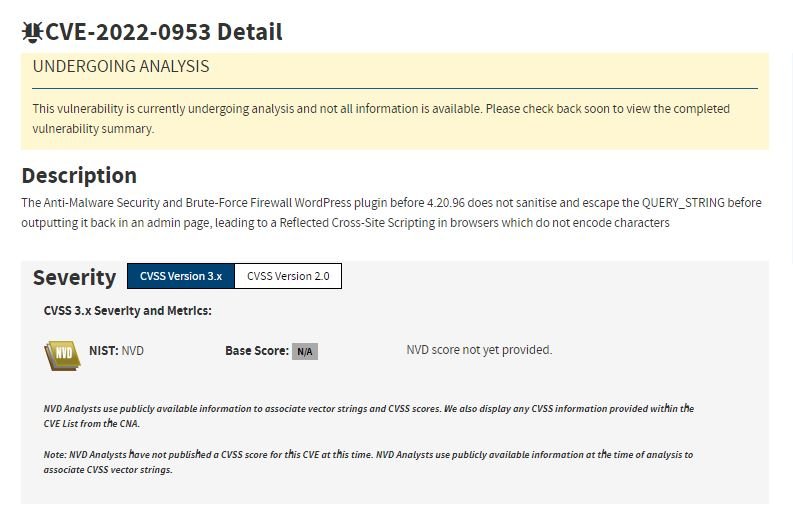

Sobre el error detectado, se describió como vulnerabilidad XSS reflejada en la que un sitio web de WordPress falla al limitar adecuadamente los elementos que se pueden ingresar en la plataforma. En este caso, el plugin deja la puerta principal del sitio web abierta, permitiendo que se cargue toda clase de contenido malicioso.

Los actores de amenazas pueden explotar esta falla cargando un script y haciendo que el sitio web lo refleje. Cuando un usuario con permisos de administrador en el sitio web visita una URL especialmente diseñada para el ataque, el script se activa con los permisos almacenados en el navegador de la víctima.

El reporte fue presentado a los desarrolladores de la aplicación según las normas de la comunidad de la ciberseguridad. La versión 4.20.96 de WordPress Anti-Malware Security and Brute-Force Firewall contiene una corrección para la vulnerabilidad, por lo que se recomienda a los usuarios actualizar cuanto antes.

Las vulnerabilidades XSS son un riesgo de seguridad muy común e incluso existen diversas variantes del ataque, incluyendo:

- Vulnerabilidad XSS almacenada

- Vulnerabilidad XSS reflejada

- Vulnerabilidad XSS a ciegas

En los ataques XSS almacenados y a ciegas, el script malicioso se almacena en el propio sitio web objetivo, por lo que es más fácil que los administradores activen la carga maliciosa y el riesgo de seguridad incrementa considerablemente.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.