Cerca de 14 millones de sistemas basados en Linux están expuestos directamente a Internet, lo que los convierte en un objetivo accesible, por no decir fácil, de toda clase de ataques que podrían resultar en el compromiso total del sistema o infecciones severas de malware. Un reciente reporte de Trend Micro detalla las principales amenazas y vulnerabilidades que afectaron a este sistema operativo durante el primer semestre de 2021.

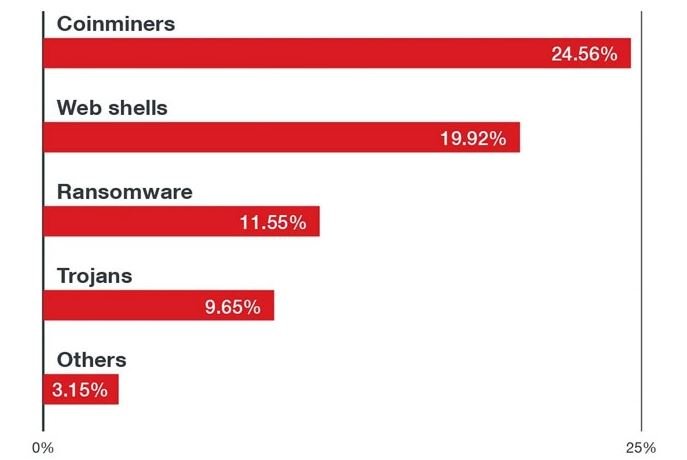

Según los datos recopilados de más de 15 millones de muestras, la compañía concluyó que el 54% de estos ataques están relacionados con infecciones de cryptojackers y ransomware, mientras que el uso de shells web equivale al 29% de los ataques detectados.

Además, esta investigación permitió identificar las 15 fallas de seguridad más explotadas en escenarios reales durante este periodo, las cuales se muestran a continuación:

- CVE-2017-5638: Ejecución remota de código (RCE) en Apache Struts 2

- CVE-2017-9805: Vulnerabilidad RCE del plugin XStream de Apache Struts 2 REST

- CVE-2018-7600: Vulnerabilidad RCE en Drupal Core

- CVE-2020-14750: Vulnerabilidad RCE en Oracle WebLogic Server

- CVE-2020-25213: Vulnerabilidad RCE en el plugin wp-file-manager de WordPress

- CVE-2020-17496: Vulnerabilidad RCE no autenticada en vBulletin

- CVE-2020-11651: Error de autorización en SaltStack Salt

- CVE-2017-12611: Vulnerabilidad RCE de expresión OGNL en Apache Struts

- CVE-2017-7657: Desbordamiento de enteros al analizar la longitud del fragmento de Eclipse Jetty

- CVE-2021-29441: Evasión de autenticación EN Alibaba Nacos AuthFilter

- CVE-2020-14179: Filtración de información confidencial en Atlassian Jira

- CVE-2013-4547: Evasión de restricción de acceso de manejo de cadena URI diseñada por Nginx

- CVE-2019-0230: Vulnerabilidad RCE en Apache Struts 2

- CVE-2018-11776: Vulnerabilidad RCE de expresión OGNL en Apache Struts

- CVE-2020-7961: Deserialización no confiable en Liferay Portal

Todas estas fallas han recibido puntajes de entre 8.0/10 y 10/10 según el Common Vulnerability Scoring System (CVSS).

Por si fuera poco, se ha revelado que las 15 imágenes Docker más utilizadas en el repositorio oficial de Docker Hub albergan cientos de vulnerabilidades que afectan a toda clase de implementaciones, incliuyendo python, node, wordpress, golang, nginx, postgres, influxdb, httpd, mysql, debian, memcached, redis, mongo, centos y rabbitmq.

Un reporte completo está disponible en las plataformas oficiles de Trend Micro.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.