Aunque Cisco reconoció la detección de 68 vulnerabilidades en diversos modelos de enrutadores, la compañía anunció que estas fallas no serán corregidas puesto que los dispositivos vulnerables han llegado al final de su vida útil, siendo la actualización del 1 de diciembre de 2020 la última que estos dispositivos recibieron.

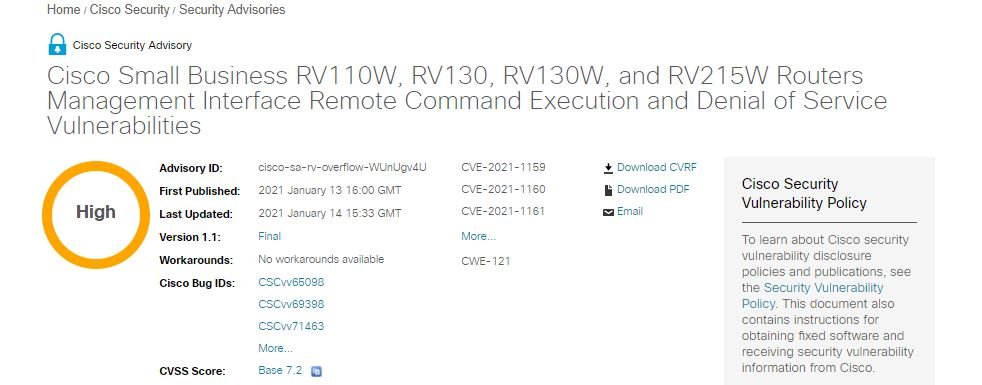

Los enrutadores afectados son los modelos V110W, RV130, RV130W y RV215W, pensados para los pequeños y medianos negocios: “Los enrutadores Small Business han iniciado el proceso de finalización de su vida útil. Recomendamos a los usuarios consultar los avisos relacionados con estos productos”, menciona la alerta de Cisco.

Las fallas de seguridad reportadas existen debido a que las entradas proporcionadas por los usuarios en la interfaz de administración web de estos enrutadores no son validadas correctamente, permitiendo el envío de solicitudes HTTP especialmente diseñadas para explotar las vulnerabilidades.

Los actores de amenazas que lancen ataques exitosos podrían ejecutar código arbitrario con privilegios de usuario root en el sistema objetivo, aunque los ataques requieren de credenciales de administrador válidas.

En su alerta de seguridad, Cisco también menciona que un actor de amenazas podría explotar las fallas para forzar un reinicio de los dispositivos afectados, condiciendo a una condición de denegación de servicios (DoS). El equipo de seguridad de Cisco señala que es posible acceder a la interfaz de administración web desde LAN o a través de una conexión WAN siempre que la administración remota esté habilitada; cabe mencionar que esta función está desactivada por defecto.

Cisco también publicó otros 18 avisos que detallan errores de gravedad media en Webex, enrutadores ASR 5000, Proximity Desktop para Windows, software de infraestructura empresarial NFV (NFVIS), Finesse, cámaras IP de video vigilancia 8000, Firepower Management Center (FMC), DNA Center, Unified Productos de comunicaciones, autorizaciones de API CMX y AnyConnect Secure Mobility Client.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.