My Cloud de Western Digital es uno de los dispositivos de almacenamiento conectado a la red (NAS) más populares que utilizan las empresas y las personas para alojar sus archivos, además de respaldarlos y sincronizarlos con una variedad de dispositivos en la nube y web. servicios basados. También es uno de los dispositivos de almacenamiento conectado a la red (NAS) más utilizados. En dispositivos My Cloud OS 5 sin parches Western Digital ha corregido una vulnerabilidad que era de gravedad crítica y podría haber permitido a los atacantes obtener la ejecución remota de código y un shell inverso. Esta vulnerabilidad a la que se le ha asignado el identificador CVE-2022-29841 fue provocada por un comando que generó un comando del sistema sin limpiar primero los datos leídos y luego leer los archivos desde una ubicación privilegiada.

Es posible que los actores de amenazas remotas aprovechen esta vulnerabilidad para lanzar ataques contra los dispositivos My Cloud que ejecutan versiones de firmware vulnerables.

“Un comando que leía archivos desde una ubicación privilegiada y creaba un comando del sistema sin desinfectar los datos leídos fue la causa principal de una vulnerabilidad de ejecución remota de código, que ya se solucionó. Según la empresa que se especializa en el almacenamiento de datos, “un atacante podría activar esta instrucción de forma remota para provocar la ejecución del código y obtener un shell inverso”.

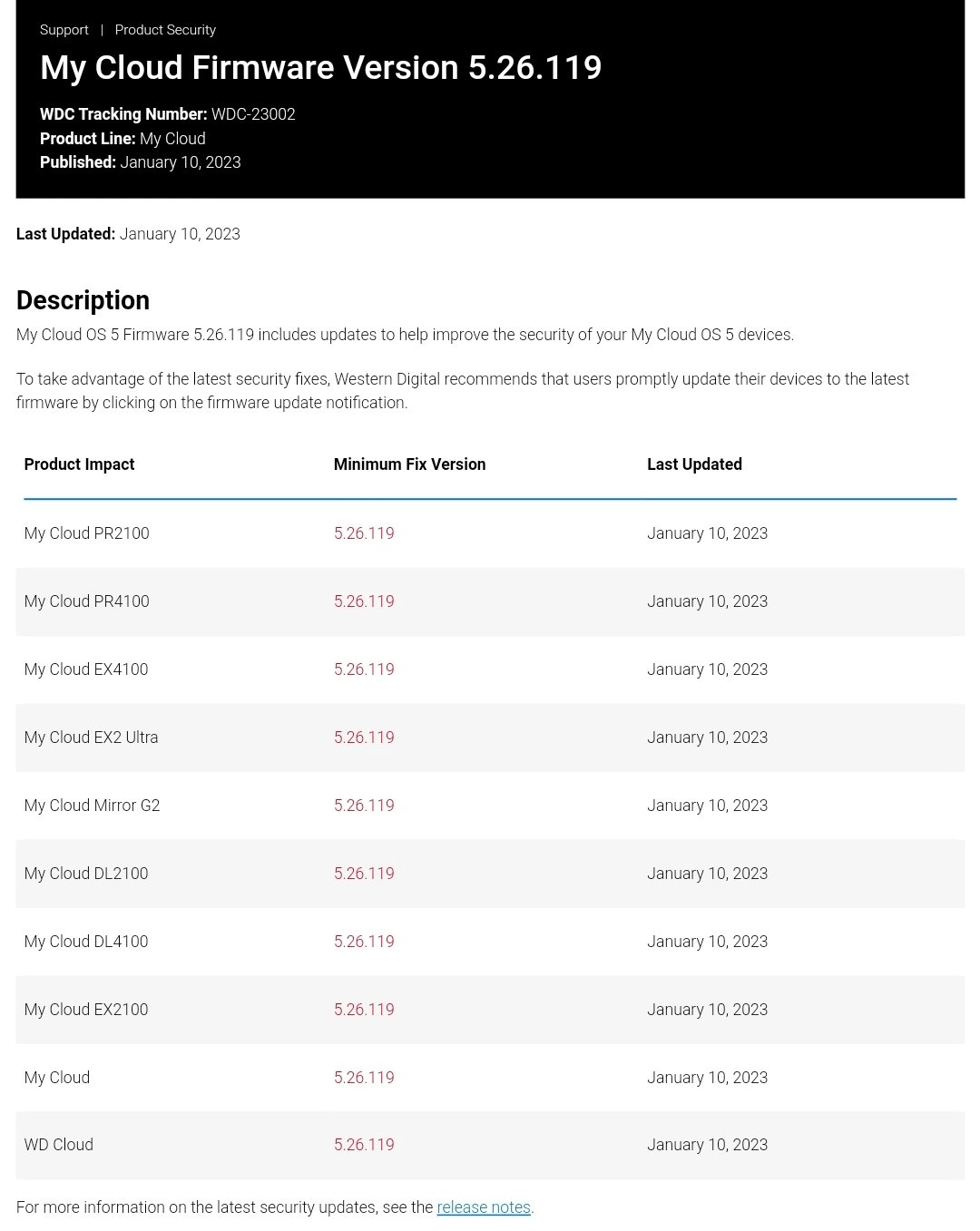

Los siguientes productos están incluidos en la lista de dispositivos susceptibles según el aviso CVE- 2022-29841 :

En My Cloud OS 5, Western Digital parchó tres vulnerabilidades adicionales que son las siguientes:

- Mi nube PR2100

- Mi nube PR4100

- Mi nube EX4100

- Mi nube EX2 Ultra

- Mi nube espejo G2

- Mi nube DL2100

- Mi nube DL4100

- Mi nube EX2100

- Mi nube

- Nube de WD

CVE-2022-29842 es una solución para una vulnerabilidad de inyección de comandos que, si se explota, podría permitir que un atacante ejecute código en un archivo CGI vulnerable en el contexto del usuario raíz.

CVE-2022-29843 es un parche que soluciona una vulnerabilidad en la configuración del servicio DDNS que tenía una puntuación CVSS de 6,2. Esta vulnerabilidad podría haber permitido a un atacante ejecutar código en el contexto del usuario raíz.

CVE-2022-29844 es una vulnerabilidad de corrupción de memoria en el servicio FTP que se solucionó. Esta vulnerabilidad podría permitir que un atacante lea y escriba archivos arbitrarios. La puntuación CVSS para esta vulnerabilidad es 6,7. Esto podría resultar en el compromiso total del NAS, lo que permitiría al atacante la capacidad de ejecutar comandos de forma remota.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.