Una grave vulnerabilidad de seguridad en la Galería pública de Amazon ECR (Elastic Container Registry) podría haber permitido a los atacantes eliminar cualquier imagen de contenedor o inyectar código malicioso en las imágenes de otras cuentas de AWS.

Amazon ECR Public Gallery es un repositorio público de imágenes de contenedores que se utilizan para compartir aplicaciones listas para usar y distribuciones populares de Linux como Nginx, EKS Distro, Amazon Linux, agente de CloudWatch y agente de Datadog.

Un analista de seguridad de Lightspin descubrió una nueva vulnerabilidad en la Galería pública de ECR donde es posible modificar imágenes, capas, etiquetas, registros y repositorios públicos existentes de otros usuarios al abusar de acciones API no documentadas.

El investigador informó la vulnerabilidad a AWS Security el 15 de noviembre de 2022 y Amazon implementó una solución en menos de 24 horas.

Si bien no hay signos de que se abuse de esta vulnerabilidad en la naturaleza los actores de amenazas podrían haberla utilizado en ataques a la cadena de suministro a gran escala contra muchos usuarios.

Característicamente, las seis imágenes de contenedores más descargadas en ECR Public Gallery han tenido más de 13 mil millones de descargas, por lo que cualquier inyección maliciosa en ellas podría haber resultado en infecciones “fuera de control”.

Lightspin dice que su análisis mostró que el 26% de todos los clústeres de Kubernetes tienen al menos un módulo que extrae una imagen de la Galería pública de ECR, por lo que las repercusiones podrían haber sido significativas.

Aprovechar acciones de API no documentadas

El investigador de Lightspin descubrió que ECR Public Gallery tenía varias acciones de API internas que se usaban para admitir comandos específicos y acciones de usuario pero que no se exponen públicamente.

Cuatro de estas acciones de la API, que se enumeran a continuación, no tenían desencadenantes, pero todavía estaban activas en la plataforma y por lo tanto podían invocarse.

- DeleteImageForConvergentReplicationInternal

- DeleteTagForConvergentReplicationInternal

- PutImageForConvergentReplicationInternal

- PutLayerForConvergentReplicationInternal

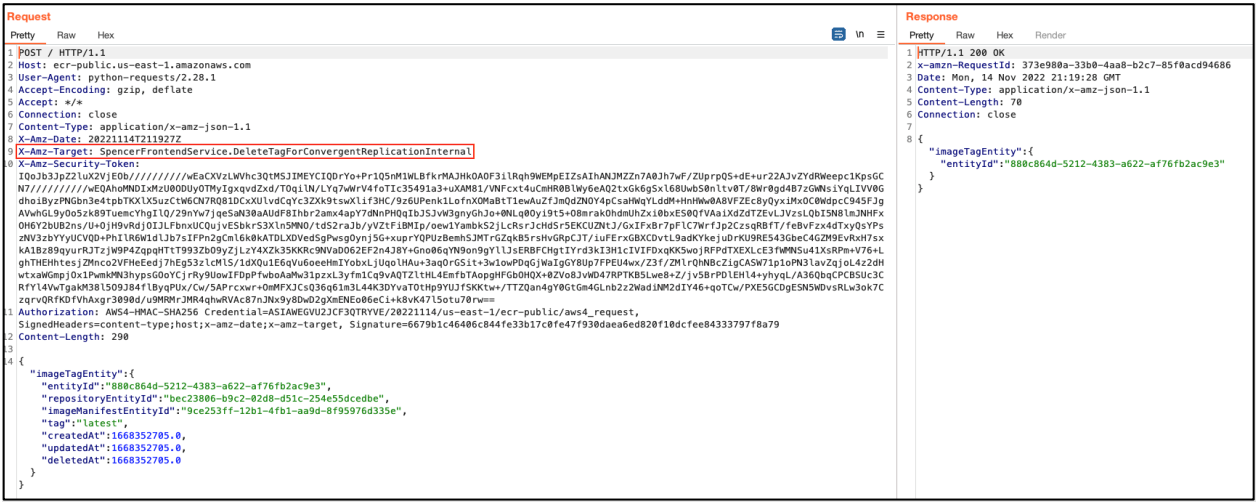

Después de encontrar una forma de autenticarse con la API interna de ECR utilizando credenciales temporales de Amazon Cognito el analista formuló solicitudes de API maliciosas que serían aceptadas.

Por supuesto, para que lo anterior funcione, la solicitud debe tener una estructura JSON válida, y dado que no había documentación para estas llamadas API deducirlo requirió algo de experimentación.

En el ejemplo de prueba de concepto proporcionado en el informe de Lightspin, la solicitud utiliza la llamada a la API “DeleteImage” y los ID de imagen y repositorio disponibles públicamente para borrar una imagen disponible públicamente cargada por el investigador.

El investigador incorporó los pasos de explotación en un script de Python por lo que el proceso podría haberse automatizado para abusar de las llamadas API no documentadas para atacar imágenes públicas.

Respuesta de Amazon

Amazon ha comentado que remediaron de inmediato la vulnerabilidad descubierta por Lightspin y que la investigación interna no reveló signos de explotación por parte de actores malintencionados.

Según los registros y las pruebas examinados, el gigante de Internet confía en que ninguna cuenta de cliente, carga u otros activos se han visto comprometidos.

La declaración completa de Amazon está a continuación:

El 14 de noviembre de 2022, un investigador de seguridad informó una vulnerabilidad en la Galería pública de Amazon Elastic Container Registry (ECR) un sitio web público para encontrar y compartir imágenes de contenedores públicos. El investigador identificó una acción de la API de ECR que, de haber sido llamada, podría haber permitido la modificación o eliminación de imágenes disponibles en la Galería pública de ECR.

A partir del 15 de noviembre de 2022, se solucionó la vulnerabilidad identificada. Hemos realizado un análisis exhaustivo de todos los registros. Estamos seguros de que nuestra revisión fue concluyente y que la única actividad asociada con este vulnerabilidad fue entre cuentas propiedad del investigador. No se vieron afectadas las cuentas de otros clientes y no se requiere ninguna acción del cliente. Nos gustaría agradecer a Lightspin por informar esta vulnerabilidad.

Fuente: https://www.bleepingcomputer.com/news/security/amazon-ecr-public-gallery-flaw-could-have-wiped-or-poisoned-any-image/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.