Un reporte de seguridad de Sophos detalla el hallazgo de una nueva variante de ransomware específicamente dirigida a servidores de Microsoft Exchange locales sin actualizar. Identificado como “DearCry”, los expertos mencionan que este es un malware poco sofisticado y aparentemente creado por principiantes o aficionados, aunque se han identificado algunos ataques exitosos.

Los operadores de esta variante de ransomware logran la infección mediante la explotación de CVE-2021-26855, una falla en el inicio de sesión proxy en los servidores email de Exchange; esta fue una de las cuatro vulnerabilidades día cero corregidas por Microsoft el pasado 2 de marzo. No obstante, un número no determinado de implementaciones de Exchange parece estar operando sin las actualizaciones correspondientes, lo que ha permitido incidentes de explotación en escenarios reales.

A pesar de que cuenta con un amplio rango de ataque, la principal debilidad de DearCry es su pobre codificación. Los expertos creen que, con el fin de comenzar la campaña maliciosa antes de la publicación de las actualizaciones, los desarrolladores decidieron apresurar el lanzamiento del malware, resultando en una versión imperfecta.

Al respecto Mark Loman, investigador de Sophos, menciona: “Los creadores de este malware parecen estar lanzando nuevos binarios para nuevas víctimas; esto quiere decir que los hackers deben actualizar su código fuente de forma inusualmente rápida, posiblemente para corregir errores de código o agregar nuevas funcionalidades sobre la marcha.”

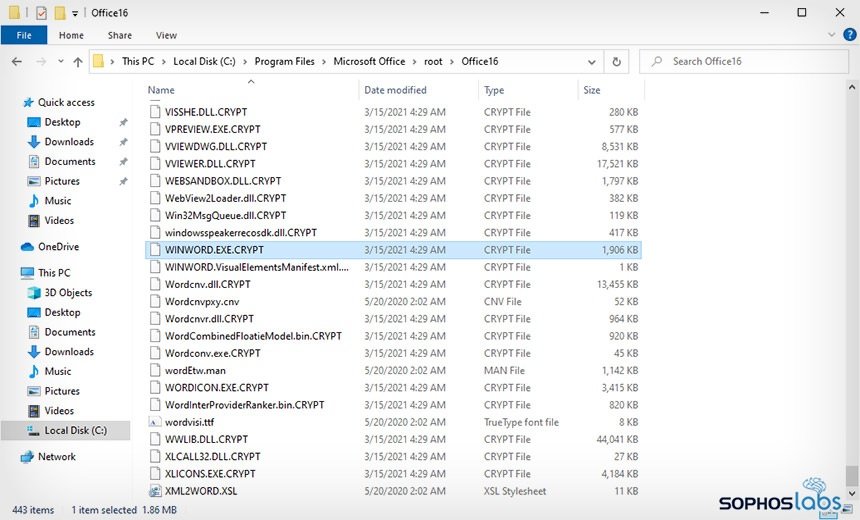

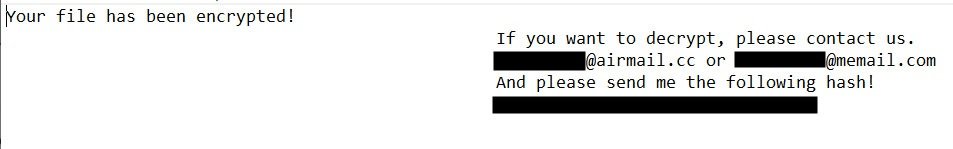

Por otra parte, el experto menciona que DearCry usa un enfoque poco usual para el cifrado del sistema infectado; para empezar, el malware crea una copia cifrada del archivo objetivo y posteriormente trata de sobrescribir el archivo original usando el archivo creado anteriormente. Esta es una diferencia significativa respecto a otras variantes de ransomware como Ryuk, REvil o BitPaymer, aunque es una práctica similar a la de otra peligrosa variante de malware: “El único ransomware conocido que emplea una táctica similar es WannaCry, que provocó severos daños a nivel mundial hace un par de años”, agrega Loman.

Aún así, el experto menciona que no hay evidencia de algún vínculo entre DearCry y WannaCry: “Más allá del uso de enfoque híbrido y de estar diseñados para explotar una falla en específico, existen notables diferencias entre ambas variantes; por ejemplo, DearCry usa una clave de cifrado RSA, pero no usa un servidor C&C y no es capaz de desplegarse a través de la red infectada.”

El riesgo de explotación sigue activo, por lo que algunas agencias gubernamentales ya han comenzado a tomar cartas en el asunto. Por ejemplo, el Centro Nacional de Seguridad Cibernética de Reino Unido publicó una alerta de seguridad invitando a los usuarios de implementaciones afectadas a instalar los parches de seguridad a la brevedad: “Las organizaciones que ejecutan una versión no compatible de Exchange Server deben actualizar a una versión compatible cuanto antes. Recuerde que Exchange Online, como parte de Microsoft 365, no se ve afectado”.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.