Los responsables del proyecto OpenSSL han emitido una alerta de seguridad en referencia al hallazgo de dos vulnerabilidades críticas identificadas como CVE-2021-3449 y CVE-2021-3450. Como recordará, OpenSSL es una biblioteca de software de uso común para crear servidores y aplicaciones de red para el establecimiento de conexiones seguras.

A continuación se presenta una breve descripción de las fallas reportadas:

- CVE-2021-3449: Esta es una vulnerabilidad de denegación de servicio (DoS) que existe debido a la desreferenciación del puntero NULL que solo afecta a las instancias del servidor OpenSSL, no a los clientes

- CVE-2021-3450: Una vulnerabilidad de validación de certificado de autoridad de certificación (CA) incorrecta que afecta tanto al servidor como a las instancias del cliente

Sobre la primera falla, los desarrolladores mencionan que un servidor OpenSSL TLS puede hacer que el servidor se bloquee si durante el curso de la negociación en cliente envía un mensaje especialmente diseñado: “Si este proceso omite la extensión signature_algorithms, pero incluye una extensión signature_algorithms_cert, se presentará una desreferenciación del puntero NULL, derivando en una condición de denegación de servicios”, mencionan los expertos.

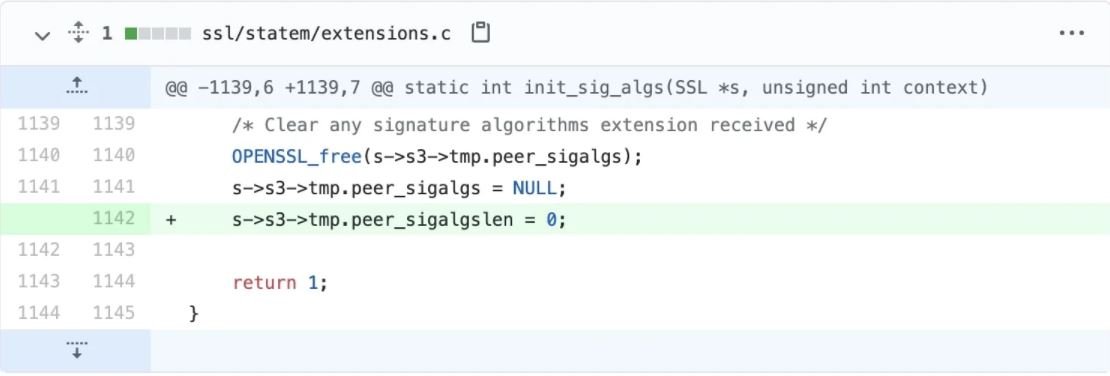

Al parecer la falla solo afecta a los servidores OpenSSL con versiones entre 1.1.1 y 1.1.1j, que cuentan con TLSv1.2 y la función de renegociación activada por defecto, lo que podría poner en riesgo múltiples servidores activos. La falla fue corregida solo con agregar una línea a peer_sigalgslen.

Por otra parte, la segunda falla reportada estaba relacionada con el indicador X509_V_FLAG_X509_STRICT: “OpenSSL usa esta marca para impedir el uso de soluciones temporales para certificados vencidos, obligando a los desarrolladores a apegarse a las reglas X509”, menciona el reporte.

Debido a un error de regresión, las versiones 1.1.1h y superiores de OpenSSL se ven afectadas por esta falla, ya que esta marca no está configurada de forma predeterminada en estas versiones. A partir de la versión 1.1.1h de OpenSSL, se agregó una verificación para impedir el uso de certificados en la cadena que tienen parámetros de curva elíptica codificados explícitamente como un mecanismo de protección adicional.

La falla fue reportada a OpenSSL por Benjamin Kaduk de Akamai, el pasado 18 de marzo. Ambas fallas fueron corregidas en OpenSSL 1.1.1k, por lo que se recomienda a los usuarios de implementaciones afectadas que actualicen a esta versión lo más pronto posible para prevenir los riesgos de mitigación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.