Investigadores reportan el descubrimiento dos fallas críticas en Control Web Panel (CWP), un popular software de administración de alojamiento web. Según el reporte, la falla permitiría la ejecución remota de código (RCE) como root en servidores Linux vulnerables. Anteriormente conocida como CentOS Web Panel, esta solución se utiliza para crear y administrar entornos de alojamiento web. El software es compatible con los sistemas operativos CentOS, Rocky Linux, Alma Linux y Oracle Linux.

Las dos fallas fueron descubiertas por el investigador Paulos Yibelo de Octagon Networks, y recibieron los identificadores CVE-2021-45467 y CVE-2021-45466. Cuando están encadenadas, las dos vulnerabilidades pueden conducir a un escenario de ejecución remota de código. Los problemas se encuentran en partes del panel CWP que están expuestas sin autenticación en webroot, según el informe.

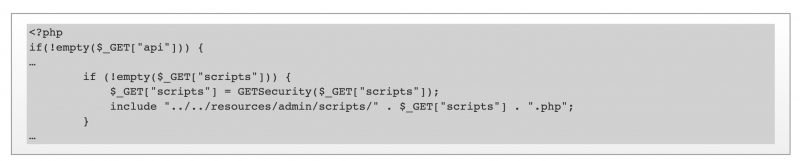

Según Yibelo, las dos páginas específicas en las que se centró su investigación son /user/loader.php y /user/index.php, que tienen el siguiente método de protección de inclusión de archivos (/user/loader.php):

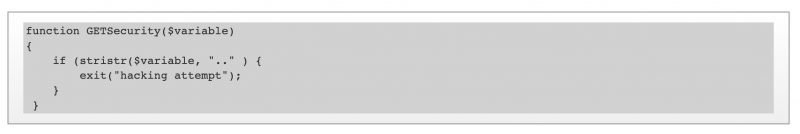

Este es un método que define GETSecurity() como el siguiente:

Para explotar la vulnerabilidad, un actor de amenazas solo debería modificar la declaración de inclusión, que se usa para insertar el contenido de un archivo PHP en otro archivo PHP antes de que el servidor lo ejecute.

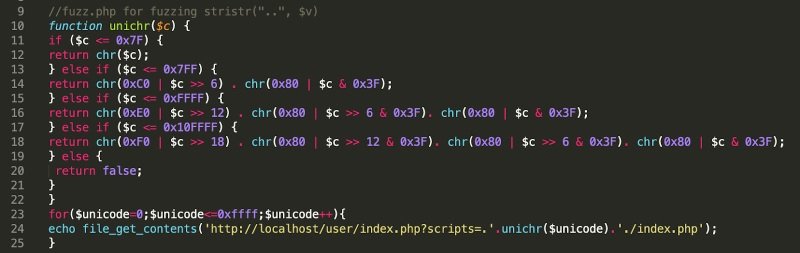

Para hacerlo, es necesario evadir las protecciones de seguridad y evitar que los hackers lleguen a la sección de API restringida sin autenticación. Al ejecutar el fuzzer que se muestra a continuación, los investigadores obtuvieron la cadena de evasión /.%00./.

El proceso puede resumirse como se muestra a continuación:

- Enviar una carga útil de inclusión de archivos alimentada por bytes nulos para agregar una clave de API maliciosa

- Usar la clave API para escribir en un archivo (CVE-2021-45466)

- Usar el paso 1 para incluir el archivo mostrado (CVE-2021-45467)

La vulnerabilidad de inclusión de archivos CVE-2021-45467 fue parcheada, pero los investigadores de Octagon dijeron que aún vieron cómo algunos lograron revertir el parche y explotar algunos servidores.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.