Han pasado algunas semanas desde que un investigador reveló por accidente la vulnerabilidad PrintNightmare, un error día cero en el servicio de impresión de Windows que permitiría a los actores de amenazas ejecutar código remoto en los sistemas afectados. Aunque Microsoft lanzó actualizaciones para abordar los errores, tanto investigadores como hackers maliciosos han revelado algunos métodos para esquivar las medidas de seguridad y conseguir un ataque exitoso.

Uno de estos métodos fue desarrollado por el investigador Benjamin Delpy, quien creó un servidor de impresión remoto accesible desde Internet con el que cualquier usuario de Windows con privilegios limitados puede obtener control total de un dispositivo vulnerable a través de la instalación de un controlador especialmente diseñado.

Delpy, investigador y creador de la popular herramienta Mimikatz, creó un servidor de impresión en \\printnightmare.gentilkiwi.com, que instala un controlador de impresión y lanza una DLL con privilegios SYSTEM. Esta DLL escribe un archivo especial en la carpeta C:\Windows\System32, que solo podría modificar un usuario con privilegios elevados.

Después de una etapa de pruebas, Delpy modificó el controlador para lanzar una línea de comandos SYSTEM, con lo que cualquier usuario, legítimo o malicioso, pudiera obtener privilegios administrativos solo con la instalación remota de este controlador. Un ataque exitoso permitiría a los actores de amenazas agregar nuevas cuentas de usuario, instalar software no autorizado e incluso ejecutar cualquier comando en el sistema afectado.

Especialistas mencionan que esta técnica podría ser muy funcional para los hackers tratando de comprometer la seguridad de una red afectada con el fin de desplegar una infección de ransomware, pues este método permite un rápido acceso a los dispositivos afectados. Un grupo de expertos decidió probar este controlador, instalándolo en un equipo Windows 10 21H1 con parches completos.

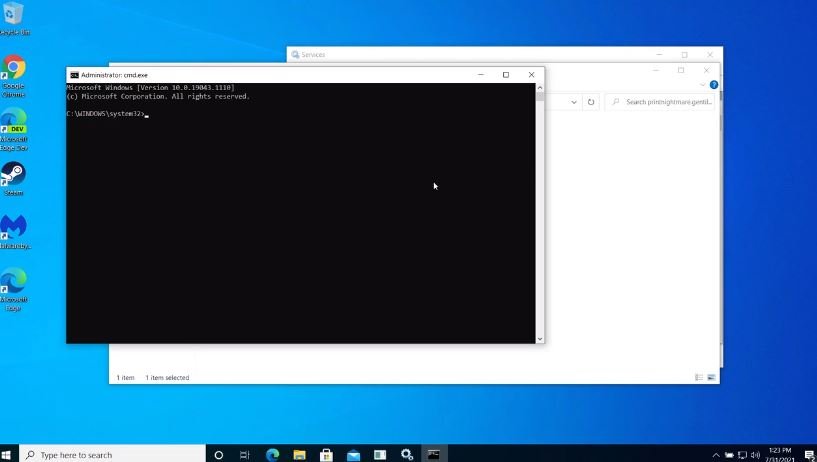

Como se muestra en la siguiente imagen, una vez que se instala la impresora y se deshabilita Windows Defender, se inicia un símbolo del sistema que permite a los hackers obtener todos los privilegios SYSTEM.

Al respecto, Delpy menciona que divulgó sus investigaciones con el fin de presionar a Microsoft para que la vulnerabilidad sea abordada por completo. Finalmente, el investigador menciona que ve altamente probable que los actores de amenazas sigan abusando de esta falla, especialmente considerando los nuevos hallazgos revelados por la comunidad de la ciberseguridad sobre las capacidades de los actores de amenazas para explotar estas fallas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.