Una vulnerabilidad que se encontró recientemente y recibió el nombre de “migraña” está relacionada con la funcionalidad de migración de macOS y representa un riesgo significativo. Brinda a los atacantes con acceso raíz la capacidad de evitar la Protección de integridad del sistema (SIP) de macOS, que a su vez les otorga un control total sobre el dispositivo comprometido. La vulnerabilidad de seguridad, a la que se le ha dado el apodo de “migraña”, fue descubierta por expertos de Microsoft Threat Intelligence, quienes informaron de inmediato a Apple sobre su descubrimiento. Después de una mayor investigación, se emitió una identificación de seguimiento conocida como CVE-2023-32369 para la vulnerabilidad.

La Protección de integridad del sistema (SIP) es una precaución de seguridad esencial que implementa macOS. Su propósito es restringir efectivamente las capacidades de un usuario raíz para evitar que realice cualquier acto que pueda comprometer la integridad general del sistema.

El objetivo principal de la Protección de integridad del sistema (SIP) de Apple es restringir las alteraciones a los componentes protegidos por macOS solo a aquellos procesos que han sido firmados digitalmente por Apple o que han sido validados para tener ciertos derechos. Ejemplos de estos procesos incluyen actualizaciones e instaladores de software de Apple. Si se omite SIP, existe la posibilidad de que ocurran las siguientes repercusiones graves:

- Instalar rootkits

- Desarrolle software malicioso que dure.

- Aumenta el área que puede ser atacada.

Esta estrategia garantiza que solo las entidades confiables que tienen la autoridad apropiada puedan realizar modificaciones a los componentes esenciales del sistema. SIP garantiza que se conserve la integridad del sistema operativo mediante la regulación rigurosa del acceso a los componentes de macOS. Esto también reduce la probabilidad de que terceros que no sean de confianza realicen cambios ilegales o intenten manipular el sistema.

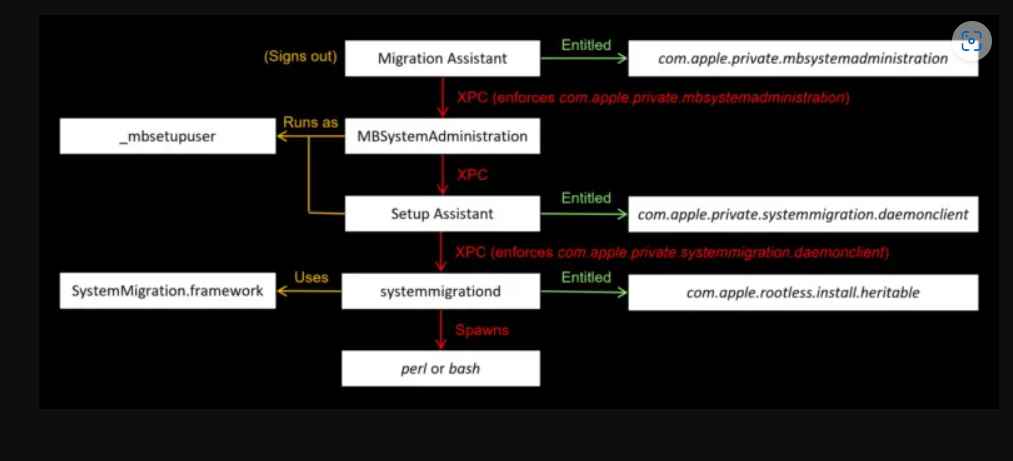

Los investigadores de Microsoft revelaron que los atacantes que tienen capacidades de root tienen el potencial de eludir las protecciones de seguridad SIP al atacar el programa Asistente de migración de macOS. Esto se puede hacer explotando una vulnerabilidad en la utilidad. Este programa utiliza algo llamado “deamon systemmigrationd” y tiene la extensión de archivo com.apple. El derecho rootless.install.heritable proporciona los medios para eludir SIP.

El 18 de mayo de 2023, Apple tomó medidas para abordar la vulnerabilidad informada al integrar una corrección en las actualizaciones de seguridad emitidas anteriormente. Apple ha puesto a disposición estas actualizaciones. Por lo tanto, los usuarios tienen la capacidad de salvaguardar sus sistemas aplicando rápidamente estas actualizaciones para reducir la probabilidad de posibles peligros.

Aunque no es factible deshabilitar SIP sin primero reiniciar el sistema e iniciar sesión en MacOS Recovery, ambos requieren tener acceso físico directo al dispositivo que ha sido pirateado.

Cuando se anula la protección SIP, no solo se eluden los mecanismos de seguridad de la Protección de integridad del sistema, sino que también se brinda acceso sin restricciones a los datos privados de la víctima al anular las regulaciones de Transparencia, Consentimiento y Control (TCC). Esto se debe a que eludir la protección SIP elude las medidas de seguridad de la Protección de integridad del sistema. Esta vulnerabilidad puede ser utilizada por los actores de amenazas para cambiar las bases de datos de TCC, lo que les permite evadir por completo los sistemas de control y obtener acceso no autorizado a información crítica.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.