La detección de las vulnerabilidades NUCLEUS:13 era solo la punta del iceberg, ya que los responsables del Proyecto Memoria anunciaron los resultados de más de año y medio de trabajo, reflejados en la detección de casi 100 vulnerabilidades en más de 10 pilas TCP/IP, ampliamente utilizadas en dispositivos de Internet de las Cosas (IoT). Además de NUCLEUS:13, se encontraron otros grupos de fallas ahora conocidas como Ripple20, AMNESIA:33, NUMBER:JACK, NAME:WRECK e INFRA:HALT.

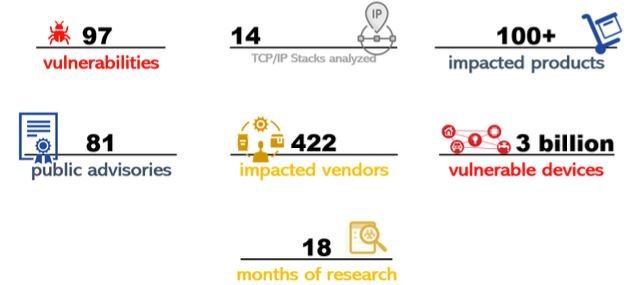

El Proyecto Memoria encontró un total de 97 vulnerabilidades en 14 pilas TCP/IP, incluyendo algunos errores de ejecución remota de código (RCE), ataques de denegación de servicio (DoS) y condiciones de filtración de datos confidenciales. Decenas de fabricantes se ven afectados por estas fallas, lo que equivale a unos 3 mil millones de dispositivos vulnerables.

Los investigadores agregan que algunas de las pilas TCP/IP analizadas han existido desde hace 30 años, aunque siguen siendo ampliamente utilizadas. A pesar de que los desarrolladores mantienen un trabajo de actualización adecuado, los parches de seguridad no siempre llegan al usuario final, ya sea por falta de comunicación con el desarrollador o por la ignorancia sobre esta práctica.

Aunque se le considera un problema serio, muchos desarrolladores no toman las medidas adecuadas al ser notificados sobre el hallazgo de vulnerabilidades en sus pilas TCP/IP; ejemplo de ello es la detección de hasta 422 proveedores con productos vulnerables a toda clase de fallas, de los cuales solo 80 emitieron una alerta de seguridad y 36 reconocieron la presencia de las fallas: “En otras palabras, solo el 19% de los fabricantes emiten actualizaciones de seguridad en tiempo y forma”, mencionan los expertos.

Finalmente, Proyecto Memoria señala que los dispositivos más vulnerables a esta clase de fallas son las impresoras, seguidas de las soluciones VoIP, switches industriales, unidades de almacenamiento y dispositivos de red. Considerando que muchos de estos productos se implementan en infraestructura crítica como hospitales y plantas de energía, es necesario que los fabricantes mantengan una política de actualización más ambiciosa, que permita reducir considerablemente los riesgos vinculados a estas fallas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.