Esta será una semana ocupada para los administradores de sistemas, ya que las compañías tecnológicas Siemens y Schneider Electric anunciaron el lanzamiento de decenas de parches de seguridad para abordar toda clase de fallas en sus productos. Los administradores de productos de estas empresas deben prestar atención a estos reportes.

En su alerta de seguridad, SIEMENS señala la corrección de 36 fallas de seguridad, 13 de las cuales componen el conjunto de fallas bautizado como NUCLEUS: 13, presente en diversos productos de la compañía.

Estas 13 vulnerabilidades residen en la pila Nucleus TCP/IP, propiedad de Siemens. Un actor de amenazas remoto podría explotar estas fallas con el fin de desplegar ataques de ejecución remota de código (RCE), denegación de servicio (DoS) y otras variantes de hacking.

El reporte de Siemens también señala la detección de algunas fallas de alta severidad en los puntos de acceso basados en el controlador SCALANCE W1750D. En los peores casos, la explotación exitosa de estas fallas permitiría el despliegue de ataques DoS y la fuga de información potencialmente confidencial.

Finalmente, la compañía corrigió algunas fallas de divulgación de información en Climatix POL909, SIMATIC RTLS Locating Manager y Mendix, además de un error de ejecución de código en NX, los cuales deben ser corregidos a la brevedad.

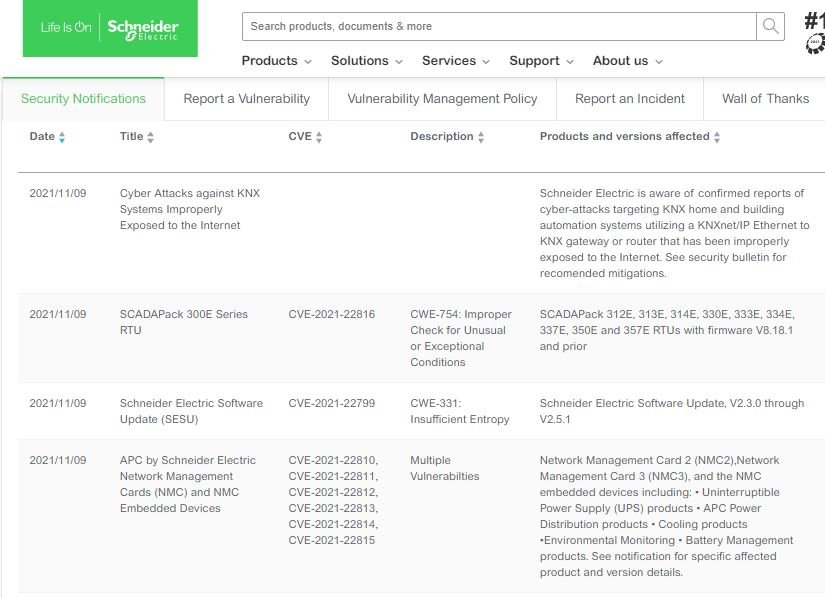

Por su parte, SCHNEIDER ELECTRIC emitió parches de seguridad para abordar un total de 17 vulnerabilidades, presentes en productos como SCADAPack 300E, Schneider Electric Software Update, EcoStruxure Process Expert, TelevisAir Dongle BTLE, Eurotherm GUIcon y otras soluciones.

Una alerta de seguridad en específico describe dos vulnerabilidades de gravedad alta y un error de severidad media en GUIcon, la herramienta de configuración para los productos penGUIn HMI. La explotación exitosa de estas fallas permitiría el despliegue de ataques DoS, ejecución remota de código y divulgación de información; estas fallas no serán corregidas debido a que los productos afectados están al final de su vida útil.

Schneider concluyó su anuncio solicitando a las organizaciones que usan el dongle TelevisAir BTLE reemplazar sus dispositivos y así evitar la explotación de una falla Bluetooth que permitiría a los actores de amenazas interceptar comunicaciones desde una ubicación cercana.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.