Un equipo de especialistas en ciberseguridad ha publicado un informe relacionado con la explotación de una vulnerabilidad en el componente Secure Boot (Arranque Seguro), cuyo abuso permitiría alterar el proceso de carga de arranque anterior al inicio de un sistema operativo. El proceso de arranque se basa en componentes conocidos como bootloaders, encargados de cargar el firmware de todos los componentes de hardware en un dispositivo.

La falla, apodada “BootHole”, reside en el bootloader GRUB2, una de las implementaciones más utilizadas actualmente, empleada en distribuciones Linux, Windows y macOS basadas en sistemas BSD.

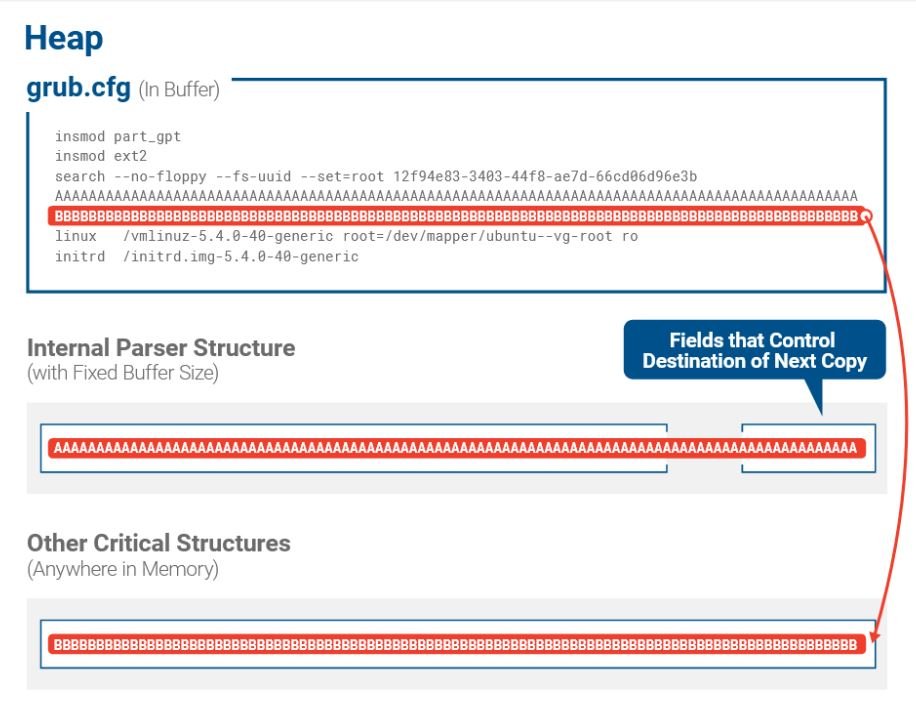

BootHole fue detectada hace algunos meses por expertos de la firma de seguridad Eclypsium, quienes mencionan que la falla permite a los actores de amenazas alterar el componente vulnerable con el fin de insertar y ejecutar código malicioso durante el proceso de arranque, lo que permite insertar código para tomar control del sistema objetivo. Además, se reporta que los hackers podrían modificar los valores de grub.cfg, el archivo vulnerable, para desencadenar escenarios de desbordamiento de búfer en el bootloader GRUB2.

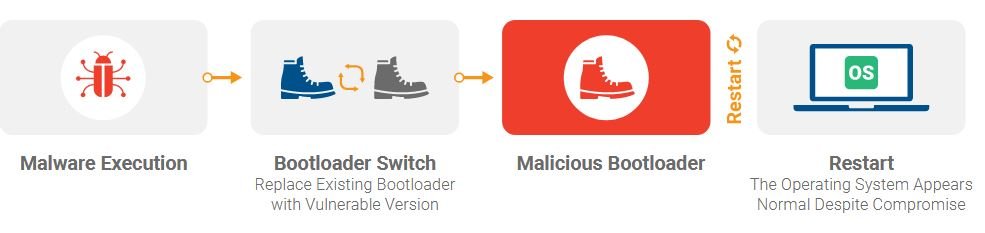

Finalmente, Eclypsium menciona que la falla puede ser explotada para manipular el componente y reemplazarlo con una versión maliciosa. Aunque estos procesos estén protegidos con mecanismos de arranque seguro, los expertos mencionan que la vulnerabilidad puede ser explotada.

A pesar de ser una técnica de ataque altamente riesgosa, BootHole tiene sus limitaciones. Por ejemplo, un actor de amenazas requiere de acceso de administrador para acceder y manipular el archivo grub.cfg, aunque también existe más de un método para que los hackers pudieran acceder a este archivo.

La falla fue identificada como CVE-2020-10713, y ha sido notificada a todos los actores en el entorno de la seguridad de hardware y software. Eclypsium cree que todas las distribuciones de Linux podrían verse afectadas por esta falla, pues todas usan bootloaders GRUB2 con lectura de comandos de archivo grub.cfg externo. Además, la firma menciona que se deberán lanzar actualizaciones para implementaciones de Microsoft, Oracle, Red Hat, Debian, entre otras compañías.

A pesar de las constantes alertas de seguridad y el lanzamiento de parches de seguridad, los expertos concluyeron mencionando que la corrección de esta clase de fallas es un proceso altamente complejo para las compañías, por lo que mitigar completamente el riesgo de explotación podría tardar algunos años.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.