Especialistas en ciberseguridad reportan el hallazgo de una peligrosa vulnerabilidad en macOS Mail que cuya explotación permitiría agregar o modificar un archivo arbitrario en el entorno sandbox de esta plataforma, conduciendo a toda clase de ataques.

Acorde al reporte, la explotación podría llevar a la filtración de información confidencial, la modificación de un email enviado a la víctima e incluso la alteración en las configuraciones del usuario objetivo para facilitar la propagación del ataque. Esta falla fue reportada por Mikko Kenttälä, investigador de la firma de seguridad SensorFu, quien menciona que Apple corrigió el error en macOS Mojave 10.14.6, macOS High Sierra 10.13.6 y macOS Catalina 10.15.5.

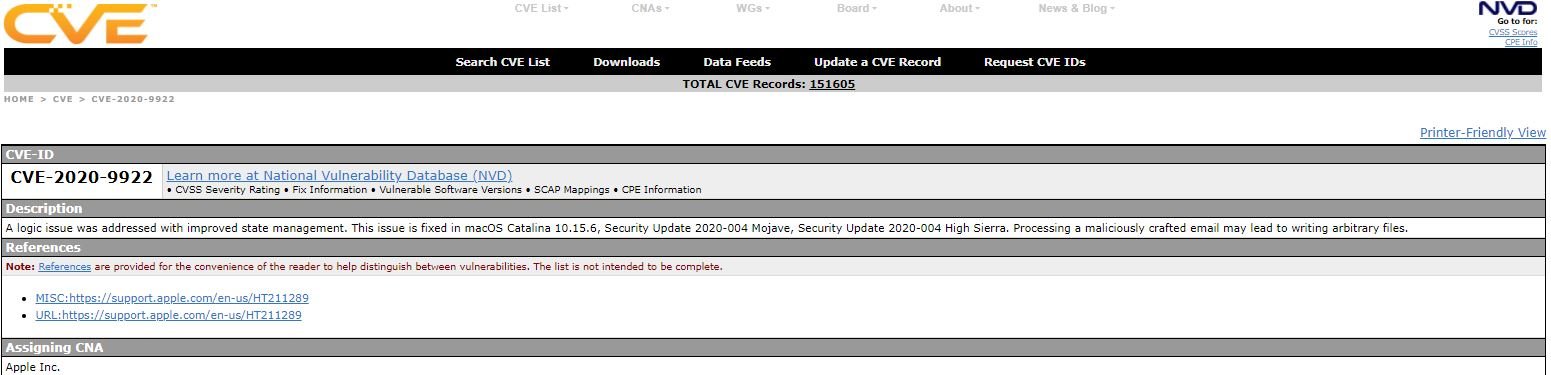

Identificada como CVE-2020-9922, la falla fue encontrada después de que el investigador enviara mensajes de prueba para darles seguimiento: “Esta plataforma cuenta con una función para descomprimir automáticamente los archivos adjuntos que otro usuario haya comprimido automáticamente; en el caso de uso válido, si el usuario crea un email y agrega la carpeta como un archivo adjunto, se comprimirá automáticamente con ZIP y x-mac-auto-archive = yes, que se agrega a los encabezados MIME. Cuando otro usuario de macOS Mail recibe este mensaje, los datos adjuntos comprimidos se descomprimen automáticamente”.

Kenttälä menciona que partes de los datos sin comprimir no se eliminan del directorio temporal, y que el directorio cumple múltiples funciones, lo que permite a los actores de amenazas pivotar dentro del entorno y acceder a recursos restringidos.

ATAQUE DE CERO CLICS

La explotación de esta falla requiere que los cibercriminales envíen vía email dos archivos ZIP al usuario objetivo; cuando la víctima potencial recibe el mensaje, macOS Mail analizará los archivos adjuntos en busca del encabezado x-mac-auto-archive = yes para posteriormente descomprimir los archivos.

El primer archivo debe incluir un symlink llamado Mail que apunta al $ HOME/Library/Mail de las víctimas y al archivo 1.txt; este ZIP se descomprime en $TMPDIR/com.apple.mail/bom/. Basado en el encabezado filename=1.txt.zip, el archivo 1.txt se copia al director de correo sin registro de actividad anómala, no obstante, .la limpieza no se realiza correctamente y el symlink se deja en su lugar: “Este symlink es el factor que desencadena la segunda etapa del ataque”, señala el experto.

El segundo archivo ZIP incluye los cambios que se harán en $HOME/Library/Mail, lo que proporcionará permisos de escritura de archivos arbitrarios a Library/Mail: “En mi canálisis, escribí nuevas reglas para macOS Mail, lo que hizo posible agregar una regla de reenvío automático a la aplicación de correo de la víctima”, agrega Kenttälä.

La falla recibió un puntaje de 6.5/10 según la escala del Common Vulnerability Scoring System (CVSS), aunque el experto cree que pudo haber recibido un mayor puntaje: “Este es un caso de manipulación de archivos en $HOME/Library/Mail, lo que podría llevar a otros escenarios de riesgo”, concluye el experto.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.