Los equipos de seguridad de Microsoft identificaron una operación de malware aparentemente dirigida contra organizaciones con sede en Ucrania. Identificado a inicios de 2022, este malware parece estar relacionado con los complejos conflictos geopolíticos en la región, por lo que la compañía recomendó a las organizaciones potencialmente afectadas mantenerse al tanto de cualquier actividad maliciosa.

Los primeros informes señalan que el malware, provisionalmente identificado como DEV-0586, está diseñado para emular algunas tareas propias del ransomware, aunque no cuenta con un mecanismo de recuperación, dejando los dispositivos afectados completamente inutilizables.

El primer indicio de esta nueva variante de malware fue detectado el 13 de enero, cuando Microsoft identificó una intrusión maliciosa en una organización ucraniana. Aunque al inicio parecía una muestra más de ataques de eliminador de información contra implementaciones Master Boot Record (MBR), los investigadores pronto concluyeron que se trataba de una nueva utilidad maliciosa.

En su reporte, Microsoft identifica dos etapas de ataque principales en la campaña de DEV-0586, detalladas en sus blogs oficiales y descritas brevemente a continuación.

Etapa 1: Eliminación de MBR y falsa nota de rescate

Una vez que se instala en los sistemas afectados, el malware puede alojarse en ubicaciones como C:\PerfLogs, C:\ProgramData, C:\ y C:\temp, recibiendo el nombre de archivo stage.1exe. Microsoft cree que el malware se ejecuta a través de Impacket, una capacidad explotada por algunos grupos de hacking en ataques de movimiento lateral y ejecución.

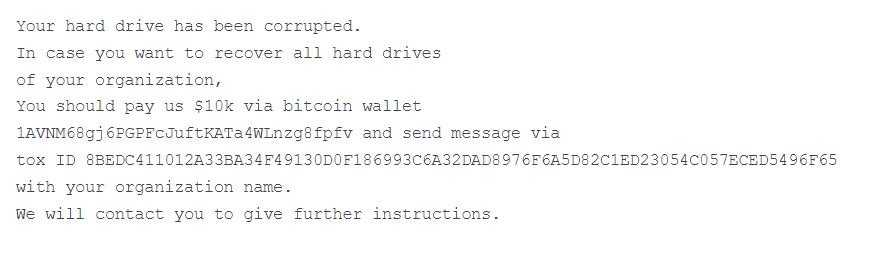

Después de su ejecución, el malware elimina el MBR en los sistemas de las víctimas y reemplaza el registro con una nota de rescate; como recordará, el MBR es la parte de un disco duro que le dice a la computadora cómo cargar su sistema operativo. La nota de rescate contiene una billetera de Bitcoin y un ID de Tox nunca antes visto.

Sobrescribir el MBR no es una conducta propia del ransomware, por lo que los expertos de Microsoft comenzaron a analizar el ataque a profundidad, descubriendo que la publicación de la nota de rescate solo es un truco para desviar la atención del verdadero propósito del ataque.

Etapa 2: Compromiso de los archivos en el sistema

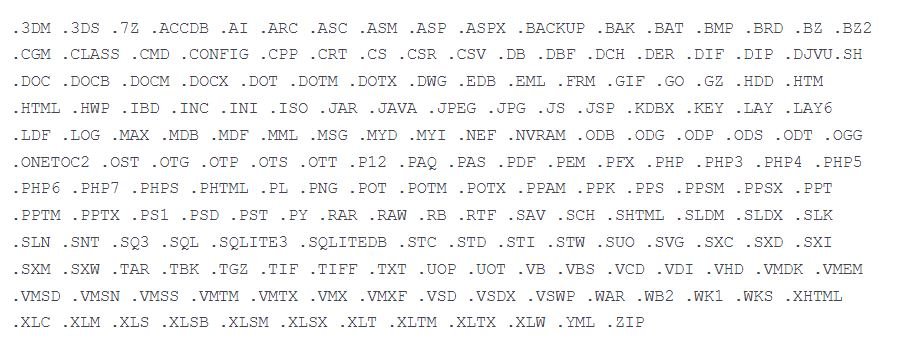

Este segundo ataque requiere de stage2.exe, que descarga un malware corruptor de archivos alojado en un canal de Discord. Al ser ejecutado en la memoria del sistema objetivo, este malware comienza a buscar en determinados directorios del sistema para identificar algunas extensiones de archivo, incluyendo:

Los archivos con estas extensiones son sobrescritos usando un número fijo de bytes 0xCC con 1 MB de peso. Al concluir el proceso de sobrescritura, el malware cambia el nombre de cada archivo infectado con una extensión aparentemente aleatoria.

Es obvio que los hackers detrás de esta campaña no intentan negociar o llegar a acuerdos con las organizaciones afectadas, por lo que ante un ataque tan devastador como este, la prevención se vuelve el principal recurso de las organizaciones potencialmente afectadas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.