En un comunicado conjunto de la Agencia de Seguridad Nacional (NSA), la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA), el Buró Federal de Investigaciones (FBI) y el Centro Nacional de Ciberseguridad de Reino Unido (NCSC) reportaron que el grupo de hacking conocido como Sandworm está empleando una nueva y peligrosa variante de malware.

Identificado como Cyclops Blink, la creación de este nuevo desarrollo malicioso ha sido atribuida al Centro Principal de Tecnologías Especiales de Rusia. Este grupo ha sido vinculado a múltiples incidentes anteriormente, incluyendo amenazas a nivel internacional como:

- Las interrupciones en el sistema eléctrico ucraniano en 2015

- Desarrollo del ransomware NotPetya en 2017

- Ciberataques contra los Juegos Olímpicos y Paralímpicos de Invierno en 2018

- Ciberataques contra el gobierno de Georgia en 2019

Las agencias describieron a Cyclops Blink como un marco de reemplazo para el malware VPNFilter, detectado en 2018 y diseñado para la explotación de dispositivos de red como enrutadores y unidades de almacenamiento conectado a la red (NAS).

Los operadores de Cyclops Blink parecen actuar de forma indiscriminada contra dispositivos firewall WatchGuard con configuraciones predeterminadas, aunque es altamente probable que el malware pueda acoplarse en otras arquitecturas y firmware.

El malware cuenta con una funcionalidad central básica para enviar información del dispositivo comprometido a un servidor controlado por los hackers, además de permitir que los archivos se descarguen y ejecuten. Una funcionalidad adicional permite agregar nuevos módulos mientras se ejecuta el malware, haciendo que Sandworm incluya nuevas características a un ataque según sea necesario.

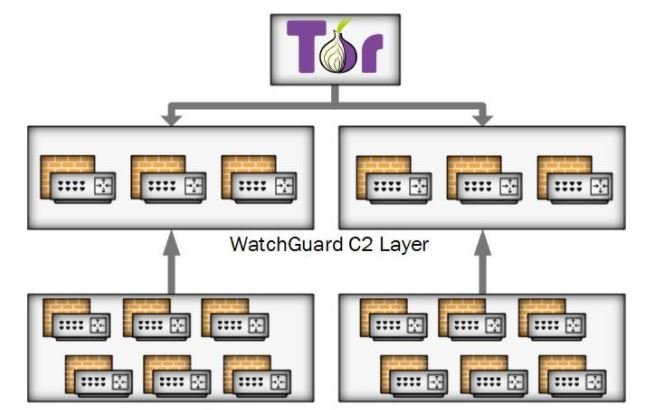

En etapas posteriores, los hackers implementan la carga útil como parte de una supuesta actualización de firmware, obteniendo persistencia en el sistema y complicando el restablecimiento. Los dispositivos de las víctimas se organizan en grupos y cada implementación de Cyclops Blink tiene una lista de direcciones IP de puertos y servidores C&C utilizados. Todas las direcciones IP conocidas hasta la fecha han sido utilizadas por firewalls WatchGuard comprometidos.

Las comunicaciones entre los clientes y servidores de Cyclops Blink están protegidas por Transport Layer Security, empleando claves y certificados generados de forma individual. Sandworm gestiona Cyclops Blink conectándose a sus servidores C&C a través de la red Tor.

La amenaza sigue activa y un ataque puede resultar desastroso para las organizaciones afectadas, por lo que las agencias recomiendan a los administradores de sistemas verificar su informe completo para estar al tanto de las mejores formas de mitigar este riesgo de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.