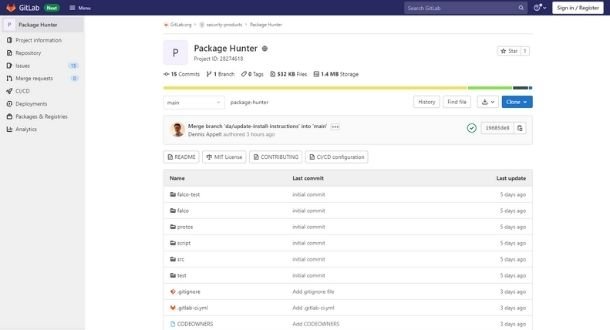

Hace unos días GitLab anunció el lanzamiento de Package Hunter, una nueva herramienta de código abierto para la identificación de código potencialmente malicioso en las dependencias de desarrollo de software. Esta herramienta ayudará a los desarrolladores a prevenir la inclusión de creaciones dañinas en sus proyectos considerando que el uso de bibliotecas de código abierto y la reutilización de código son prácticas muy comunes actualmente.

Algunas aplicaciones dependen de unos cuantos cientos de paquetes, algunos de los cuales no son examinados con el debido cuidado. Estas debilidades pueden ser abusadas por los actores de amenazas en ataques a la cadena de suministro, una variante de hacking que ha mostrado un aumento considerable en los más recientes meses.

Los equipos de GitLab esperan que la herramienta haga más eficiente la detección de código malicioso que se ejecutaría en las dependencias de una aplicación y que resulta difícil de encontrar empleando otras herramientas de escaneo populares.

Las dependencias de Package Hunter se instalan en un entorno sandbox, desde el cual se vigila de cerca las llamadas al sistema ejecutadas durante la instalación de nuevos paquetes o bibliotecas para identificar posibles riesgos de ciberseguridad. La herramienta ha sido empleada de forma interna en GitLab desde finales de 2020 y ahora estará disponible para los usuarios en general.

Cabe mencionar que la herramienta cuenta con algunos prerrequisitos para su instalación, incluyendo:

- Falco 0.23.0 (las versiones más recientes pueden ser incompatibles)

- Docker 20.10 o más reciente

- Nodo v12.21 o más reciente

Para la instalación, los usuarios deberán seguir este proceso:

- Descargar e instalar Vagrant para el sistema operativo correspondiente

- Abrir una terminal y navegar hasta el directorio del proyecto Package Hunter

- Ejecutar el comando vagrant up y esperar a que finalice la inicialización

- Se creará una máquina virtual lista para ejecutar Package Hunter. A continuación deberá ejecutar el comando vagrant ssh para obtener un shell de comandos en la máquina virtual invitada

- Dentro de la máquina invitada, ejecute cd/vagrant para ir a los archivos del proyecto

- Ejecute el comando npm ci

El uso de esta herramienta es muy sencillo:

- En la máquina host, ejecute vagrant ssh si aún no tiene una sesión SSH en la máquina invitada

- Ejecute NODE_ENV = development DEBUG = pkgs * node src/server.js para ejecutar el servidor web Package Hunter en el puerto 3000

Una guía detallada del uso de Package Hunter está disponible en el sitio oficial de GitLab.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.