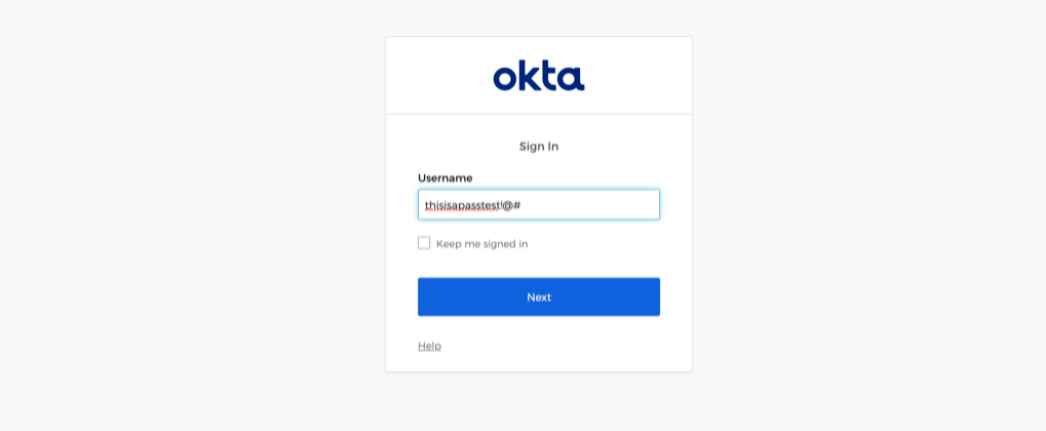

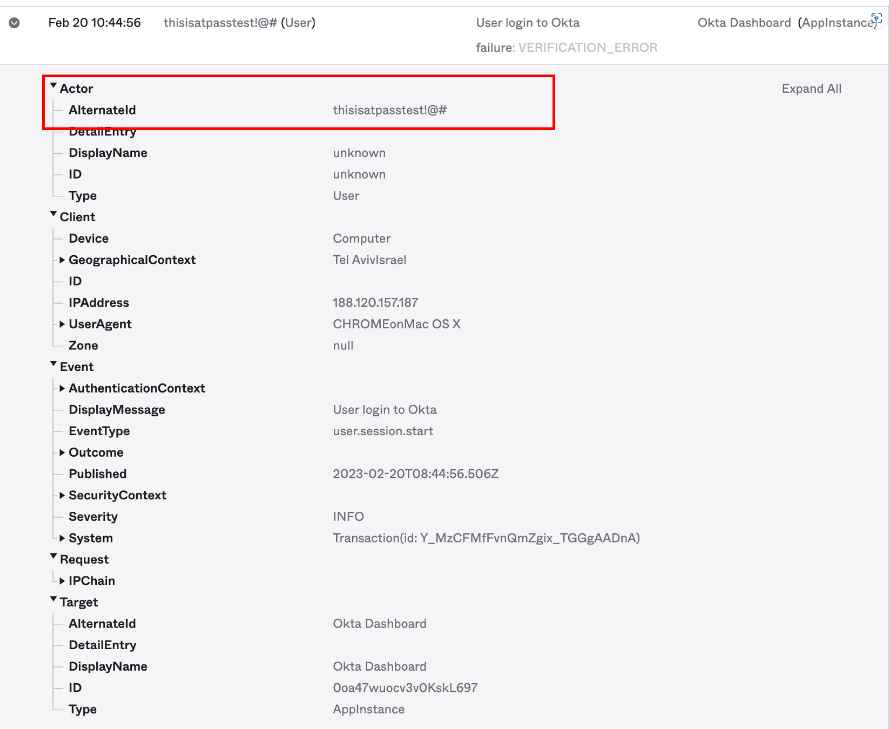

Los investigadores han descubierto un posible nuevo mecanismo de ataque posterior a la explotación en Okta que permite a los atacantes acceder a las contraseñas y credenciales de los usuarios que se almacenan en los registros de auditoría de Okta. Este enfoque fue descubierto en Okta. Cuando un usuario intenta iniciar sesión en su dominio Okta, es muy común que coloque su contraseña en el cuadro de nombre de usuario en la pantalla de inicio de sesión. Esto hace que el intento de inicio de sesión falle y que el usuario no pueda acceder a su Okta dominio. El intento fallido de inicio de sesión se anotará en los registros de auditoría de Okta, junto con la contraseña escrita en texto sin formato en el área del nombre de usuario. Este es un resultado indeseable de la acción que se tomó. En la gran mayoría de los casos, los usuarios finalmente realizarán un inicio de sesión exitoso y, por lo tanto, registrarán el nombre de usuario real y exacto en el archivo de registro. Los investigadores descubrieron que los registros de auditoría proporcionados por Okta incluyen una gran cantidad de información sobre el comportamiento del usuario. Esta información incluye marcas de tiempo de inicio de sesión, nombres de usuario y direcciones IP. Además, los registros brindan información sobre si los intentos de inicio de sesión fueron exitosos o no, así como si se completaron o no utilizando un navegador web o una aplicación móvil.

A lo largo de su investigación, descubrieron que los intentos fallidos de inicio de sesión a menudo incluían contraseñas en el espacio reservado para el nombre del usuario. Dado que las contraseñas nunca deben almacenarse en texto sin formato en ningún tipo de registro, el descubrimiento de este hecho plantea serias preocupaciones.

Un atacante que conoce las credenciales de los usuarios puede intentar iniciar sesión como esos usuarios en cualquiera de las numerosas plataformas de la organización que emplean el inicio de sesión único de Okta si el atacante tiene acceso a las credenciales de los usuarios (SSO). Además, en el caso de que se filtraran las contraseñas de los administradores, uno puede explotar este conocimiento para obtener derechos adicionales.

Un atacante no requiere nada más que la capacidad de acceder a los registros de auditoría de Okta para obtener esta información del usuario. Los siguientes son algunos ejemplos de cómo un adversario puede examinar dichos registros si obtuvo acceso al sistema.

El usuario no fue autenticado

Los registros de auditoría a menudo se almacenan en un sistema SIEM como Splunk que utiliza una empresa. Un atacante puede recolectar las credenciales de los usuarios si los registros del producto SIEM son legibles y el atacante tiene autoridad para examinarlos. Además, en tal situación, cualquier usuario que tenga acceso de solo lectura a la solución SIEM (que incluye a todo el personal del SOC) tiene la posibilidad de tener acceso a las contraseñas de otros usuarios, incluidos los administradores de Okta.

Ataques a los Cadena de Suministro

Servicios de la Cadena de Suministro proporcionados por un tercero al que se le ha otorgado autorización para leer la configuración de Okta. Los productos y servicios que se conectan con Okta, como los productos CSPM, pueden solicitar un puesto de administrador de “solo lectura”. Este trabajo otorga acceso solo para leer información sobre el entorno, y Okta puede solicitarlo. Dado que el puesto otorga la capacidad de leer los registros de auditoría, los bienes y servicios asociados están autorizados a acceder a las credenciales de los usuarios. Por lo tanto, un atacante puede obtener las credenciales de los usuarios de Okta en caso de que los servicios o productos en cuestión se vean comprometidos.

El proceso de autenticación de usuarios de Okta puede hacerse mucho más seguro con la implementación de la autenticación multifactor, a menudo conocida como MFA. Los administradores de Okta pueden configurar MFA a nivel de la organización o de la aplicación. Al ingresar a Okta mediante la autenticación multifactor (MFA), los usuarios deben enviar factores adicionales además de su contraseña. Estos factores pueden ser una contraseña de un solo uso, autenticación biométrica o un token de seguridad. Incluso si un atacante logra obtener las credenciales de un usuario, esto aún puede ayudar a evitar el acceso no deseado.

Sin embargo, es esencial tener en cuenta que la autenticación multifactor no es a prueba de fallas y que los atacantes aún pueden intentar eludirla utilizando una variedad de formas diferentes. Tomemos, por ejemplo:

El phishing es un método de ingeniería social que los atacantes pueden emplear para engañar a los usuarios para que revelen sus credenciales de MFA. El phishing también se conoce como phishing selectivo. Los correos electrónicos de phishing o las páginas de inicio de sesión falsas que requieren que los usuarios envíen sus credenciales de autenticación multifactor (MFA) o acepten la notificación automática de la aplicación de autenticación son ejemplos de esto.

La fatiga de MFA ocurre cuando los usuarios se ven inundados con repetidas solicitudes de MFA y comienzan a aceptarlas sin confirmar adecuadamente la validez de la solicitud. Esto puede suceder si un usuario tiene demasiadas solicitudes a la vez. Esto puede ser aprovechado por los atacantes mediante la entrega de un aluvión de notificaciones automáticas de MFA en un corto período de tiempo, lo que hace que el usuario se sienta cansado y acepte las solicitudes sin revisarlas adecuadamente. Debido a esto, el atacante puede ingresar a la cuenta del usuario sin su permiso. Si un actor de amenazas tuviera acceso a los registros de Okta, podría esperar el momento perfecto para activar la autenticación multifactor (MFA) para eludirla.

Respuesta de Okta

“Después de revisar el problema que se informó, Okta ha determinado que el comportamiento que se observó es consistente con lo que se anticipa cuando los usuarios ingresan accidentalmente su contraseña en el cuadro de nombre de usuario. Okta realiza un seguimiento de los intentos de inicio de sesión fallidos e incluye el nombre de usuario incorrecto entre sus entradas cuando lo hace. Los administradores de Okta son los usuarios más privilegiados de Okta y se debe confiar en que no participarán en acciones dañinas. Estos registros están disponibles exclusivamente para los administradores de Okta, por lo que solo ellos pueden verlos. Los investigadores tenían cierto grado de acuerdo con el equipo de Okta. En la mayoría de los casos, los usuarios de la plataforma Okta que tienen al menos el estado de “Administrador de solo lectura” son los únicos que pueden ver los registros. Sin embargo:

Incluso si se le ha asignado el trabajo de “Administrador de solo lectura”, no debería poder ver las contraseñas de otros usuarios. Esto es cierto incluso si tiene este rol.

Otros usuarios, que no son administradores de Okta, pueden ver los registros de auditoría, ya que a menudo se transmiten a una solución de seguridad centralizada como SIEM.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.