Okta, un proveedor líder de servicios de autenticación y soluciones de gestión de identidad y acceso (IAM), dice que sus repositorios privados de GitHub fueron hackeados este mes.

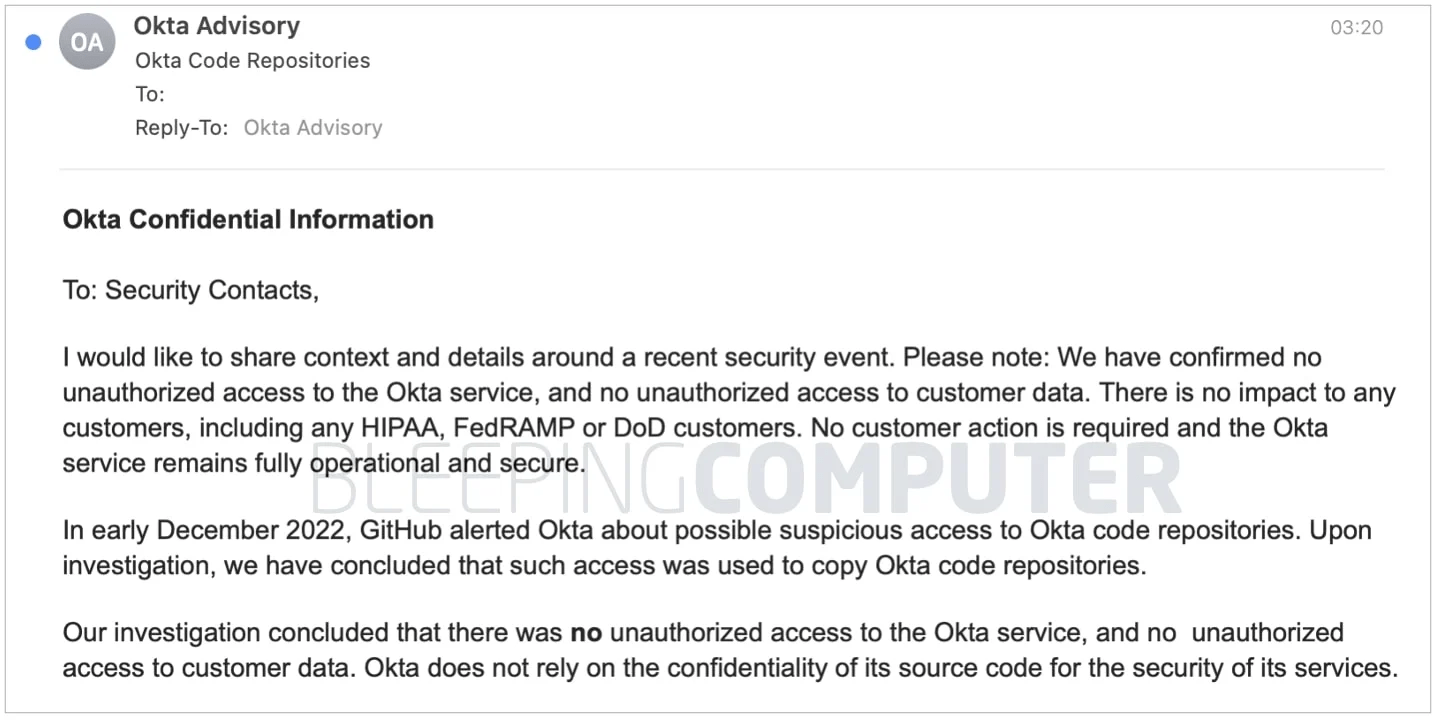

Según una notificación de correo electrónico “confidencial” enviada por Okta y vista por investigadores el incidente de seguridad involucra a actores de amenazas que roban el código fuente de Okta.

Código fuente robado los datos del cliente no se ven afectados

Se ha obtenido una notificación de incidente de seguridad “confidencial” que Okta ha estado enviando por correo electrónico a sus “contactos de seguridad” desde hace unas horas. Hemos confirmado que varias fuentes incluidos los administradores de TI han recibido esta notificación por correo electrónico.

A principios de este mes, GitHub alertó a Okta sobre un acceso sospechoso a los repositorios de códigos de Okta, según la notificación.

“Tras la investigación hemos llegado a la conclusión de que dicho acceso se utilizó para copiar los repositorios de códigos de Okta” escribe David Bradbury, director de seguridad (CSO) de la empresa en el correo electrónico.

A pesar de robar el código fuente de Okta los atacantes no obtuvieron acceso no autorizado al servicio de Okta ni a los datos de los clientes dice la compañía. Los “clientes de HIPAA, FedRAMP o DoD” de Okta no se ven afectados ya que la compañía “no confía en la confidencialidad de su código fuente como un medio para asegurar sus servicios”. Como tal985784

51 no se necesita ninguna acción del cliente.

Al momento de redactar nuestro informe el incidente parece ser relevante para los repositorios de códigos de Okta Workforce Identity Cloud (WIC) pero no para el producto Auth0 Customer Identity Cloud dada la redacción del correo electrónico.

A continuación se publica un extracto del resto de la notificación revisada:

Tan pronto como Okta se enteró del posible acceso sospechoso impusimos rápidamente restricciones temporales en el acceso a los repositorios de Okta GitHub y suspendimos todas las integraciones de GitHub con aplicaciones de terceros.

Desde entonces revisamos todos los accesos recientes a los repositorios de software de Okta alojados en GitHub para comprender el alcance de la exposición revisamos todas las confirmaciones recientes a los repositorios de software de Okta alojados en GitHub para validar la integridad de nuestro código y rotamos las credenciales de GitHub. También hemos notificado a la policía.

Además, hemos tomado medidas para garantizar que este código no se pueda utilizar para acceder a los entornos de la empresa o del cliente. Okta no anticipa ninguna interrupción en nuestro negocio o en nuestra capacidad para atender a nuestros clientes como resultado de este evento.

Nota: El evento de seguridad pertenece a los repositorios de códigos de Okta Workforce Identity Cloud (WIC). No pertenece a ningún producto Auth0 (Customer Identity Cloud).

Hemos decidido compartir esta información de acuerdo con nuestro compromiso de transparencia y asociación con nuestros clientes.

Al finalizar su correo electrónico ‘confidencial’ que promete un ‘compromiso con la transparencia’, Okta dice que publicará una declaración hoy en su blog.

Incidentes de seguridad de Okta: año en revisión

Ha sido un año difícil para Okta con su serie de incidentes de seguridad y revelaciones irregulares.

En septiembre de este año Auth0 propiedad de Okta reveló un incidente de estilo similar . Según el proveedor de servicios de autenticación, los repositorios de código fuente de Auth0 más antiguos fueron obtenidos por un “individuo externo” de su entorno a través de medios desconocidos. Pero los problemas de Okta comenzaron mucho antes en medio de la irregularidad que rodeó la divulgación de su hackeo de enero.

En marzo de este año, el grupo de extorsión de datos Lapsus$ afirmó que tenía acceso a las consolas administrativas de Okta y a los datos de los clientes cuando comenzó a publicar capturas de pantalla de los datos robados en Telegram.

Después de afirmar que estaba investigando estas afirmaciones, Okta reconoció en breve que el ataque al que se hace referencia de hecho ocurrió a fines de enero de 2022 y potencialmente afectó al 2.5% de sus clientes . Esta cifra se estimó en aproximadamente 375 organizaciones en ese momento dada la base de clientes de Okta de más de 15,000 en ese momento .

La misma semana, Okta admitió que había “cometido un error” al retrasar la divulgación de este hackeo que según dijo la empresa se había originado en su contratista externo Sitel (Sykes).

En abril Okta aclaró que la brecha de enero había durado “25 minutos consecutivos” y que el impacto fue significativamente menor de lo que se anticipó originalmente: limitado a solo dos clientes .

Fuente: https://www.bleepingcomputer.com/news/security/oktas-source-code-stolen-after-github-repositories-hacked/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.