El hacking ético es un campo que evoluciona constantemente, por lo que es necesario que los investigadores estén siempre informados sobre las últimas tendencias en cuanto a tácticas, grupos de hacking y herramientas de seguridad. El uso de las mejores herramientas de hacking es fundamental en las investigaciones de ciberseguridad más importantes en la actualidad, ya que son los recursos utilizados por investigadores en eventos como Black Hat, Pwn2Own y DEF CON.

En esta ocasión, los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán las 10 mejores herramientas de hacking y ciberseguridad, todas empleadas por los más reconocidos investigadores durante 2021. Antes de continuar, le recordamos que este artículo fue elaborado con fines informativos y no es un llamado a la acción; IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

TruffleHog

Esta es una extensión para el navegador Chrome lanzada recientemente que cuenta con una función para eliminar las credenciales perdidas y claves de seguridad que hayan sido incorporadas en código JavaScript por error.

Acorde a los expertos en hacking ético, TruffleHog es la mejor forma de encontrar claves API para proveedores de software como servicio (SaaS) y servicios en la nube, lo que puede prevenir severos incidentes de seguridad.

Los desarrolladores de Truffle mencionan que las configuraciones Cross-Origin Resource Sharing (CORS) permisivas en plataformas como Amazon Web Services (AWS) son la principal causa de la fuga de credenciales. Esta herramienta evitará la mayoría de estos problemas, permitiendo a los desarrolladores seguir con su trabajo sin preocuparse por la exposición de credenciales.

Raider

Los expertos en hacking ético describen a Raider como una utilidad para probar la seguridad en los mecanismos de autenticación de aplicaciones web. Los desarrolladores de Raider afirman que este marco de trabajo cubre cualquier brecha de seguridad dejada por las herramientas de escaneo de vulnerabilidades existentes.

Raider está basada en Python realiza un seguimiento del estado del cliente al tiempo que ofrece una interfaz para manejar elementos importantes para el proceso de autenticación, incluyendo encabezados, cookies y tokens de usuario.

Enfilade

Enfilade permite a los administradores de instancias MongoDB expuestas en Internet escanear sus recursos en busca de algunas de las variantes de malware más comunes. Desarrollada por el investigador Aditya K. Sood, esta utilidad también ofrece análisis completos de bases de datos en busca de indicadores de compromiso.

Otras funciones de la herramienta incluyen la verificación de acceso para detectar potenciales ataques de enumeración de usuarios y ejecución remota de código, además de que es compatible con prácticamente todas las versiones de MongoDB activas actualmente.

El abuso de vulnerabilidades en bases de datos es una conducta cibercriminal muy común actualmente, por lo que la existencia de herramientas como Enfilade es vital para el mundo del hacking ético.

WARCannon

Esta es una plataforma para el análisis de patrones de expresiones regulares de forma no invasiva en todo Internet y compararlos con los indicadores de vulnerabilidad correspondientes. En otras palabras, WARCannon ofrece un medio para buscar fallas en aplicaciones web, marcos y componentes de código abierto.

Acorde a los expertos en hacking ético, este proceso requiere la administración de big data a una escala nunca antes visto, aunque la arquitectura de WARCannon hace que lo que sería un proyecto inviable se materialice y se vuelva asequible.

Scrapesy

Scrapesy fue lanzada durante la más reciente edición de Black Hat y es descrita como una herramienta para rastrear la web convencional y dark web para encontrar credenciales de usuario expuestas en incidentes de seguridad.

La utilidad fue desarrollada por Standard Industries y lanzada como software de código abierto. Sus desarrolladores afirman que Scrapesty está diseñada para acelerar el proceso de respuesta a incidentes luego de una brecha de datos.

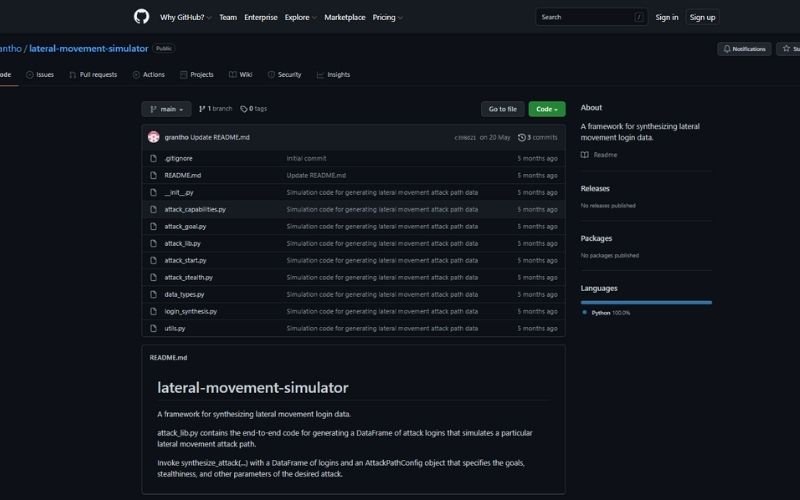

Hopper

Esta es una herramienta diseñada para analizar un proceso de aprendizaje automático con el fin de detectar ataques de movimiento lateral, aunque los expertos en hacking ético señalan que esta no es su única función. Como algunos usuarios recordarán, el movimiento lateral es el proceso mediante el cual los hackers explotan diversas vulnerabilidades para obtener un punto de entrada en una red específica, obteniendo acceso a todos los recursos ahí almacenados.

Hopper busca indicadores de compromiso de ataque de movimiento lateral, lo que le permitirá a los investigadores determinar qué actividades ameritan acciones adicionales a fin de contener la amenaza.

USBsamurai

Los sistemas air-gap pueden ser muy vulnerables a ataques con acceso local, como un ataque de cable USB malicioso por ejemplo. USBsamurai permite contener esta clase de amenazas empleando solamente un cable, un dongle unificador y un transceptor de radio USB con características y diseño de código abierto, mencionan los expertos en hacking ético.

En palabras de sus creadores, USBsamurai emplea “un protocolo inalámbrico patentado que no es detectado por mecanismos WiFi, lo que lo hace adecuado para tareas de pentesting y otras pruebas de seguridad”.

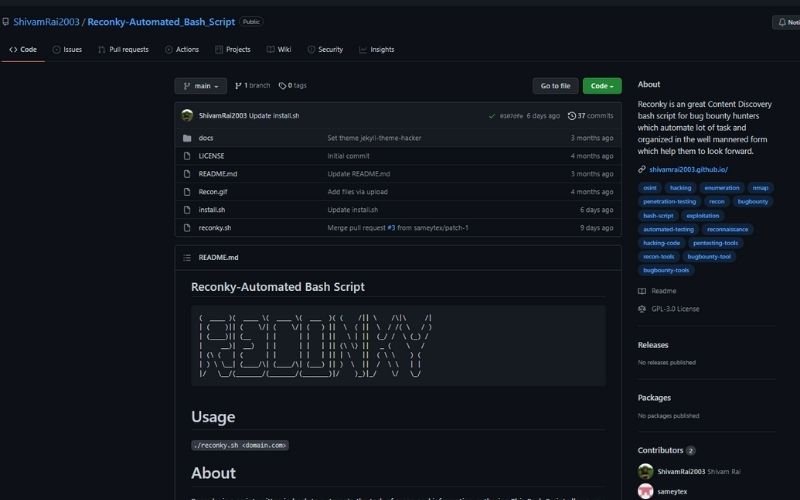

Reconky

Esta herramienta es capaz de automatizar tareas de reconocimiento y recopilación de información, mencionan los expertos en hacking ético. Reconky permite a los investigadores y cazadores de recompensas por vulnerabilidades realizar una búsqueda depurada para la mejor detección de posibles fallas de seguridad.

GoKart

Este es un escáner de seguridad para aplicaciones desarrolladas en el lenguaje de programación Go creado como un proyecto de código abierto por la firma de seguridad Praetorian.

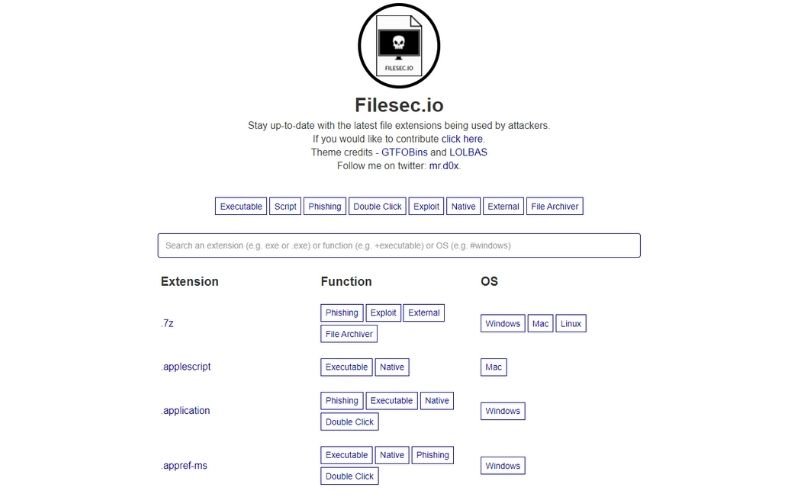

Filesec.io

Los expertos en hacking ético encontrarán en esta utilidad un repositorio de extensiones de archivo que pueden ser usadas con fines maliciosos, lo que podría resultar útil en diversos momentos del pentesting y otras pruebas de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.