Los mecanismos de seguridad en los enrutadores son realmente débiles, por lo que no es raro que los actores de amenazas logren explotar vulnerabilidades en estos dispositivos con fines maliciosos.

Los constantes ataques contra esta tecnología hacen necesario que incluso los usuarios menos experimentados conozcan algunos métodos de seguridad de enrutadores, por lo que los expertos en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán las mejores formas de comprobar la seguridad de su red WiFi, además de mostrarle algunas herramientas gratuitas y fáciles de utilizar.

En su más reciente reporte de seguridad en enrutadores los expertos de Check Point mencionaron que existen al menos 12 millones de enrutadores DSL que pueden ser hackeados para extraer sus claves de acceso predeterminadas, incluyendo aquellas de los modelos más sofisticados. Estas prácticas están estrechamente relacionadas con CWMP y otros protocolos utilizados por los fabricantes para establecer las configuraciones de estos dispositivos y conectarlos con servicios a través de un servidor de configuración automática (ACS).

Los especialistas en análisis de vulnerabilidades también descubrieron que los proveedores no cifran las conexiones entre estos servidores y los equipos de los clientes, por lo que un actor de amenazas puede desplegar fácilmente un ataque Man-in-The-Middle (MiTM) con solo conocer la dirección MAC de la víctima.

Otro tipo de ataque muy común es la falsificación de direcciones DNS en la configuración del enrutador a través de servidores controlados por los atacantes, una variante principalmente utilizada para atacar a usuarios de servicios de banca en línea y de sistemas de pago como PayPal, Visa, Mastercard, entre otros.

Tal como los expertos en análisis de vulnerabilidades mencionaron anteriormente, los actores de amenazas explotan vulnerabilidades conocidas para acceder a estos dispositivos; a pesar de que estas fallas han sido ampliamente divulgadas, los administradores no suelen preocuparse por la seguridad de estos dispositivos, por lo que los parches no siempre son instalados a pesar de que han pasado años desde que este comenzó a ser un problema.

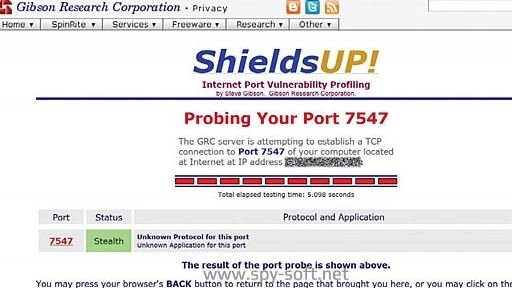

Además de los enrutadores, esta clase de vulnerabilidades afecta a teléfonos VoIP, cámaras de red y otros equipos que permiten la configuración remota a través de CWMP. Por lo general, se usa el puerto 7547 para esto. Como un método de análisis de vulnerabilidades, los usuarios pueden verificar su estado en el enrutador utilizando el servicio gratuito Shields Up de Steve Gibson. Para hacer esto, basta con ingresar su URL y luego agregar el siguiente comando:

/x/ portprobe=7547

Cabe mencionar que el resultado arrojado por ShieldsUp! solo es 100% confiable cuando se confirma el hallazgo de una falla en el enrutador afectado, por lo que un resultado negativo no garantiza que el dispositivo no se vea afectado por alguna vulnerabilidad.

Otra forma de realizar una auditoría de red doméstica gratuita es descargar y ejecutar Avast Antivirus. Sus versiones más recientes contienen el asistente de comprobación de red, que identifica vulnerabilidades conocidas y configuraciones de red peligrosas.

PROTECCIÓN DEL ENRUTADOR

Hay otros problemas bien conocidos que los propietarios de dispositivos de red o (con menos frecuencia) sus fabricantes no quieren solucionar. Hace dos años, los expertos de DefenseCode descubrieron todo un conjunto de vulnerabilidades en los enrutadores y otros equipos de red activos de las nueve firmas más grandes. Todos ellos están asociados con la implementación incorrecta de software de componentes clave. En particular, la pila UPnP en firmware para chips Broadcom o usando versiones antiguas de la biblioteca abierta libupnp.

Junto con los especialistas de Rapid7 y CERT, los empleados de DefenseCode encontraron alrededor de siete mil modelos de dispositivos vulnerables. Durante más de medio año de escaneo activo de un rango aleatorio de direcciones IPv4, se identificaron más de 80 millones de hosts que respondieron a una solicitud UPnP estándar de un puerto WAN. Uno de cada cinco de ellos admitía el servicio de Protocolo simple de acceso a objetos (SOAP) y 23 millones permitían que se ejecutara código arbitrario sin autorización, mencionan los expertos en análisis de vulnerabilidades.

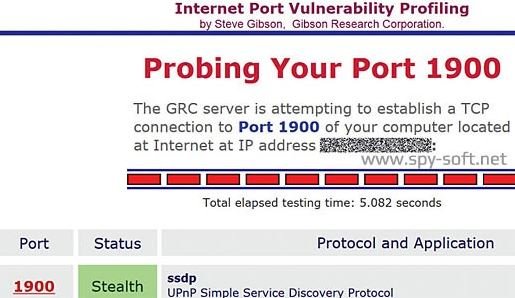

En la mayoría de los casos, este se realiza a través de una solicitud SOAP modificada, lo que conduce a un error de procesamiento de datos y el resto del código ingresa en un área arbitraria de la RAM del enrutador, donde se ejecuta con derechos de superusuario. En los enrutadores domésticos, es mejor deshabilitar UPnP por completo y asegurarse de que las solicitudes al puerto 1900 estén bloqueadas. El mismo servicio de Steve Gibson ayudará en esto.

CONFIGURACIONES DE FÁBRICA

En el análisis de vulnerabilidades esta se considera la debilidad de seguridad más común. Esto no solo tiene que ver con direcciones IP internas, contraseñas e inicio de sesión de administrador común a toda la serie de dispositivos, sino que también incluyen servicios que aumentan la comodidad a expensas de la seguridad. Además de UPnP, el protocolo de control remoto Telnet y el servicio de configuración protegida Wi-Fi (WPS) suelen estar habilitados de forma predeterminada.

El hallazgo de fallas críticas en el procesamiento de solicitudes Telnet es común. Por ejemplo, los enrutadores de las series D-Link DIR-300 y DIR-600 permiten recibir de forma remota un shell y ejecutar cualquier comando a través del demonio telnetd sin ninguna autorización. Usando la herramienta de análisis Shodan, los investigadores podrán encontrar un enrutador vulnerable en cuestión de instantes. Los siguientes pasos dependen del perfil del hacker; si se trata de un hacker de sombrero blanco, estas debilidades podrían ser corregidas. En cambio, los hackers maliciosos seguro tratarán de comprometer estos dispositivos.

VULNERABILIDADES DEL ENRUTADOR

Debido a errores de firmware, en ocasiones las configuraciones WPS permanecen habilitadas incluso después de apagar el enrutador a través de su interfaz web. Puede averiguar si esto sucede utilizando un escáner de WiFi como WiFi Analyzer, disponible para prácticamente todos los modelos de smartphone Android.

Para prevenir mayores daños, los expertos en análisis de vulnerabilidades recomiendan no aceptar comandos en el puerto WAN ni configurar una dirección IP específica para usar Telnet.

SERVICIOS ALTERNATIVOS

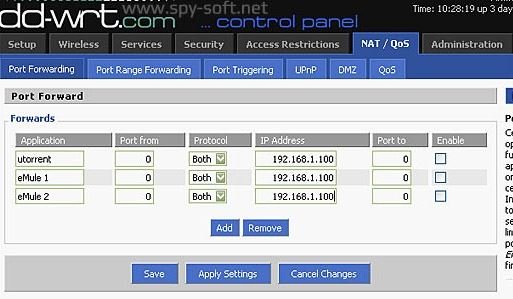

Los firmwares de código abierto más populares son DD-WRT, OpenWRT y Gargoyle. Solo se pueden instalar en enrutadores de la lista de compatibles, es decir, aquellos para los que el fabricante del chipset ha revelado especificaciones completas, señalan los especialistas en análisis de vulnerabilidades.

Por ejemplo, Asus tiene una serie separada de enrutadores originalmente diseñados con DD-WRT en mente. Ya cuenta con doce modelos desde el nivel doméstico hasta el corporativo. Los enrutadores MikroTik ejecutan RouterOS, que no es inferior en flexibilidad a la familia WRT. También es un sistema operativo de red completo basado en el kernel de Linux, que admite absolutamente todos los servicios y cualquier configuración imaginable.

Actualmente es posible instalar firmware alternativo en muchos enrutadores, pero tenga cuidado y verifique el nombre completo del dispositivo, ya que pueden existir nombres duplicados.

Es importante señalar que la instalación de un firmware alternativo de código abierto es solo una forma de aumentar la protección, por lo que esto no proporcionará una seguridad completa. Todos los firmwares están construidos de forma modular y combinan una serie de componentes clave; cuando se encuentra un problema en ellos afecta a millones de dispositivos de la misma forma, por lo que cada administrador deberá tomar las precauciones necesarias para prevenir la explotación de vulnerabilidades en sus dispositivos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.