En esta época de contenedorización, Docker Desktop se mantiene firme como una luz guía para los desarrolladores en la dirección de la simplicidad. Docker Desktop ha sido bien recibido por desarrolladores de todo el mundo con el fin de construir, operar y distribuir aplicaciones en contenedores debido a su interfaz gráfica de usuario intuitiva y su método de instalación con un solo clic. Por otro lado, hay un proverbio que dice: “Un gran poder conlleva una gran responsabilidad”. Sin embargo, recientemente se reveló que tiene tres fallas de seguridad importantes que deben corregirse. Debido a estas vulnerabilidades , un atacante puede ejecutar código arbitrario en la computadora de una víctima, obtener acceso a privilegios de nivel superior o eludir restricciones de seguridad.

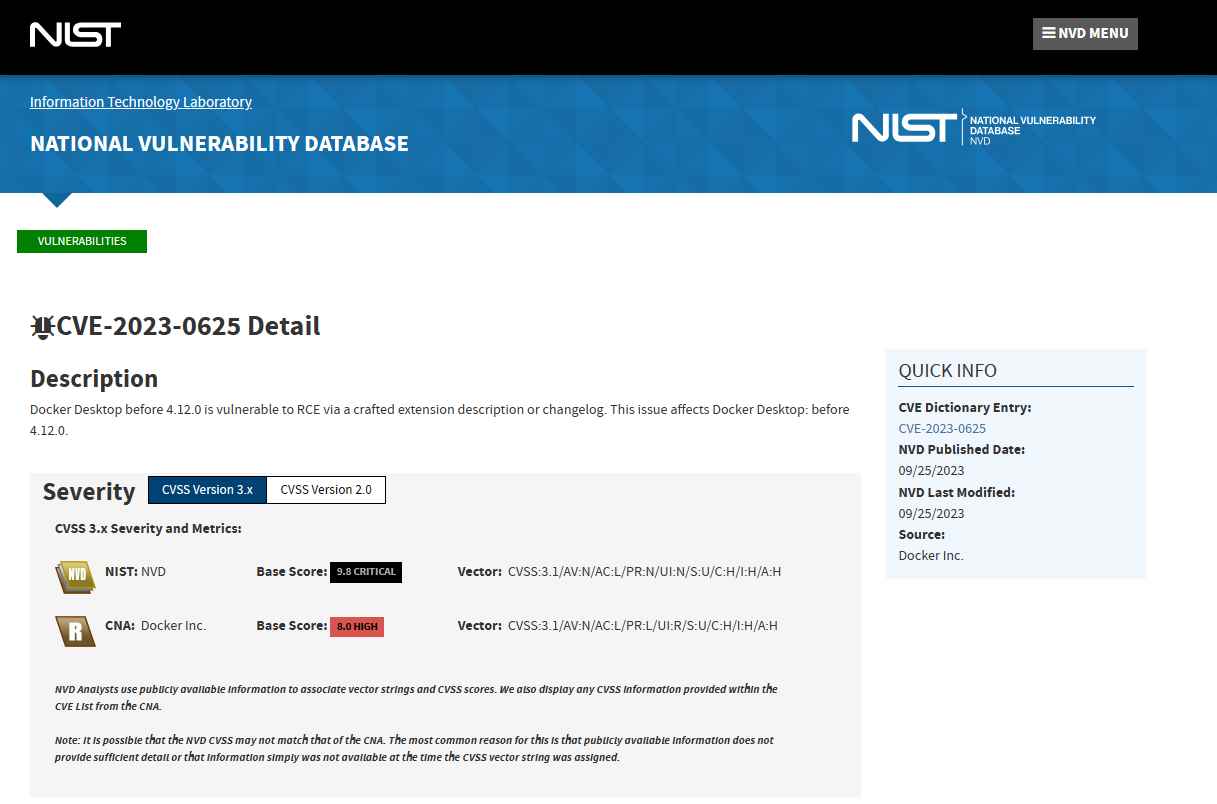

CVE-2023-0625: Ejecución remota de código de Docker Desktop

La gravedad de este problema es alta (9,8 en la escala CVSS). Las versiones de Docker Desktop anteriores a la 4.12.0 se incluyen en esta categoría.

Al incluir una descripción de extensión o un registro de cambios especialmente escrito, un actor malintencionado podría atacar Docker Desktop. La ejecución remota de código (RCE) está habilitada como resultado de la vulnerabilidad CVE-2023-0625, que brinda a terceros a los que no se les permite un posible acceso completo al sistema de la víctima.

CVE-2023-0626: Ejecución remota de código de Docker Desktop

La gravedad de este problema es alta (9,8 en la escala CVSS). Las versiones de Docker Desktop anteriores a la 4.12.0 se incluyen en esta categoría.

La manipulación de los parámetros de consulta en la ruta del cuadro de mensajes es otro punto de entrada que pueden utilizar los atacantes. La vulnerabilidad conocida como CVE-2023-0626 permite la ejecución remota de código, lo que puede transformar un cuadro de mensaje de apariencia inofensiva en un caballo de Troya digital.

CVE-2023-0627: Escalada de privilegios locales de Docker Desktop

La puntuación CVSS de 7,8 indica una gravedad alta. Las versiones 4.11.x y anteriores de Docker Desktop se ven afectadas.

En resumen: un atacante puede eludir el cambio ‘–no-windows-containers’ si falsifica las respuestas recibidas del IPC. La vulnerabilidad identificada como CVE-2023-0627 podría dar lugar a una escalada de privilegios locales (LPE), que permitiría a un atacante ampliar aún más su presencia dentro del sistema.

Docker aún no ha tenido conocimiento de ningún esfuerzo activo para explotar estas vulnerabilidades, aunque esto puede cambiar en un futuro próximo. Sin embargo, el mundo de la tecnología digital siempre está experimentando cambios. La puerta queda ligeramente entreabierta para posibles ciberatacantes como resultado de graves defectos presentes en plataformas de software populares como Docker Desktop.

Debido a la gravedad de estas vulnerabilidades, en particular las dos que tienen una puntuación CVSS de 9,8, los piratas informáticos pueden verse alentados a explotarlas, lo que allanaría el camino para violaciones de seguridad generalizadas. La explotación de dichas vulnerabilidades puede dar lugar a la creación de botnets hostiles, la liberación de ransomware o el acceso no autorizado a datos confidenciales.

Es absolutamente necesaria una acción urgente para las personas y empresas que tienen Docker Desktop incorporado en su flujo de trabajo. El paso más importante es asegurarse de estar utilizando Docker Desktop 4.12.0 o la versión más reciente. Los riesgos causados por estas vulnerabilidades pueden reducirse considerablemente instalando esta actualización bastante simple.

Además de actualizar su instalación de Docker Desktop a la versión más reciente, hay una serie de pasos adicionales que puede seguir para protegerse contra las vulnerabilidades que se describen aquí.

Emplee el uso de un registro de contenedores seguro. Mantenga seguras las imágenes de sus contenedores almacenándolas en un registro de contenedores como Docker Hub o Amazon Elastic Container Registry (ECR), por ejemplo.

Realice un escaneo de vulnerabilidades en todas sus fotos. Snyk y Clair son dos ejemplos de herramientas útiles que se pueden utilizar para realizar pruebas de vulnerabilidad en imágenes de contenedores antes de ponerlas en producción.

Utilice el menor privilegio. Proporcione únicamente los derechos sobre sus contenedores que sean necesarios para que funcionen. Cuando sea posible, evite iniciar contenedores con los derechos del usuario root.

Asegúrese de vigilar sus contenedores. Utilizando una plataforma como Docker Swarm o Kubernetes, vigile sus contenedores para asegurarse de que no esté sucediendo nada sospechoso.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.