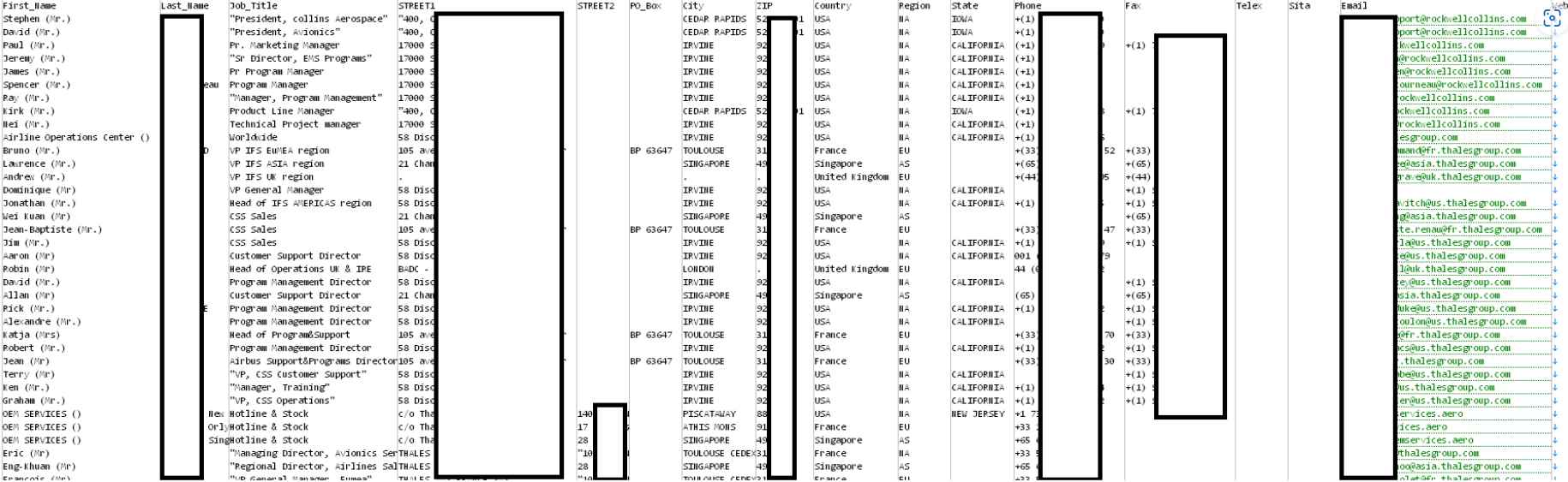

Investigaciones recientes indican que un actor potencialmente malicioso ha obtenido acceso no autorizado a la información confidencial de 3.200 proveedores de Airbus. Los datos que quedaron accesibles contienen información confidencial como nombres, direcciones de correo electrónico y números de teléfono.

Además, el responsable del ataque más reciente dijo que quieren llevar a cabo otros ataques contra Lockheed Martin y Raytheon en un futuro próximo. La persona que se hace llamar “USDoD” ya se había separado de la base de datos del sistema de intercambio de información del FBI en el mes de diciembre de 2022.

El “USDoD” publicó un anuncio para la compra de la base de datos InfraGrad en el anteriormente famoso foro “Breached” en diciembre de 2022. El anuncio fue rastreado por el FBI, lo que llevó a que las autoridades confiscaran el dominio.

Después de esto, los actores de amenazas, como “USDoD”, necesitaron un lugar para vender datos robados, por lo que formaron “BreachForums”. El actor de amenazas realizó dos publicaciones separadas en BreachForums durante el mes de septiembre de 2023. Estas publicaciones consistieron en dos declaraciones.

En uno de los hilos, se informó que el Departamento de Defensa de los Estados Unidos (USDoD) se ha convertido en miembro oficial de la banda de ransomware “Ransomed”, que es responsable de atacar a la mayoría de las empresas durante el mes de septiembre de 2023. El segundo El hilo, que trataba sobre la violación de datos de Airbus, fue mucho más entretenido.

Esta falla de seguridad fue causada por un empleado de una aerolínea turca que estaba en posesión de una copia sin licencia de un marco Microsoft.NET. El individuo había obtenido el software por medios cuestionables. Al final, esto contribuyó a la propagación del software malicioso conocido como RedLine, que está programado para recopilar información confidencial de los usuarios sin su conocimiento o acuerdo.

Los actores de amenazas pudieron obtener acceso a las credenciales del sistema comprometido y luego utilizaron esas credenciales como primer vector de ataque.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.