Los mecanismos de seguridad en Google Play Store son la principal medida anti malware en dispositivos Android, aunque la práctica de descargar aplicaciones desde fuentes no oficiales sigue siendo la más importante de las amenazas de seguridad móvil para los usuarios de estos dispositivos. Un grupo cibercriminal tratando de desplegar malware en dispositivos móviles solo debe arreglárselas para dirigir a los usuarios atacados a sitios web maliciosos donde pueden encontrar aplicaciones cargadas de malware; si el dispositivo infectado no cuenta con algún mecanismo de seguridad, el software malicioso operará con total libertad en el sistema.

En un reciente reporte de seguridad móvil se detalla la identificación de TeaBot y Flubot, dos de las variantes de malware móvil más peligrosas de la actualidad. Esta es una familia de troyanos bancarios identificada a inicios de 2021 y distribuida a través de múltiples apps maliciosas que se hacen pasar por versiones gratuitas o “lite” de apps populares. Este reporte fue elaborado por los investigadores de BitDefender.

TeaBot, también identificado como Anatsa, es un desarrollo muy conocido en el mundo cibercriminal. Los reportes emitidos poco después de su descubrimiento mencionan que este malware puede llevar a cabo ataques de superposición a través de Android Accessibility Services para desplegar actividades maliciosas como registro de pulsaciones del teclado, robo de códigos de autenticación e incluso permitiría a los hackers tomar control total del dispositivo afectado.

Este es un método de ataque eficiente ya que se basa en la imitación de algunas apps populares que de forma convencional solo están disponibles en plataformas oficiales. Muchos usuarios que visitan sitios web de dudosa reputación son muy propensos a instalar estas apps sin saber que están abriendo las puertas de sus dispositivos al malware.

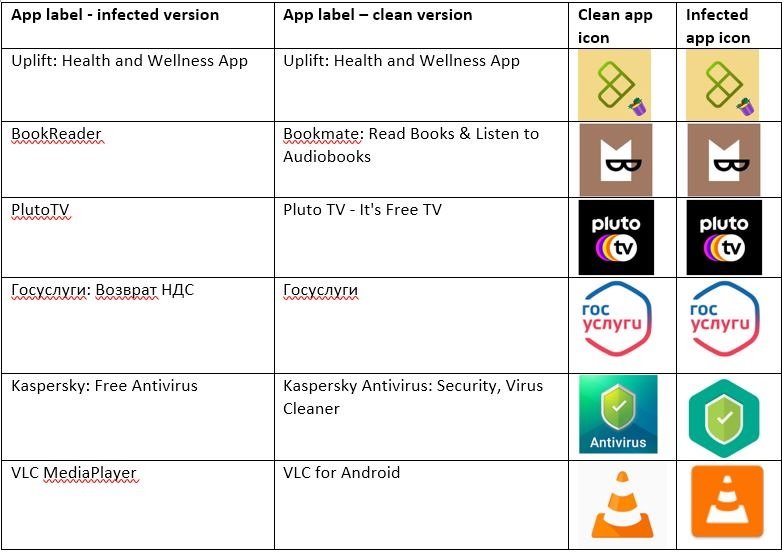

El reporte de Bitdefender señala la identificación de cinco nuevas aplicaciones maliciosas de Android que contienen muestras de esta familia de troyanos, las cuales suelen imitar algunas apps populares con al menos 50 millones de descargas en Play Store. A pesar del arduo trabajo de Google y los desarrolladores legítimos, es imposible evitar que los usuarios descarguen estas apps desde plataformas no oficiales.

A continuación se muestra una lista de las apps imitadas por los actores de amenazas, mostrando que las similitudes realmente dificultan a los usuarios distinguir entre una app legítima y una herramienta maliciosa.

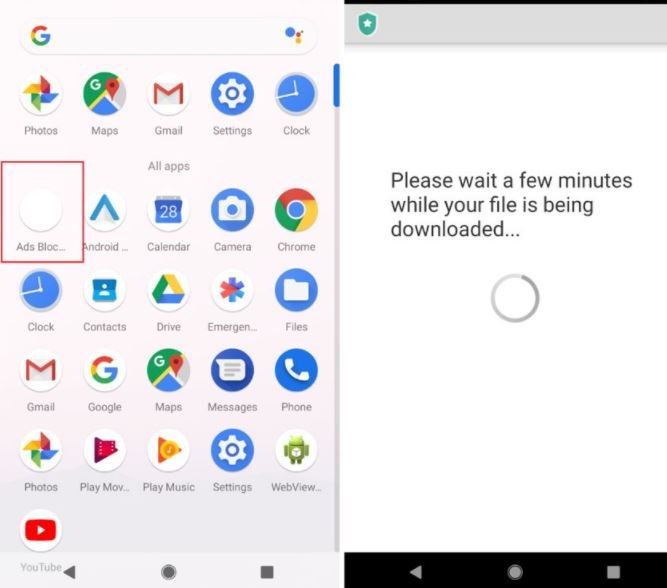

Los investigadores de BitDefender mencionan que esta campaña de hacking sigue activa, empleando como vector de ataque principal un falso servicio para bloquear anuncios en línea que en realidad opera como “dropper” de la carga maliciosa. Es altamente probable que los hackers empleen otros métodos, aunque estos aún no han sido identificados.

Estas falsas herramientas para bloquear anuncios no tienen ninguna de las funciones de la versión original, además de que al momento de su instalación piden permiso para mostrarse sobre otras aplicaciones, mostrar notificaciones e instalar aplicaciones fuera de Google Play, lo cual resulta el más claro indicio de actividad maliciosa.

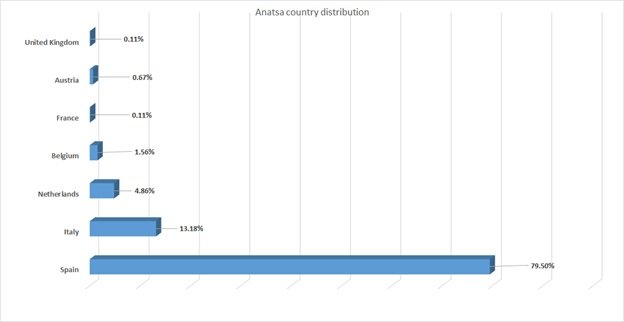

Estos ataques han sido identificados principalmente en países europeos como Italia, España y Países Bajos.

Al igual que en la mayoría de casos similares, se recomienda a los usuarios de dispositivos móviles no descargar apps desde fuentes desconocidas o sitios no oficiales, ya que este es el principal método para inyectar malware en dispositivos móviles. Mantener actualizado el sistema operativo y las apps instaladas en el dispositivo también es recomendable.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.