Se ha reportado un nuevo riesgo de seguridad para los usuarios del asistente de voz Alexa, de Amazon. Al parecer, con sólo hacer clic en un enlace las víctimas podrían brindar acceso a los actores de amenazas, lo que les permitiría espiar las actividades del usuario de forma remota.

Un equipo de seguridad de la firma Check Point reveló estas serias vulnerabilidades que podrían permitir múltiples variantes de hacking.

En el informe, los investigadores afirman que estos exploits podrían haber permitido a los actores de amenazas eliminar o instalar características en la cuenta de Alexa del usuario objetivo, acceder a su historial de voz y extraer información personal interactuando con el software: “Estos dispositivos se han vuelto tan comunes que es fácil ignorar la cantidad de información que almacenan y los problemas de seguridad que los afectan”, menciona Roman Zaikin, miembro del equipo de investigación.

Las fallas fueron reportadas a Amazon, que lanzó un parche para su corrección el mes pasado.

Falla XSS en múltiples subdominios de la compañía

Los investigadores atribuyen estas fallas a una política CORS mal implementada en la app móvil del asistente de voz, lo que permitiría a los hackers maliciosos con la capacidad de inyectar código en un subdominio de Amazon desplegar un ataque de scripts entre sitios (XSS), por lo que el ataque al usuario objetivo sólo requeriría de un enlace especialmente diseñado.

En la investigación también se detectó que una solicitud para recuperar una lista de las habilidades instaladas en el dispositivo Alexa devuelve un token CSRF en la respuesta; este token existe para evitar ataques de falsificación de solicitudes entre sitios. Esto sucede porque el sitio no puede diferenciar entre solicitudes legítimas y solicitudes falsificadas.

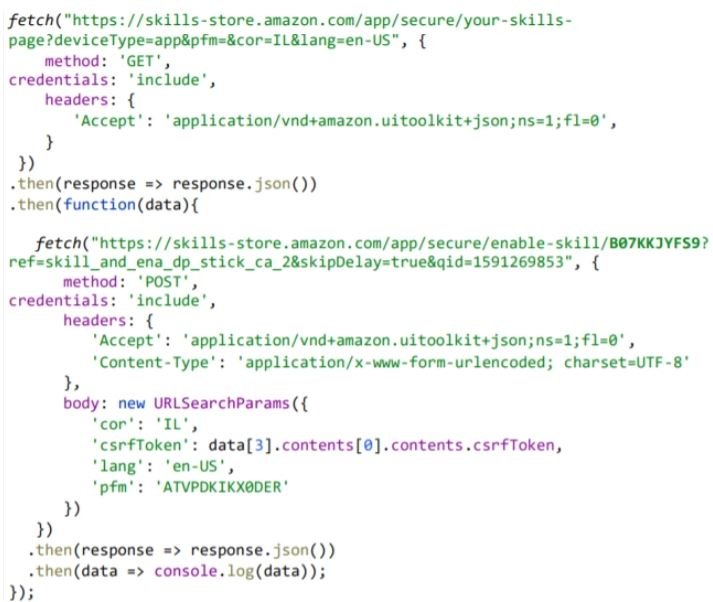

Con el token en posesión, un hacker malicioso puede crear solicitudes válidas al servidor backend y realizar acciones suplantando la identidad de la víctima, como instalar y habilitar nuevas habilidades en Alexa de forma remota. En pocas palabras, el ataque funciona al pedirle al usuario que haga clic en un enlace malicioso que navega a un subdominio de Amazon (“track.amazon.com”) con una falla XSS que se puede explotar para lograr la inyección de código.

Los actores de amenazas activan una solicitud al subdominio “skillsstore.amazon.com” usando las credenciales de la víctima para obtener una lista de todas las habilidades instaladas en la cuenta de Alexa y el token CSRF. Finalmente, el exploit captura el token CSRF de la respuesta y lo usa para instalar una nueva habilidad con una ID específica, que operará de forma sigilosa.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.