Durante una investigación reciente de una serie de intrusiones cibernéticas en un objetivo de alto valor sin nombre, los investigadores de inteligencia de amenazas del equipo SentinelLabs de SentinelOne descubrieron casi 10 grupos de hacking asociados con China e Irán.

Esto no es necesariamente nuevo cuando se trata de objetivos importantes, a veces denominados ” imán de amenazas ” en ciberseguridad, ya que atraen y alojan múltiples esfuerzos de hackeo simultáneamente. Pero entre los grupos que cohabitan, los investigadores descubrieron un grupo previamente desconocido que parece estar operando alineado con los intereses del estado-nación y tal vez como parte de un acuerdo de contratista de alto nivel.

El grupo, apodado “Metador” en referencia a la cadena “Soy meta” en una de sus muestras de malware, y debido a las respuestas en español de los servidores de comando y control, muestra signos de operar durante al menos dos años, con signos de extensos recursos que se han invertido en el desarrollo y mantenimiento de la búsqueda de lo que probablemente sean objetivos de espionaje.

El grupo ataca con variantes de dos plataformas de malware de Windows implementadas directamente en la memoria, con indicaciones de un implante de Linux adicional, y son capaces de adaptarse rápidamente. Según los investigadores, el grupo notó que una de sus víctimas había comenzado a implementar una solución de seguridad después de la infección inicial y se “adaptó rápidamente” en respuesta. “Esa respuesta rápida solo hizo más para despertar nuestro interés”, dijeron los investigadores.

El grupo se ha centrado principalmente en telecomunicaciones, proveedores de servicios de Internet y universidades en Medio Oriente y África, dijeron los investigadores de SentinelLabs Juan Andres Guerrero-Saade, Amitai Ben Shushan Ehrlich y Aleksandar Milenkoski en hallazgos publicados el jueves . Pero es probable que solo se conozca una fracción del verdadero alcance del grupo, ya que administra su infraestructura de tal manera que limita la capacidad de conectar una víctima con otra, usando una sola dirección IP por víctima, por ejemplo.

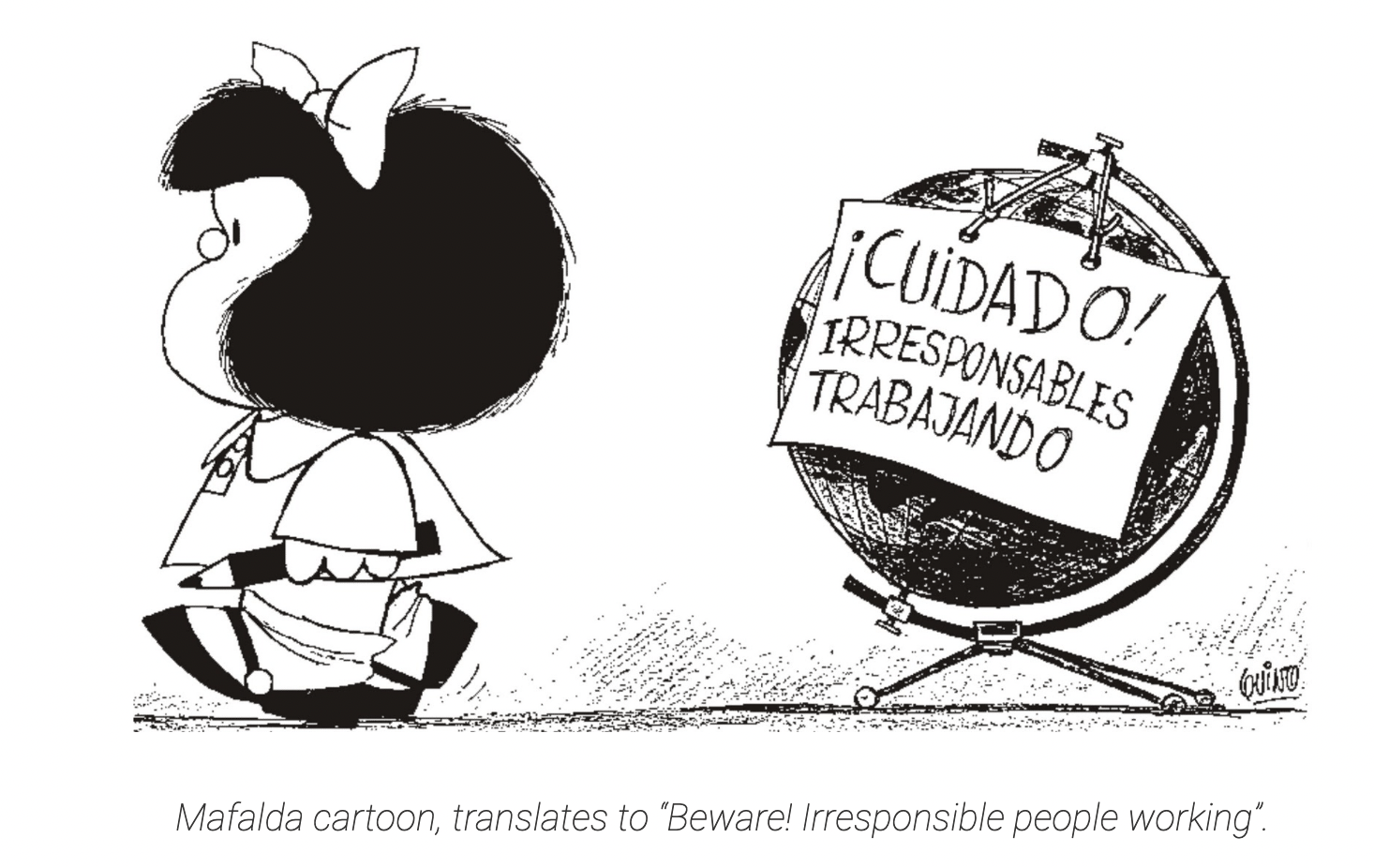

La atribución confiable no fue posible, dijeron los investigadores. Los desarrolladores hablan inglés claramente con fluidez, con signos de un inglés más informal —“LOLs” y caras sonrientes, dijeron los investigadores— junto con un inglés “presumido”. El español también se usa en todo el código de “Mafalda”, una de las dos variantes de la plataforma de malware desarrollada por el grupo. Mafalda es el nombre de un personaje de dibujos animados argentino, popular entre la diáspora hispana desde la década de 1960 como medio de comentario político, dijeron los investigadores.

“De alguna manera apunta al hecho de que Argentina es una joya no tan escondida de talento ofensivo que la gente olvida”, dijo a CyberScoop Juan Andrés Guerrero-Saade, investigador principal de amenazas en SentinelOne. “Hay tantas empresas que han reclutado talentos increíbles de Argentina durante los últimos 10, 15 años… y es un buen recordatorio de que existe todo este talento que puedes aprovechar fácilmente. Y la pregunta es, ¿quién lo está aprovechando?

Otra referencia interesante de la cultura pop estaba enterrada en el código de Mafalda: una letra de la canción de los 90 ” Ribbons “, de la banda británica de pop punk The Sisters of Mercy: “sus ojos eran rojo cobalto, su voz era azul cobalto”.

Los signos de desarrollo activo y su éxito en la detección durante tanto tiempo han preocupado a los investigadores, con la esperanza de que la comunidad de inteligencia de amenazas en general y otros tomen los indicadores técnicos compartidos en el informe y busquen sus propios signos de Metador.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.