Las pruebas de penetración (pentesting) son el método de hacking ético más utilizado para encontrar vulnerabilidades de seguridad que los actores de amenazas podrían explotar en sistemas determinados. Como muchos recordarán, este proceso requiere atacar su propio sistema operativo tal como lo haría un hacker malicioso real.

En este proceso los pentesters usan herramientas con amplias capacidades de intrusión que incluso podrían ser usadas con fines maliciosos, por lo que es fundamental considerar todos los posibles usos de estos desarrollos.

A continuación, los especialistas del Instituto Internacional de Seguridad Cibernética (IICS) nos mostrarán las siete mejores herramientas de pentesting para Python. Este es el lenguaje de programación más utilizado por los hackers debido a su versatilidad y capacidades, por lo que es la opción ideal para usar herramientas de pentest.

SQLMAP

Las inyecciones SQL, empleadas para obtener acceso a bases de datos mediante consultas ilegítimas, son una de las variantes de ataque más populares en la actualidad, además los hackers suelen encontrar estas vulnerabilidades con facilidad.

Usando sqlmap, herramienta de código abierto, los pentesters podrán ejecutar inyecciones SQL y automatizar un ataque contra una base de datos. La herramienta devuelve una gran cantidad de información muy útil para determinar si un sistema es vulnerable a las inyecciones SQL, aún con la presencia de algunos falsos positivos.

La herramienta ha recibido más de 18 mil críticas positivas en GitHub, por lo que se ha convertido en una parte fundamental de cualquier kit de pentesting.

PUPY

PuPy es una herramienta de administración remota (RAT) que múltiples investigadores han utilizado para el pentesting para verificar la seguridad de un sistema y determinar qué tan vulnerable es a los ataques.

Usando esta herramienta los pentesters pueden ejecutar scripts de Python en la memoria sin tocar el disco, lo que pasará inadvertidamente para cualquier herramienta de seguridad. Además, PuPy puede ejecutarse en cualquier sistema operativo de uso amplio, aunque requiere forzosamente instalar la biblioteca de Python.

DIRSEARCH

Antes de desplegar cualquier campaña de hacking, los cibercriminales deben conocer la superficie de ataque. Un elemento fundamental para conocer es la cantidad de directorios con los que cuenta una aplicación web. Dirsearch puede encontrar los directorios, subdirectorios y archivos en una aplicación, revelando grandes detalles sobre su estructura.

Esta herramienta puede forzar directorios y archivos, por lo que es considerada parte fundamental de cualquier arsenal de pentesting.

W3AF

Web Application Attack and Audit Framework (w3af) es una herramienta capaz de analizar una aplicación web en busca de fallas de inyección SQL y otros problemas comunes. W3af es un conteneder de urllib2 de Python que usa una arquitectura de complementos en la que cada uno ejecuta un script en un formulario para verificar cualquier vulnerabilidad explotable.

Los investigadores pueden agregar cargas útiles a cualquier parte de una solicitud HTTP y verificar los datos de salida.

WFUZZ

Esta herramienta se usa para probar aplicaciones web usando solicitudes HTTP, reemplazando los datos en cualquier campo de la solicitud con la carga útil seleccionada para el pentesting. Wfuzz adopta una arquitectura de complementos, aunque la creación de plugins es realmente fácil.

Wfuzz está incluida en la sección de aplicaciones web de Kali Linux.

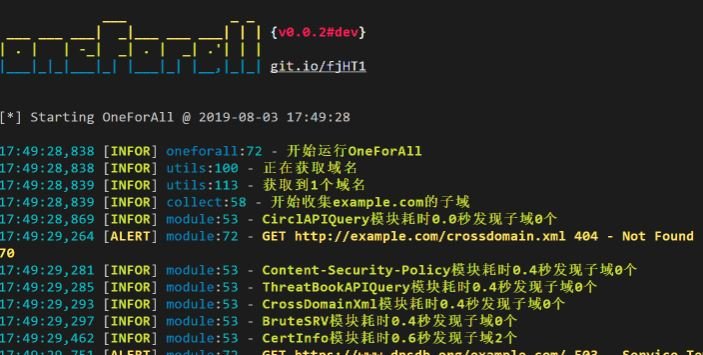

ONEFORALL

Esta herramienta, desarrollada en China, comprueba cualquier subdominio existente para ejecutar un ataque de fuerza bruta e incluso tomar control de un subdominio específico. Además, los pentesters podrán verificar transferencia de subdominios, certificados HTTPS, bots y mapas del sitio.

Los especialistas en pentesting de IICS mencionan que OneForAll puede procesar hasta 350 mil dominios por segundo y deduplicar automáticamente la lista de subdominios, lo cual es muy útil cuando aumenta el número de subdominios.

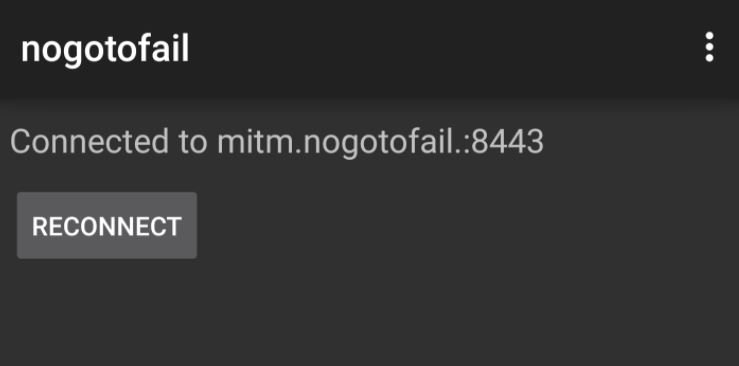

NOGOTOFAIL

Si bien esta no es una herramienta realmente popular, nogotofail es realmente interesante durante el pentesting de vulnerabilidades TLS/SSL en cualquier dispositivo con conexión a Internet. Creada por Google en 2014, esta herramienta verifica el tráfico de red de cualquier dispositivo y es especialmente útil al analizar la seguridad de los dispositivos que operan con Android.

Los especialistas de IICS mencionan que, si bien estas herramientas son útiles de forma individual, su utilidad se ve potenciada si se usan en combinación, logrando una gran capacidad de análisis para evitar que las aplicaciones web sufran de fallas de seguridad capaces de exponer a los usuarios y desarrolladores.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.