Un grupo de investigadores de varias de las instituciones educativas más prestigiosas del Reino Unido llevó a cabo una investigación reciente sobre ataques de canales laterales acústicos. Afirmaron en un informe relacionado con esto que era posible robar datos utilizando un micrófono para capturar las pulsaciones de teclas que se estaban realizando en un teclado, y que la tasa de precisión podría acercarse al 95%.

Los ataques de canal lateral (SCA) implican la recopilación e interpretación de señales enviadas por un dispositivo. Estas señales pueden incluir sonido, ondas electromagnéticas, uso de energía, sensores móviles y más. Si bien es de conocimiento común que la radiación electromagnética que emiten los teclados inalámbricos puede detectarse y leerse, existe otra forma de radiación mucho más extendida que la gran mayoría de las personas opta por ignorar, y es el sonido que emiten las teclas. prensas Además, como resultado de su omnipresencia, no solo es fácil de adquirir, sino que también aumenta la probabilidad de que las posibles víctimas sean menos cautelosas con él. Por ejemplo, cuando las personas ingresan una contraseña, a menudo toman precauciones para garantizar que no se detecte visualmente, pero casi nunca toman medidas para ocultar el sonido del teclado.

Los ataques de canal lateral acústico no representaban una amenaza sustancial en el pasado, ya que la tecnología relevante aún no había alcanzado su etapa de madurez completa. Sin embargo, como resultado de los desarrollos recientes en el rendimiento de los micrófonos y el rendimiento de los modelos de aprendizaje profundo, los atacantes han comenzado a cuestionar si tales ataques son factibles o no. Los ataques acústicos, por otro lado, se han vuelto más sencillos como resultado de la proliferación de dispositivos equipados con micrófonos, lo que permite la grabación de audio de alta calidad. Otros tipos de ataques de canal lateral, por otro lado, exigen que se cumplan ciertos requisitos y están limitados por la velocidad y la distancia de los datos.

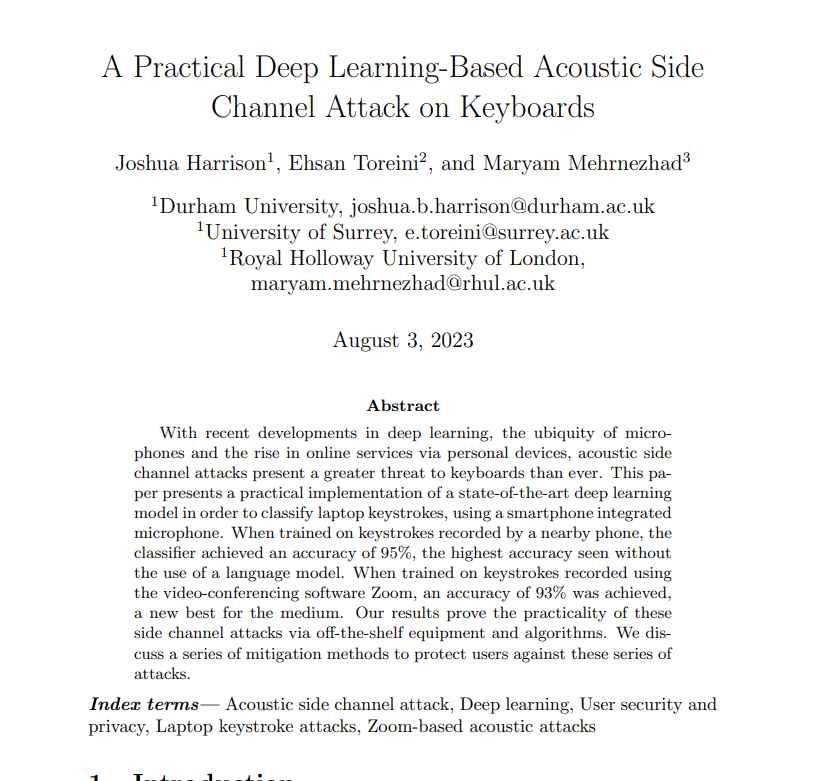

Para lanzar el ataque, primero se capturan las pulsaciones del teclado de la víctima con el fin de entrenar el algoritmo de predicción. Esto se puede lograr utilizando un micrófono que esté cerca o usando un teléfono infectado que tenga acceso al micrófono.

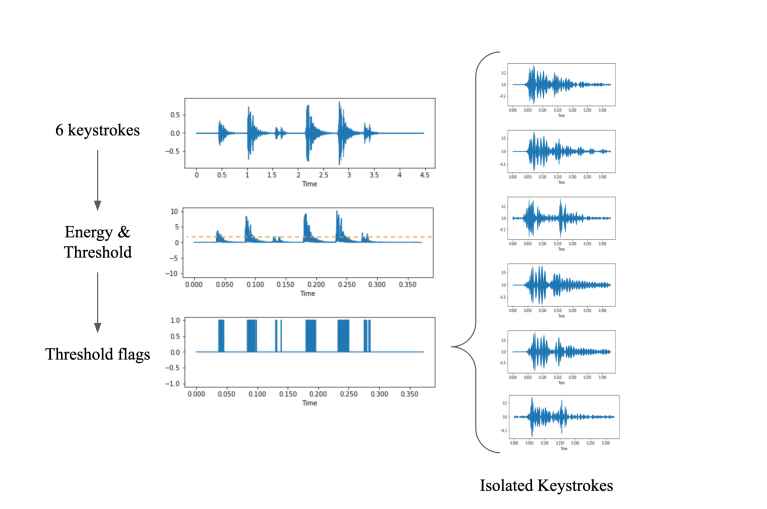

La grabación de pulsaciones de teclas basada en Zoom crea una conexión entre las grabaciones de sonido que han realizado los participantes deshonestos y los mensajes que se han escrito. Los investigadores entrenaron los datos presionando 36 teclas en una MacBook Pro moderna 25 veces y capturando los sonidos producidos.

Para alcanzar el mayor nivel posible de precisión en sus predicciones, el clasificador de imágenes conocido como CoAtNet fue entrenado mediante espectrogramas. Este método de entrenamiento requería experimentar con los siguientes factores:

- Época

- Tasa de aprendizaje

- Parámetros de división de datos

Durante el transcurso de este experimento, los analistas de seguridad harán uso de las siguientes cosas:

Teclado para un portátil estándar de Apple iPhone 13 mini (colocado a 17 centímetros del objetivo)

Zoom

No es difícil pensar en un escenario de ataque hipotético en el que un teléfono o una computadora se ve comprometida por un software malicioso y se le otorga autorización para grabar a través del micrófono. Esta es una situación que es fácilmente imaginable. Además, incluso si la herramienta en sí es infalible, todavía hay muchas situaciones peligrosas que pueden ocurrir en el mundo real. No es difícil, por ejemplo, recopilar ruidos de teclado en lugares públicos como bibliotecas o cafeterías. Además, el otro lado puede grabar el sonido de los golpes del teclado mientras utiliza el software de chat de conferencia. Además, las computadoras del mismo modelo suelen tener los mismos teclados. Esto indica que si un modelo de computadora portátil popular es vulnerable a un ataque de canal lateral acústico, una parte considerable de la población podría estar en peligro.

A medida que aumenta la sofisticación de estos ataques, tienen el potencial de tener repercusiones importantes para la seguridad de los datos. La información confidencial, como contraseñas, mensajes de chat y documentos de trabajo, posiblemente podría divulgarse a terceros malintencionados.

La investigación también destaca el hecho de que incluso para teclados extremadamente silenciosos, el modelo de ataque ha demostrado ser muy exitoso. Como resultado, no es probable que la adición de amortiguadores a los teclados mecánicos o la conversión a teclados de membrana sean beneficiosas en esta situación. La última sección del estudio presenta algunos pasos de precaución apropiados, como los siguientes, que pueden tomarse para reducir los peligros que plantean estos ataques acústicos de canal lateral:

Precisión en términos de logros

A continuación, se incluye una lista de los logros que CoANet ha obtenido en términos de su precisión:

Las grabaciones realizadas en los teléfonos inteligentes indican una precisión del 95 %

Precisión al 93 % mientras se usa el zoom

La precisión de las capturas de Skype es del 91,7 %.

Recomendaciones

La siguiente es una lista de todos los consejos que los investigadores de ciberseguridad tienen para brindar, los cuales se pueden encontrar a continuación:

- Modifique sus patrones de escritura o use contraseñas que se generan aleatoriamente para protegerse contra ataques acústicos de canal lateral.

- Los métodos de seguridad adicionales incluyen el uso de software que replica los sonidos de los teclados, el ruido blanco y los filtros de audio que son específicos para las pulsaciones de teclas.

- Tenga cuidado de implementar métodos de autenticación biométrica dondequiera que estén disponibles.

Asegúrese de que se estén utilizando administradores de contraseñas seguras.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.