El Equipo de Respuesta a Emergencias Informáticas del Gobierno de Ucrania (CERT-UA) ha publicado una nueva alerta en la que afirma que los piratas informáticos rusos han estado utilizando cuentas VPN pirateadas y han sustituido WinRar por ransomware en sus ataques.

Después de obtener acceso a la red, usaron scripts para eliminar datos de computadoras con Windows y Linux usando el software de archivo conocido como WinRar.

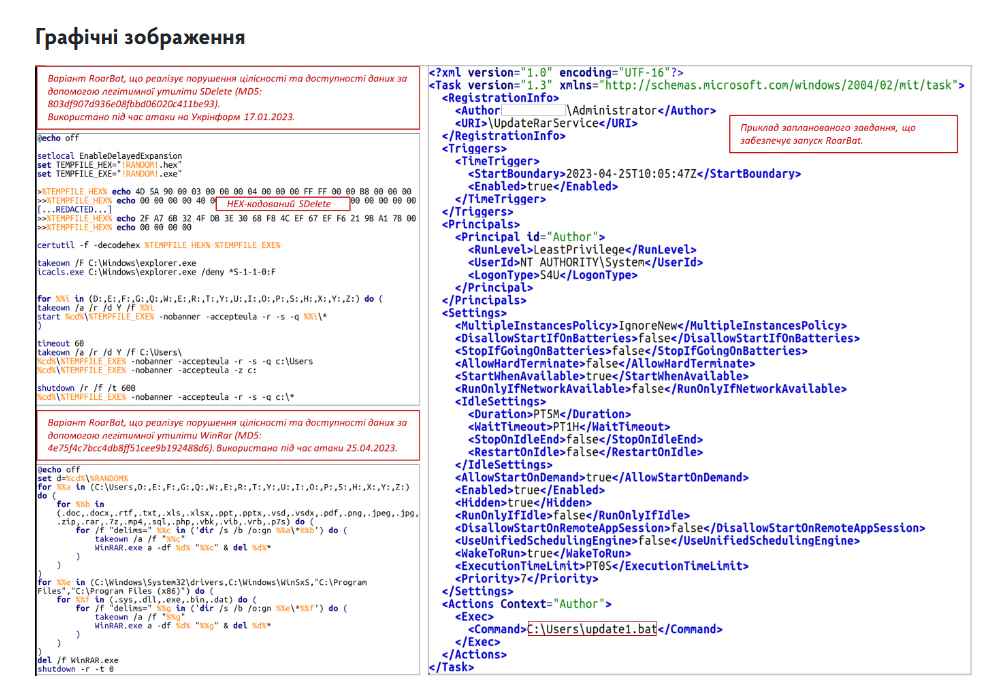

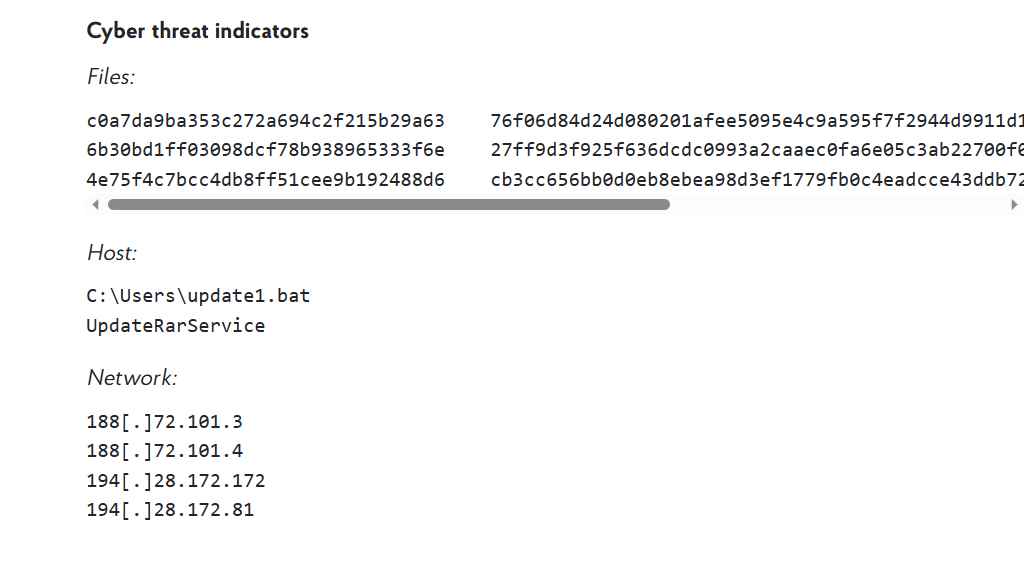

En Windows, el script BAT utilizado por Sandworm es ‘RoarBat’, que busca discos y directorios específicos para tipos de archivos como doc, docx, rtf, txt, xls, xlsx, ppt, pptx, vsd, vsdx, pdf, png, jpeg, jpg, zip, rar, 7z, mp4, sql, php, vbk, vib, vrb, p7s, sys, dll, exe, bin y dat, y los archiva con el programa WinRAR.

Sin embargo, los actores de amenazas usan la opción de línea de comandos “-df”, que elimina instantáneamente los archivos a medida que se archivan, cuando se ejecuta WinRar. Los datos del dispositivo se borraron posteriormente junto con los archivos.

Según CERT-UA, RoarBAT se ejecuta a través de una tarea programada que se genera y se utilizan reglas de grupo para distribuirlo de forma centralizada a los dispositivos que forman parte de un dominio de Windows. En los sistemas Linux, los actores de amenazas utilizaron en cambio un script Bash, que aprovechó el programa “dd” para sobrescribir los tipos de archivos de destino con cero bytes, borrando el contenido de los archivos en el proceso. Es muy improbable, si no completamente imposible, recuperar datos de archivos que han sido “vaciados” con el programa dd como resultado de esta sustitución de datos.

Dado que el comando ‘dd’ y WinRar son programas legales, es probable que los responsables de la brecha de seguridad los hayan utilizado para evadir la detección por parte del software de seguridad.

Según CERT-UA, este evento es bastante similar a otro ataque dañino que atacó a la agencia de noticias oficial ucraniana “Ukrinform” en enero de 2023. Ese ataque también estaba relacionado con Sandworm.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.