Especialistas en ciberseguridad reportan la detección de un nuevo método de ciberataque que permitiría a los actores de amenazas entregar emails de phishing de forma inadvertida para los mecanismos de seguridad, explotando una diferencia en la forma en que las bandejas de entrada y los navegadores leen una URL.

Según el reporte, presentado por la firma Perception Point, los hackers maliciosos solo deben crear un enlace utilizando el símbolo “@” en el medio; mientras que los filtros de seguridad email interpretarán este símbolo como un comentario, para los navegadores web esto indica un dominio web legítimo. En consecuencia, los emails llegan sin problema a la bandeja de entrada y, si un usuario hace clic en estos enlaces, se le redirige a un sitio web fraudulento.

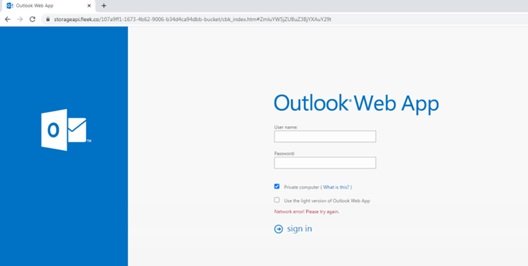

Hace unos días, los investigadores detectaron un potencial email de phishing cuyos creadores intentaban hacer pasar por un mensaje de Microsoft.

Este mensaje incluía un enlace a un supuesto página de inicio de sesión para Outlook. Los autores de esta campaña realizaron un trabajo descuidado, empleando malos diseños y usando el nombre de dominio “storageapi.fleek.co”, seguido por múltiples caracteres aleatorios.

El mensaje era a todas luces un intento de ataque, por lo que parecía inexplicable que hubiera podido evadir los filtros de seguridad email. Poco después, los investigadores descubrieron que la clave está en los enlaces adjuntos al email.

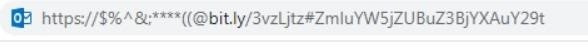

La URL incrustada en los correos electrónicos de phishing detectados por los investigadores es:

Como se menciona anteriormente, los navegadores leerán esto como una URL, aunque los servicios email interpretan este símbolo de otro modo: “Los sistemas de seguridad email ignorarán un signo @ cuando se usa dentro del texto del mensaje, y hay muchos casos de uso legítimo”, reporta Perception Point.

No obstante, en estos casos el símbolo @ funciona como una tapa para ocultar un enlace malicioso.

Los hackers detrás de esta campaña hicieron un pésimo trabajo, por lo que los investigadores descubrieron una IP asociada a la campaña, descubriendo que esta actividad se origina en Japón. Al parecer, entre sus objetivos se incluyen compañías de telecomunicaciones, servicios web e instituciones financieras.

Para los investigadores, es una suerte que los hackers hayan sido tan descuidados, pues este ingenioso método para ocultar enlaces a sitios web maliciosos podría haber resultado devastador en manos de un hacker avanzado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.