Internet está plagado de sitios web fraudulentos haciéndose pasar por plataformas legítimas o de interés para algún grupo de usuarios en particular, con los actores de amenazas detrás de estas páginas web recurriendo a toda clase de trucos para ocultar su actividad maliciosa. Ante estas amenazas, es necesario que individuos y organizaciones cuenten con los conocimientos necesarios para identificar una plataforma en línea fraudulenta, lo que podría impedir peligrosos ciberataques capaces de provocar severos daños económicos, de infraestructura e incluso de imagen pública.

En esta ocasión, los especialistas del curso de concientización de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán los métodos más utilizados por los cibercriminales para ocultar plataformas de phishing, además de mostrar algunas herramientas para el escaneo, detección, filtración y bloqueo de estas plataformas, lo que ayudará a crear un entorno de ciberseguridad completo en cualquier organización.

Búsqueda de amenazas potenciales

Muchas organizaciones son conscientes de estas amenazas, por lo que sus áreas de TI cuentan con sus propios procesos para limitar el alcance de un sitio web de phishing. Aunque cada organización los implementa como mejor ajusta a sus requerimientos, estos procesos usualmente comparten pasos como:

- Descarga de listas de dominios registrados según su dominio de nivel superior geográfico

- Búsqueda de dominios similares a los dominios oficiales de grandes empresas, bancos e instituciones públicas

- Si se detecta un sitio web potencialmente fraudulento, solicitar el bloqueo del dominio al registrador y configurar un firewall para bloquear esta plataforma de la red empresarial

Una opción más avanzada es utilizar escáneres automáticos, que facilitan la identificación de posibles intentos de phishing. Aunque protegerse contra estas amenazas suena sencillo, todo se complica en los escenarios reales, por lo que hace falta conocer al detalle las tácticas usadas por los hackers para crear sitios web de phishing y mantenerlos fuera del radar. Para los siguientes ejemplos, los expertos del curso de concientización de ciberseguridad tomarán como referencia la plataforma oficial de la compañía energética rusa Gazprom (gazprom.ru).

Ortografía similar

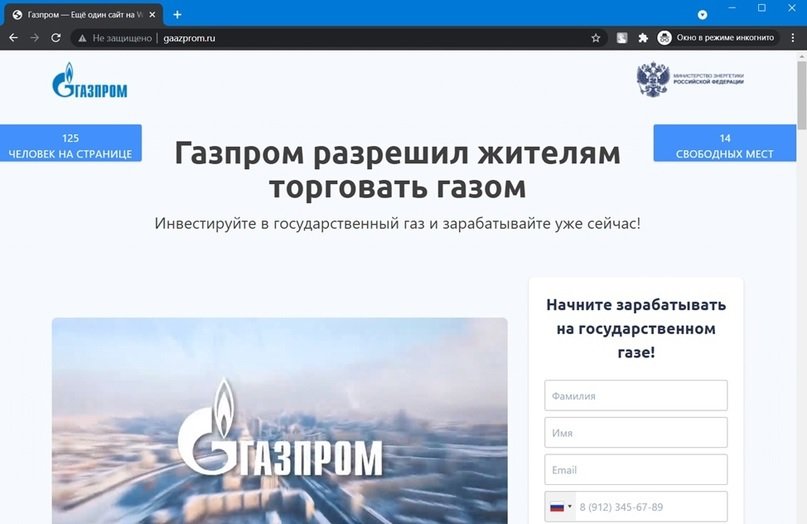

Si en la lista de dominios registrados se seleccionan todas las páginas con la palabra “gaz”, los miembros de su organización no encontrarán dominios como gaazprom.ru, registrados intencionalmente con una redacción similar a la de la plataforma oficial, evadiendo las tácticas de identificación más conocidas.

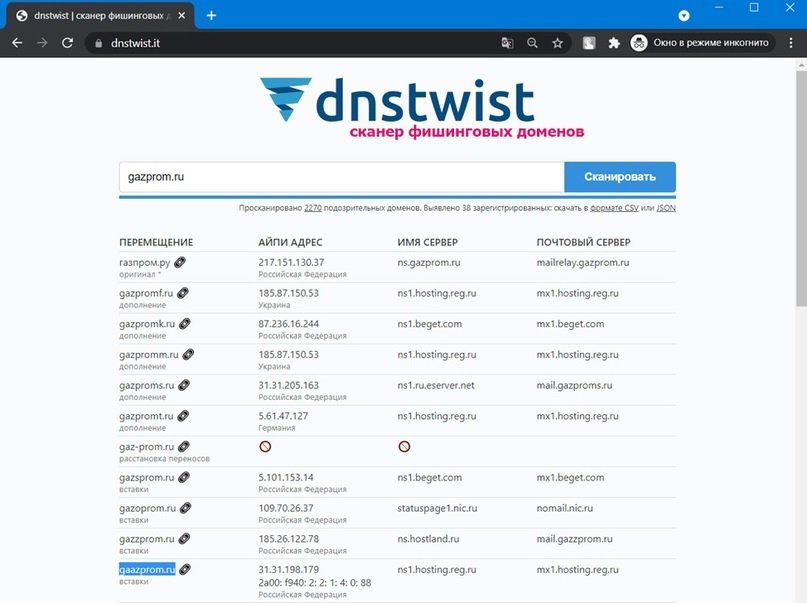

La utilidad Dnstwist, disponible en Kali Linux, puede ser de ayuda al buscar sitios web maliciosos con una ortografía similar a la de la plataforma legítima. Dnstwist genera seis grafías de dominio principal diferentes y verifica cuáles están registrados. Por ejemplo, se generaron y probaron 2270 opciones para gazprom.ru, encontrando 38 dominios potencialmente maliciosos.

La siguiente captura de pantalla muestra la página de inicio de la plataforma fraudulenta gaazprom.ru:

Subdominios

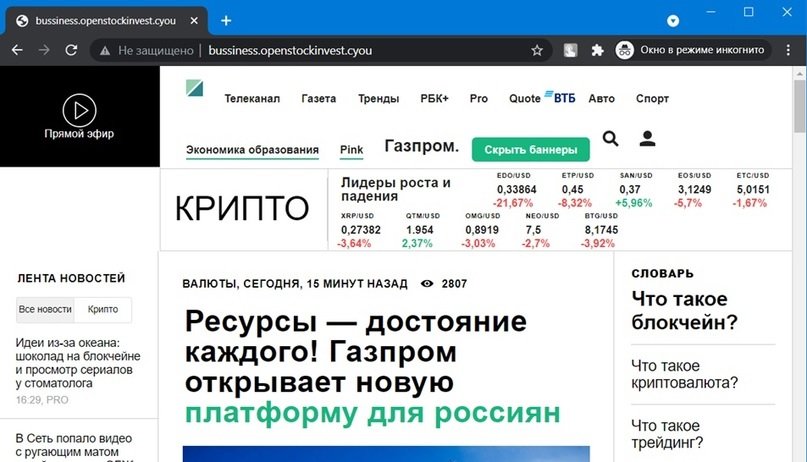

Todo es simple aquí. Si escaneamos el sitio openstockinvest.cyou, no veremos nada sospechoso. En cambio, si nos dirigimos al subdominio hххp://bussiness.openstockinvest.cyou, de repente aparecerá una página fraudulenta.

Zona de confort

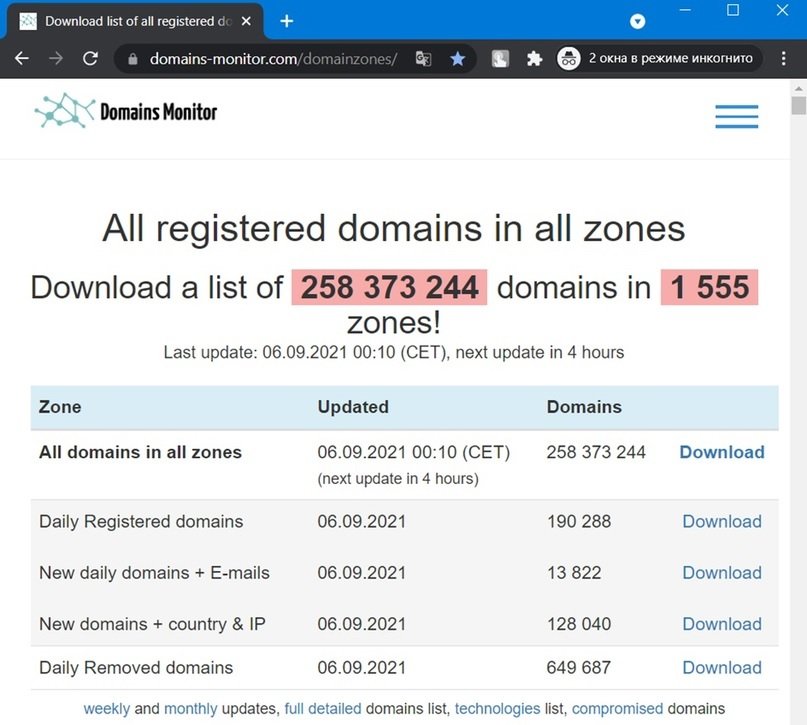

Los expertos del curso de concientización de ciberseguridad mencionan que, en ocasiones, la búsqueda de sitios fraudulentos se limita a verificar únicamente los dominios de nivel superior geográfico, por lo que se dejarían de lado otras 1,555 zonas. Es más, Dnstwist no busca en todas las zonas posibles, por lo que no podemos depender únicamente de esta herramienta.

Herramientas como Domains-monitor.com le permiten descargar una lista de 250 millones de dominios registrados para abordar todas las zonas geográficas posibles en Internet. El servicio cuesta $7 USD por acceso las 24 horas.

Parásitos

Del mismo modo que ocurre en la naturaleza, un parásito virtual utiliza los recursos de otras personas para vivir el mayor tiempo posible sin llamar la atención. En los ataques parasitarios, los hackers toman control de un sitio web inofensivo y cargan contenido malicioso sin que los usuarios de la plataforma original puedan notar la actividad oculta.

Vecinos

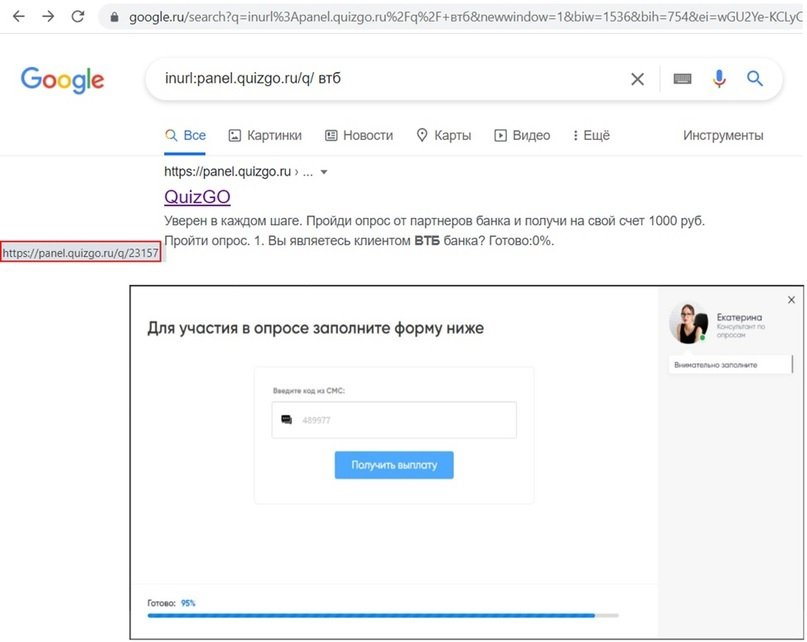

Este término se refiere a la colocación de sitios web fraudulentos en recursos “extranjeros”. Por ejemplo, hххps://gatrade.turbo.site: en este caso, la página web se creó en el creador de sitios de Yandex.

Esta categoría también incluye sitios creados en plataformas de cuestionarios como Google Forms. Ya sean creados con fines legítimos o maliciosos, estos cuestionarios apenas dejan un rastro mínimo en Google, mencionan los expertos del curso de concientización de ciberseguridad.

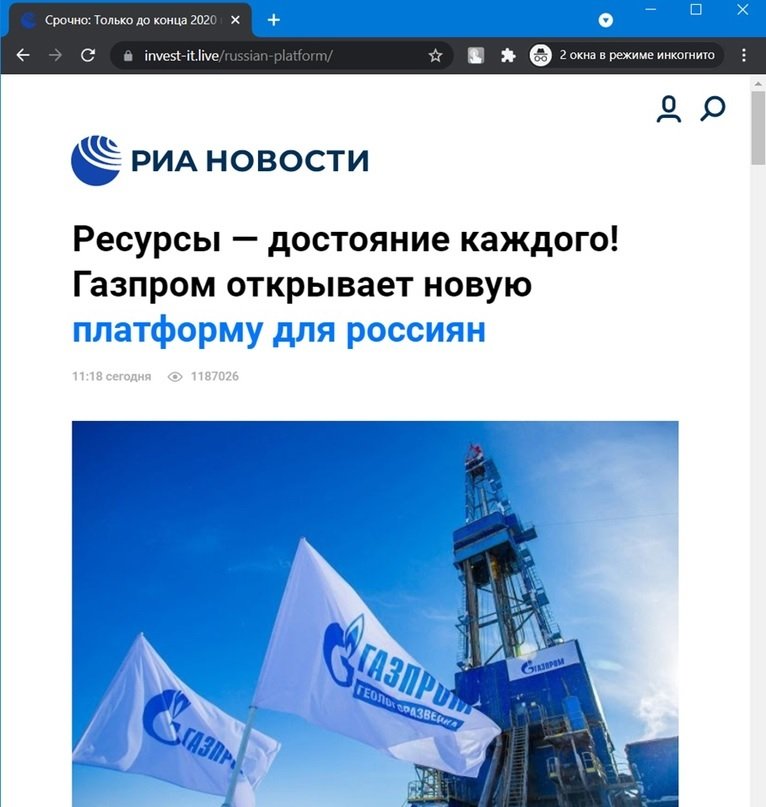

Al interior

Esta es otra forma de evitar que los sitios web fraudulentos sean identificados por los escáneres de seguridad; si hacemos clic en el enlace hxxps://invest-it.live, se nos redirigirá a Google. En estos casos, la página fraudulenta se encuentra “dentro” del sitio legítimo, en hххps://invest-it.live/russian-platform.

Cloaking

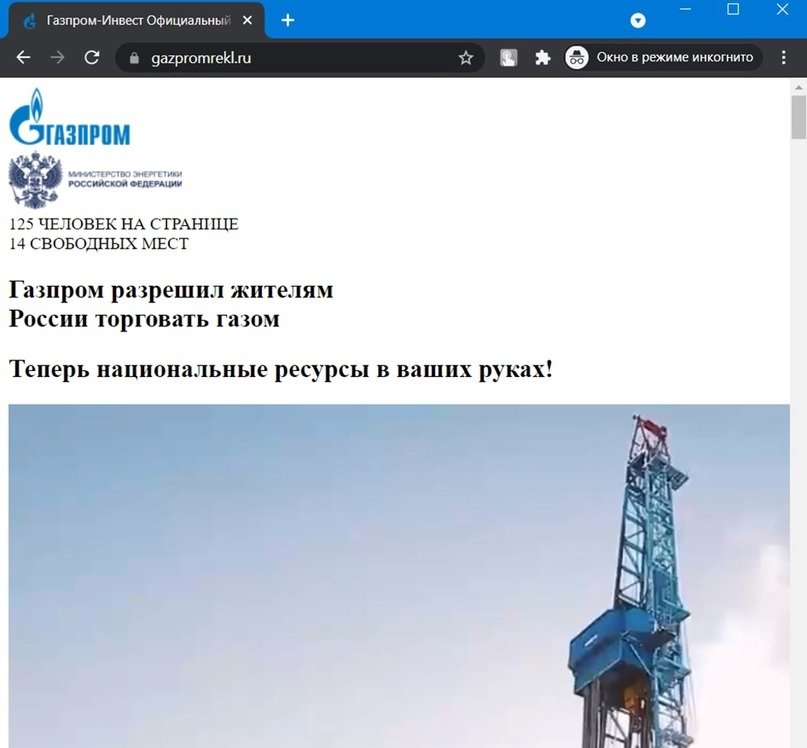

Este término se refiere a la sustitución del contenido del sitio, dependiendo de las características técnicas del visitante. Por ejemplo, si inicia sesión desde una IP ucraniana en hххp://gazpromrekl.ru, veremos un sitio fraudulento, mencionan los expertos del curso de concientización de ciberseguridad.

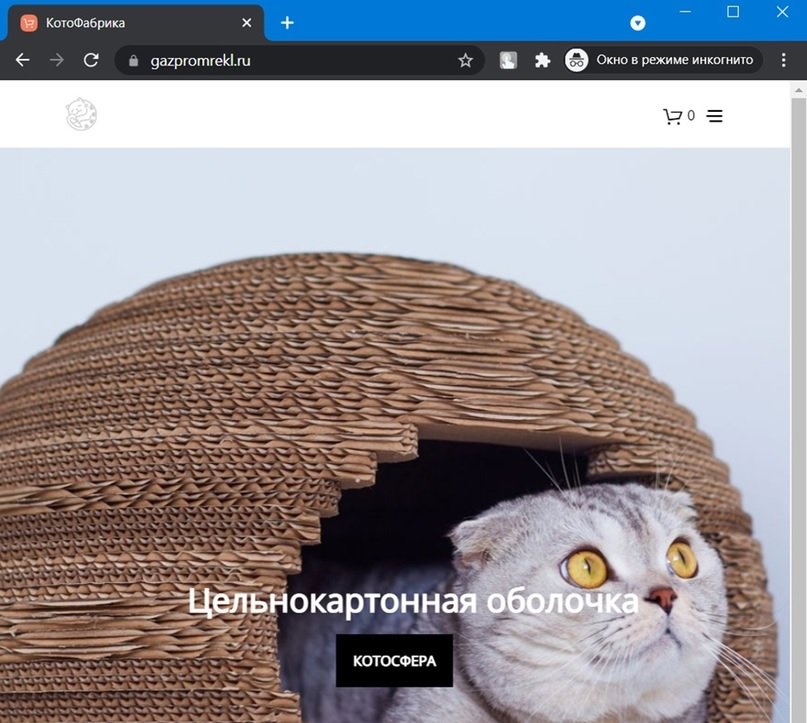

Si buscamos desde cualquier otra dirección IP, se nos mostrará una tienda que vende casas para gatos.

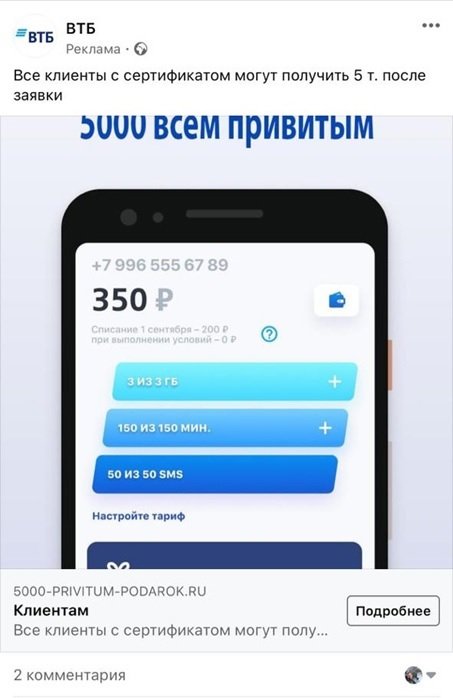

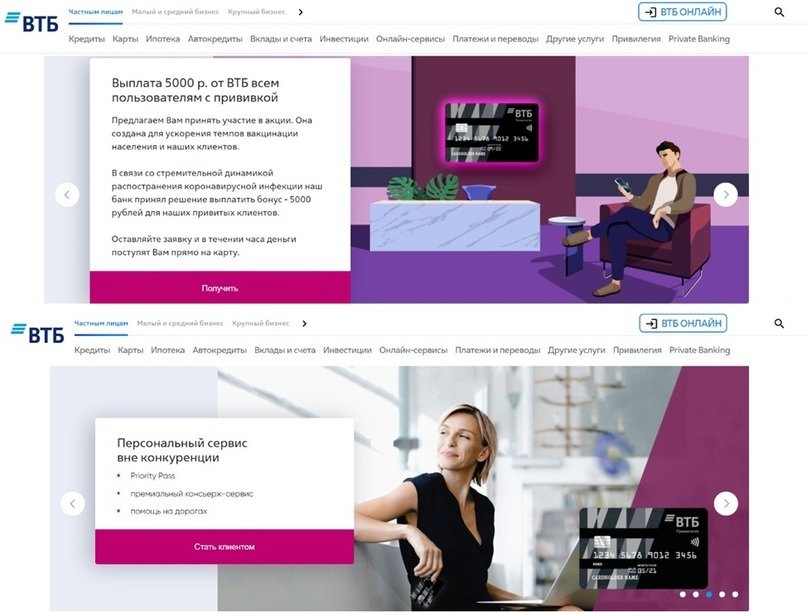

El enlace gazpromrekl.ru a veces tiene errores, y cuando inicia sesión desde una IP rusa, muestra el sitio de algún estudio web. El cloaking también se usa en las redes sociales, incluso para eludir los mecanismos de moderación.

Cuando un moderador se muda de su IP europea a 5000-privitum-podarok.ru, se le muestra un sitio, y si se muda de la IP de uno de los países de la CEI, el contenido es completamente diferente.

Los métodos descritos en este artículo son solo algunos de los recursos empleados por los cibercriminales de todo el mundo, además de que en dark web existen plataformas que ofrecen toda clase de herramientas y servicios para la creación, diseño y mantenimiento de sitios web fraudulentos, lo que facilita increíblemente el despliegue de esta clase de campañas de hacking.

Ante este escenario, recursos como el bloqueo técnico y la capacitación de empleados se vuelven fundamentales, pues dadas las condiciones actuales todo el mundo debería usar Internet con la seguridad de que en esa gigantesca red habrá siempre un cibercriminal esperando a que caigamos en su trampa.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades, tecnologías de la información, y más informes sobre el curso de concientización de ciberseguridad, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.