Expertos en ciberseguridad reportan que un grupo de actores de amenazas logró comprometer el mecanismo de actualización de Passwordstate, un administrador de contraseñas para usuarios empresariales. El reporte fue enviado a Click Studios, compañía desarrolladora de la app, que ya ha notificado a sus casi 30 mil clientes empresariales.

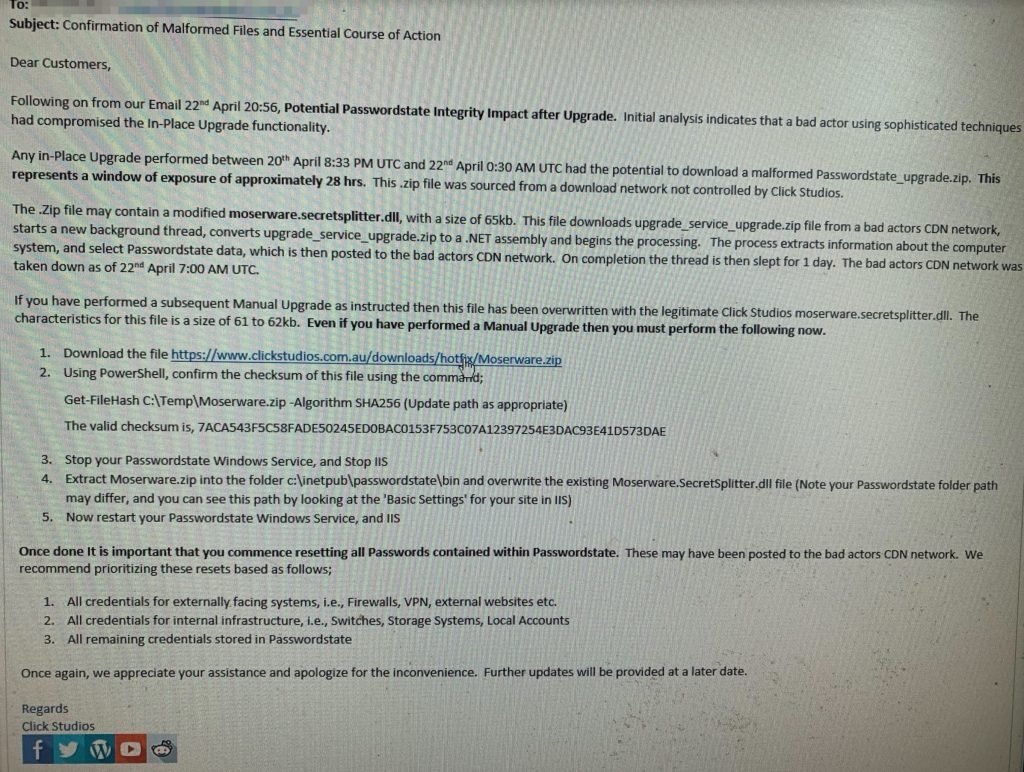

Un reporte interno de la compañía, obtenido por el sitio web de noticias Niebezpiecznik, menciona que la actualización maliciosa estuvo activa por al menos 28 horas entre el 20 y 22 de abril.

Al respecto, la compañía de ciberseguridad CSIS publicó un análisis de este ataque de cadena de suministro, mencionando que los actores de amenazas obligaron a las aplicaciones Passwordstate a descargar un archivo ZIP identificado como “Passwordstate_upgrade.zip”, el cual tenía oculto el archivo DLL “moserware.secretsplitter.dll”.

Al concluir la instalación, este archivo hacía ping a un servidor C&C para solicitar comandos posteriores y obtener las cargas útiles adicionales.

Al inicio se desconocía la información de los sistemas afectados recopilada por los actores de amenazas, aunque en una actualización posterior los desarrolladores de Click Studios mencionaron que el malware recopiló múltiples detalles para enviarlos al servidor de comando y control. Entre la información comprometida se encuentran detalles como:

- Nombre de la computadora

- Nombre de usuario

- Nombre de dominio

- Procesos en ejecución

- Dirección del servidor proxy de la instancia de estado de contraseña Nombre de usuario y contraseña

En otras palabras, los actores de amenazas obtuvieron el almacenamiento completo de contraseñas. Los desarrolladores también mencionan que hay otros detalles incluidos en la tabla de contraseñas:

- Título

- Nombre de usuario

- Descripción

- GenericField1, GenericField2 y GenericField3

- Notas

- URL

- Contraseña

Si bien la compañía mencionó que no se ha detectado evidencia de compromiso de claves de cifrado o cadenas de conexión a la base de datos, el especialista Juan Andres Guerrero-Saade publicó en su cuenta de Twitter que existen múltiples herramientas disponibles para descifrar mecanismos protegidos con Passwordstate y recuperar contraseñas de texto sin cifrar.

Los desarrolladores lanzaron un paquete de revisión que ayudaría a los clientes a eliminar el malware del atacante. Click Studios menciona que el ataque tuvo lugar después de que los hackers comprometieran la funcionalidad de actualización in situ de una red CDN no controlada por Click Studios. Solo el cliente de Windows de la empresa parece haber sido modificado para agregar malware al ataque.

Debido a este incidente, más de 20 mil compañías han restablecido sus contraseñas para prevenir incidentes de seguridad relacionados con este ataque. Se espera que Passwordstate lance una actualización para mitigar por completo el riesgo de ataque. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.