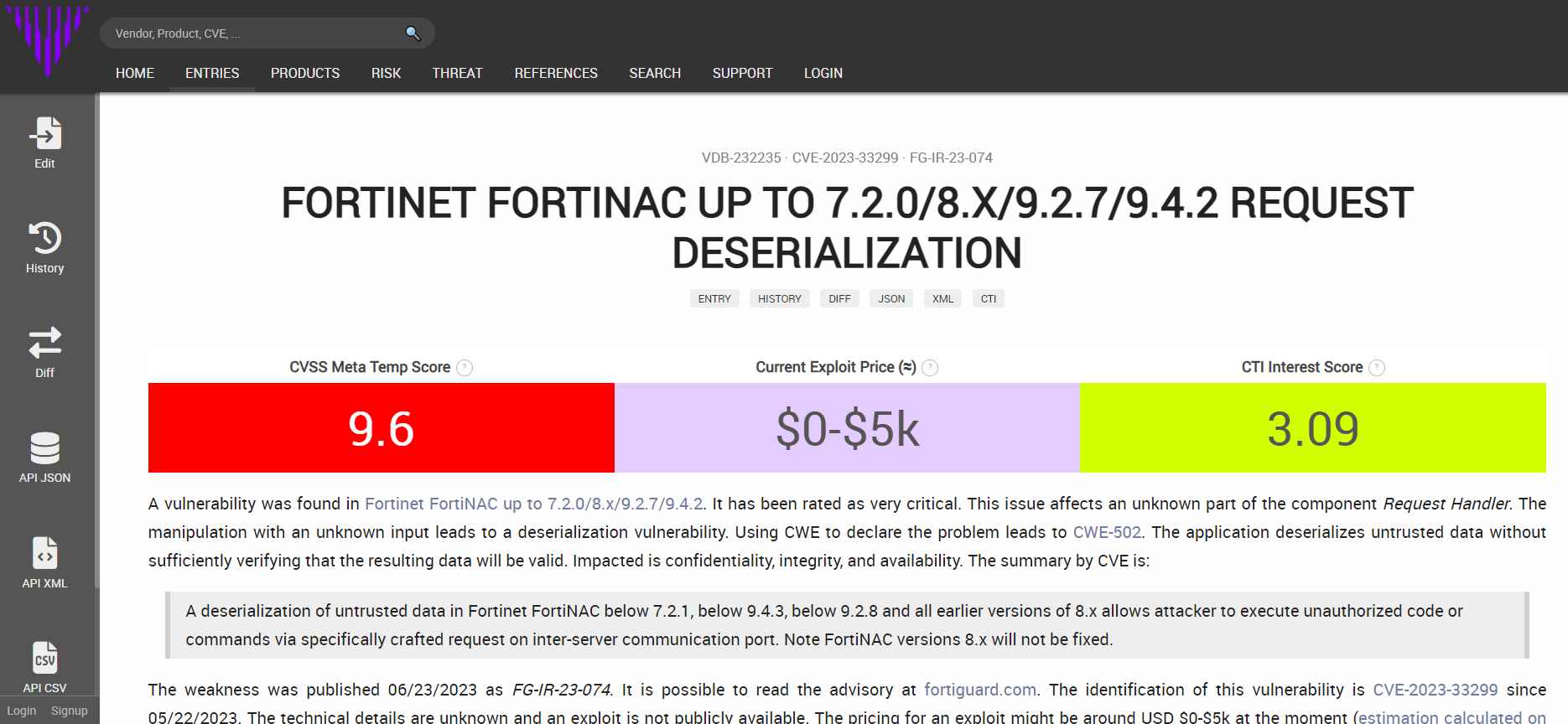

Este problema surge a medida que la importancia de la ciberseguridad en todo el mundo sigue creciendo. La arquitectura de seguridad de nuestra red está bajo ataque continuo, y es cada vez más vital que nos mantengamos un paso por delante de cualquier posible infracción. La complejidad de nuestras redes continúa aumentando junto con la expansión de nuestro mundo digital. El guardián principal de la red es Fortinet FortiNAC, una innovadora solución de acceso de confianza cero que actúa en esta capacidad. FortiNAC ofrece una combinación inigualable de visibilidad, control y reacción automática a todas las conexiones de red. Ahora se ha enfrentado a un nuevo obstáculo en forma de CVE-2023-33299, una vulnerabilidad importante en FortiNAC que tiene una alta puntuación del Sistema de puntuación de vulnerabilidad común (CVSS) de 9,6.

A pesar de esto, un peligro inminente acecha bajo la superficie del sistema. Florian Hauser, un renombrado investigador de seguridad que trabaja con CODE WHITE, fue quien descubrió este problema, que también se conoce como CVE-2023-33299. Este descubrimiento envía una señal clara de que incluso nuestras redes más confiables no están fuera del alcance de amenazas de seguridad sofisticadas.

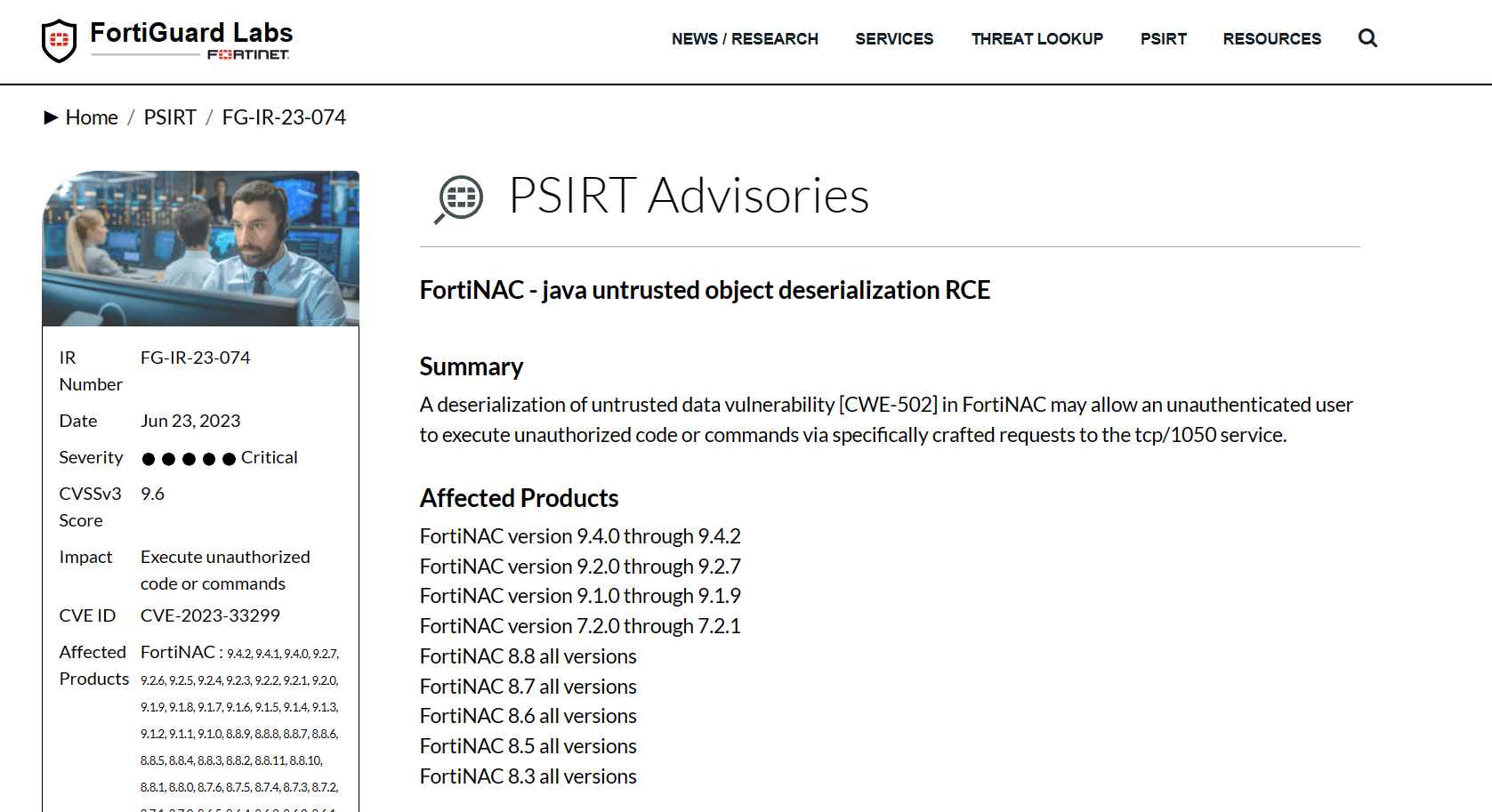

La deserialización de la vulnerabilidad de datos no confiables, también conocida como CVE-2023-33299, cae dentro del ámbito de CWE-502. En pocas palabras, es una falla de seguridad que podría permitir que un usuario no autenticado ejecute código o instrucciones no autorizados mediante el envío de solicitudes especialmente diseñadas al servicio tcp/1050.

Este agujero de seguridad crítico ofrece un peligro considerable, ya que permite a los piratas maliciosos ejecutar instrucciones de forma remota, lo que les abre la puerta para manipular o robar información confidencial de los sistemas afectados por el error. Esta vulnerabilidad de ejecución remota de código afecta a muchas versiones de FortiNAC, incluidas las que van desde la 7.2.0 hasta la 9.4.2. Todas estas versiones han sido marcadas como potencialmente vulnerables.

Fortinet tomó medidas rápidas como reacción a este grave problema de seguridad, demostrando así la profundidad de su compromiso para mantener la seguridad y la integridad de las redes. Las versiones 7.2.2, 9.1.10, 9.2.8 y 9.4.3 de FortiNAC recibieron actualizaciones críticas de Fortinet, que solucionaron el problema con éxito.

Se recomienda encarecidamente a los usuarios afectados por CVE-2023-33299 que actualicen rápidamente sus sistemas a las versiones seguras más recientes para mitigar cualquier posible riesgo que pueda estar relacionado con la vulnerabilidad. Incluso si su red no ha mostrado ninguna evidencia de una incursión, sigue siendo una buena idea tomar medidas preventivas y fortalecer sus sistemas para que puedan resistir cualquier posible ataque.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.