Especialistas en ciberseguridad reportan la detección de una botnet de denegación de servicio (DoS) que ha crecido de forma desmedida durante los últimos meses, atacando al gigante tecnológico ruso Yandex con más de 21 millones de solicitudes chatarra por segundo. La botnet fue identificada como Mēris y obtiene su poder de decenas de miles de dispositivos comprometidos, principalmente potentes equipos de red.

Durante esta semana diversos medios de comunicación rusos señalaron que Yandex sufrió un poderoso ataque DoS, descrito como el más poderoso incidente jamás detectado en su tipo. Los detalles han surgido hoy en una investigación conjunta de Yandex y Qrator Labs firma que ofrece servicios de protección DoS.

La información recopilada durante algunos ataques desplegados por la botnet Mēris (término letón para “plaga”) revela que este desarrollo malicioso cuenta con alrededor de 30,000 dispositivos comprometidos.

Los ataques contra los servidores de Yandex se basaron en unos 56,000 hosts maliciosos, aunque los investigadores creen que la cantidad de dispositivos comprometidos pueden pasar de los 250,000.

Según el reporte de Qrator Labs, la diferencia entre la fuerza atacante y el número total de hosts infectados que forman Mēris se explica por el hecho de que los administradores no quieren exhibir todo el poder de su botnet. Los investigadores señalan que los hosts comprometidos en Mēris son dispositivos de alta capacidad que requieren una conexión Ethernet.

Mēris es la misma botnet responsable de generar el mayor volumen de tráfico de ataques que Cloudflare registró y mitigó hasta la fecha, ya que alcanzó un máximo de 17 millones de solicitudes por segundo. Sin embargo, la botnet Mēris rompió ese récord durante el ataque a Yandex, ya que su flujo el 5 de septiembre alcanzó una fuerza de 21 millones de RPS.

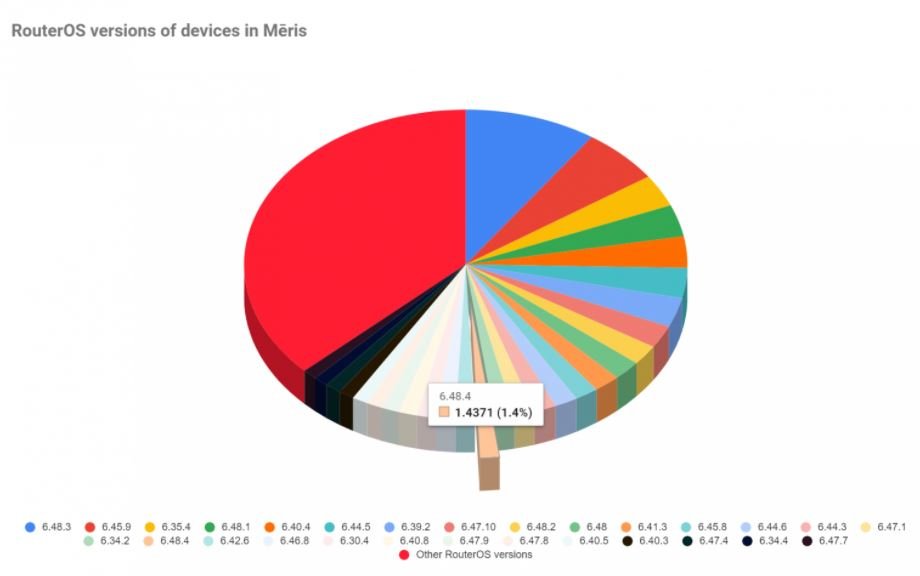

Para implementar un ataque, es probable que Mēris se base en el proxy SOCKS4 en el dispositivo comprometido, usa la técnica HTTP pipelining DoS y el puerto 5678. En cuanto a los dispositivos comprometidos utilizados, los investigadores dicen que están relacionados con MikroTik, compañía fabricante de equipos de redes para toda clase de empresas.

La mayoría de los dispositivos atacantes tenían puertos abiertos 2000 y 5678. Este último apunta al equipo MikroTik, que lo usa para la función de descubrimiento de vecinos. Los investigadores descubrieron que, si bien MikroTik brinda su servicio estándar a través de User Datagram Protocol (UDP), los dispositivos comprometidos también tienen un Transmission Control Protocol (TCP).

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.