Los actores de amenazas asociados con Corea del Norte llamaron agresivamente la atención de los especialistas en seguridad, exponiendo información útil sobre la campaña durante el transcurso del año. Hace cinco meses, una tripulación de hackers norcoreanos altamente calificados y pertenecientes a la categoría de élite, ingresó de forma encubierta y en secreto a las redes internas de una de las compañías rusas de misiles más importantes.

Los investigadores que trabajan en el campo de la seguridad de la información para SentinelOne Labs recientemente descubrieron evidencia que sugiere que los hackers norcoreanos ingresaron a las redes privadas de una importante empresa rusa que se especializa en misiles e ingeniería militar. Durante la investigación sobre los actores de amenazas de Corea del Norte, los analistas de SentinelOne Labs encontró un implante vinculado a la RPDC en una colección de correos electrónicos filtrados. Este descubrimiento condujo al descubrimiento de una infiltración más grande previamente desconocida.

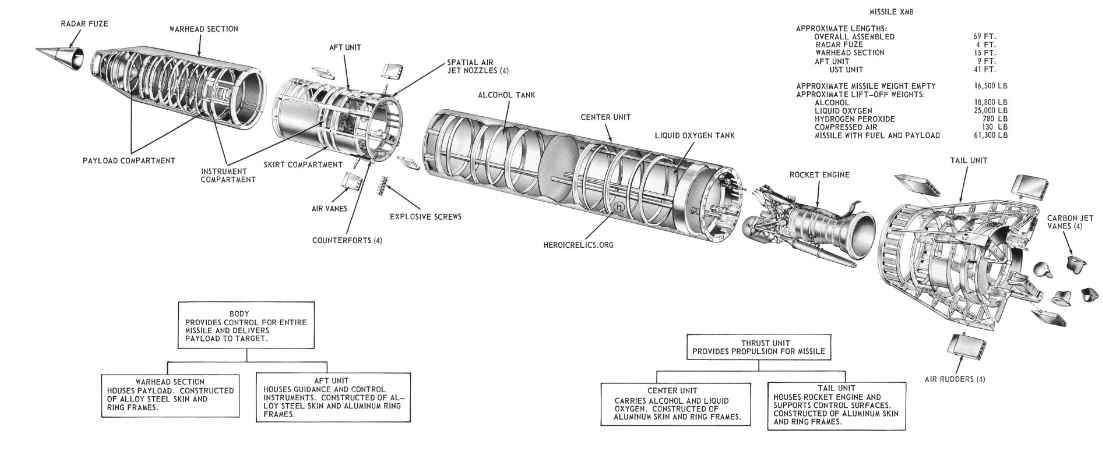

NPO Mashinostroyeniya, una empresa rusa que fabrica misiles y naves espaciales y tiene tecnología de misiles clasificados que está sancionada y retenida por JSC Tactical Missiles Corporation KTRV, es la empresa que está siendo atacada. La violación de datos resultó en la exposición de correos electrónicos que no están conectados entre sí. otro, lo que sugiere que el incumplimiento fue involuntario o no relacionado. Sin embargo, es una rica fuente de información sobre las siguientes cosas:

Lagunas de seguridad en el diseño de la red

Atacantes adicionales

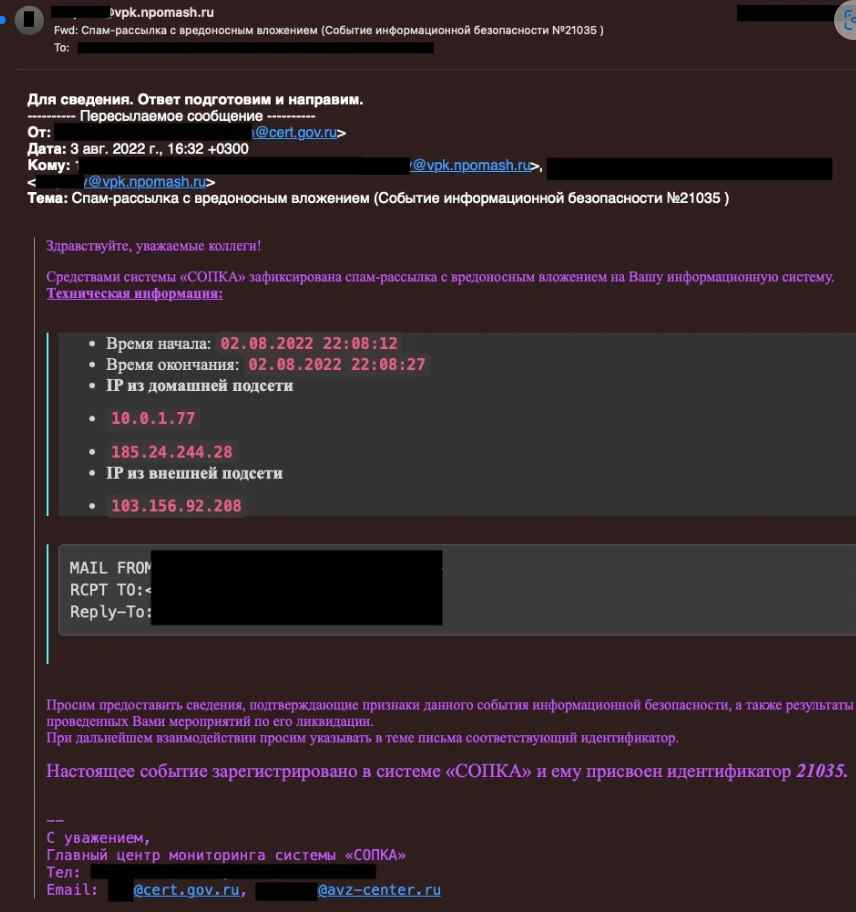

Los correos electrónicos de NPO Mashinostroyeniya revelan conversaciones entre trabajadores de TI sobre comunicaciones potencialmente maliciosas y archivos DLL. Tras la infracción, se pusieron en contacto con la asistencia de AV para solucionar las dificultades de detección.

Comunicaciones por correo electrónico entre empleados de NPO Mash (Fuente: SentinelOne Labs)

La puerta trasera OpenCarrot Windows OS, que ha sido conectada a la pandilla Lazarus e identificada por especialistas, permite la penetración completa del sistema, así como ataques en toda la red con comunicación proxy C2.

En este caso, el OpenCarrot examinado se utilizó como archivo DLL. OpenCarrot está diseñado para la persistencia e incorpora más de 25 comandos de puerta trasera del grupo Lazarus que tienen una variedad de características.

Debido a que los actores de amenazas de Corea del Norte carecen de OPSEC, es posible que los investigadores adquieran información novedosa sobre operaciones que no se han publicado y monitoreen el progreso de las campañas a través de enlaces de infraestructura.

Los expertos observaron paralelismos de temas de dominio entre JumpCloud y NPO Mash, lo que los llevó a concluir que la violación fue llevada a cabo por actores de amenazas de Corea del Norte.

A pesar de que no es concluyente, despierta el interés sobre los métodos de gestión y construcción de infraestructura de los actores de amenazas, además de vínculos adicionales. Los expertos en seguridad confían en su atribución de la violación a los actores de amenazas afiliados a Corea del Norte. Esto demuestra la ambición clandestina de desarrollo de misiles de Corea del Norte a través de hacking directo de una organización de base industrial de defensa rusa (DIB).

La convergencia de actores de amenazas cibernéticas de Corea del Norte constituye un peligro de enormes proporciones que exige una vigilancia exhaustiva a escala mundial. Estos actores participan continuamente en una amplia variedad de campañas impulsadas por una variedad de variables diferentes, y lo hacen mientras operan en sincronía como un grupo coherente. A la luz de estos resultados, es muy necesario abordar y trabajar para mitigar este peligro manteniendo la máxima vigilancia y respondiendo estratégicamente.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.